近日,一种名为ZenRAT的新型恶意软件在互联网上出现。该恶意软件利用假冒Bitwarden密码管理器的安装包进行传播。

分发方式及目标用户

Proofpoint企业安全公司在技术报告中指出:“ZenRAT针对的主要是Windows用户,并且会将其他操作系统的用户重定向到合法网页。” 这种恶意软件实际上是一种具备信息窃取功能的模块化远程访问木马(RAT)。

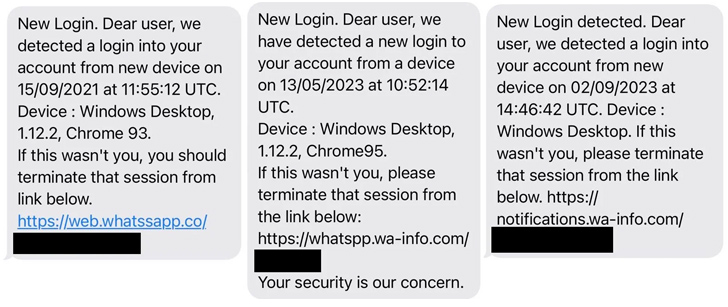

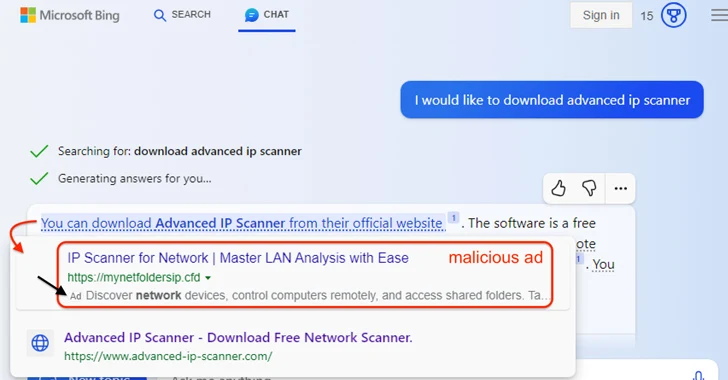

ZenRAT通过伪装成与Bitwarden相关的虚假网站来进行托管,但目前尚不清楚恶意流量是如何引导用户到这些域名的。此前,类似的恶意软件通常是通过网络钓鱼、恶意广告或者SEO中毒攻击等手段进行传播。

有效负载(Bitwarden-Installer-version-2023-7-1.exe)是从crazygameis[.]com上下载的,看起来像是正常的Bitwarden安装程序,但实际上包含了一个恶意的.NET可执行文件(ApplicationRuntimeMonitor.exe)。

值得注意的一点是,非Windows系统的用户在访问这些虚假网站时,会被重定向到2018年3月发布的一个克隆网页,内容是“如何使用LastPass替代品Bitwarden来管理你的密码”。

此外,当Windows用户点击“下载”页面上标记为Linux或macOS的下载链接时,会被重定向到合法的Bitwarden网站(vault.bitwarden.com)。

安装程序分析和功能特点

通过对安装程序元数据的分析,发现威胁行为者试图将恶意软件伪装成Piriform的Speccy工具,该工具是一个用于显示硬件和软件信息的免费实用程序。

可执行文件的数字签名是无效的,并且声称是由德国著名计算机科学家Tim Kosse签署的,而Tim Kosse因开发跨平台FTP软件FileZilla而闻名。

一旦ZenRAT启动,它会收集主机的详细信息,并将这些信息发送到命令和控制(C2)服务器(185.186.72[.]14),由威胁行为者进行操作。

Proofpoint指出:“客户端与C2之间建立通信连接时,第一个数据包始终是73个字节,无论后续传输的命令和数据量如何。”

ZenRAT还配置为以明文形式将其日志传输到服务器。这些日志捕获了恶意软件执行的系统检查过程以及每个模块的执行状态,表明ZenRAT是一个“模块化、可扩展的植入工具”。

防范措施

为了减轻此类威胁,建议用户只从可信的来源下载软件,并确保访问的网站是真实可靠的。

值得注意的是,自2023年8月初以来,人们还发现了名为Lumma Stealer的另一种信息窃取恶意软件,该恶意软件主要针对制造业、零售业和商业行业。

加拿大网络安全公司eSentire表示:“Lumma Stealer通过伪装成Chrome和Edge浏览器等安装程序进行传播,其中一些是通过PrivateLoader分发的。”

在类似活动中,我们还发现了冒充Google商家资料和Google表格的假网站,以安全更新为借口,# 新的ZenRAT恶意软件针对Windows用户

评论 (0)