最新的 ClearFake 活动引入了名为 Atomic Stealer 的 macOS 信息窃取程序。该程序通过 ClearFake 的虚假网络浏览器更新链传递到目标系统。这标志着社会工程活动的新变化,不再局限于 Windows,而是扩展到涉及地理位置和操作系统的新层面。

Atomic Stealer 的背景

Atomic Stealer,又名 AMOS,首次亮相于 2023 年 4 月。这是一个商业窃取恶意软件,以每月 1,000 美元的订阅价格在黑市上出售。其功能包括从网络浏览器和加密货币钱包中提取数据。在 2023 年 9 月,Malwarebytes 详细介绍了一场 Atomic Stealer 活动,该活动通过恶意 Google 广告引诱 macOS 用户下载恶意软件。

ClearFake 和其攻击手段

ClearFake 是一种新兴的恶意软件分发操作,利用受感染的 WordPress 网站,通过虚假的 Web 浏览器更新通知传播窃取程序和其他恶意软件。作为 TA569、RogueRaticate、ZPHP 和 EtherHiding 等威胁参与者池中的新成员,ClearFake 利用与虚假浏览器更新相关的主题来实施其攻击。

最新进展

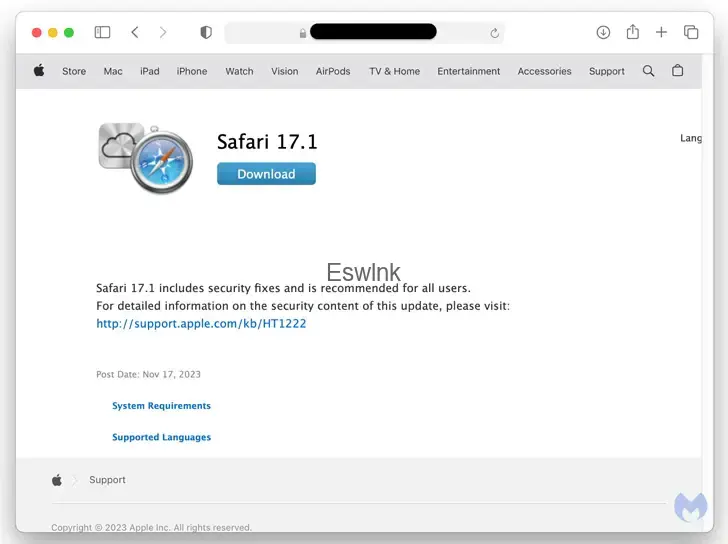

截至 2023 年 11 月,ClearFake 活动已经扩展到 macOS 系统,其感染链与之前相似。通过黑网站以 DMG 文件的形式传播 Atomic Stealer,这一进展表明,窃取者恶意软件在继续利用虚假或中毒的安装程序文件,通过各种手段传播合法软件,包括恶意广告、搜索引擎重定向、偷渡式下载、网络钓鱼和 SEO 中毒。

Malwarebytes 的 Segura 指出:“AMOS 等窃取程序的流行使得通过细微调整即可轻松调整有效负载以适应不同的受害者。”

LummaC2 窃取程序的更新

最新的 LummaC2 窃取程序采用基于三角学的反沙箱技术,迫使恶意软件等待,直到检测到“人类”行为。这种新颖的技术使得窃取程序能够更有效地规遍受感染机器,为进一步的攻击做准备。

持久 Google Cookie 的威胁

Lumma Stealer 运营商声称已找到一种方法,可以提取持久 Google Cookie。这一新功能可能导致网络犯罪的重大变革,使黑客能够更广泛地渗透账户并实施更具破坏性的攻击。Hudson Rock 的联合创始人兼首席技术官阿隆·加尔在 LinkedIn 上表示,这种持久的 Cookie 可能导致对大量使用 Google 服务的用户发起攻击,而即使更改密码也不会使会话失效。这引发了对更大解决方案的深刻担忧。

评论 (0)