近日,有报道称苹果公司新发现了三个零日漏洞,并于2023年9月21日进行了修复。这些漏洞被发现是作为iPhone漏洞利用链的一部分,试图在2023年5月至9月期间传播名为Predator的间谍软件,该软件针对埃及前议员艾哈迈德·埃尔坦塔维(Ahmed Eltantawy)。

埃及议员成为攻击目标

据公民实验室表示:“埃尔坦塔维公开表示计划在2024年埃及选举中竞选总统后,就发生了这次袭击。”该实验室高度自信地将这次袭击归咎于埃及政府,因为埃及政府是该商业间谍工具的已知客户。

漏洞利用方式

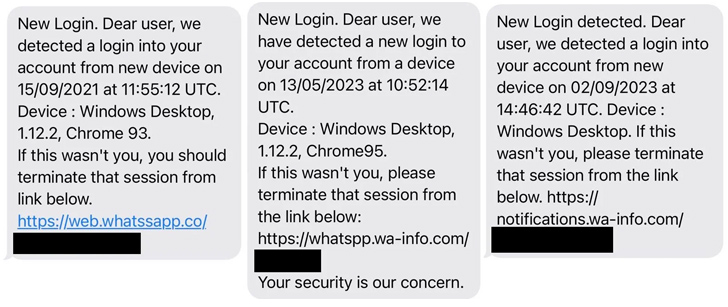

根据加拿大跨学科实验室和谷歌威胁分析小组(TAG)的联合调查,被称为Predator的雇佣兵监视工具是通过短信和WhatsApp上发送的链接传递的。

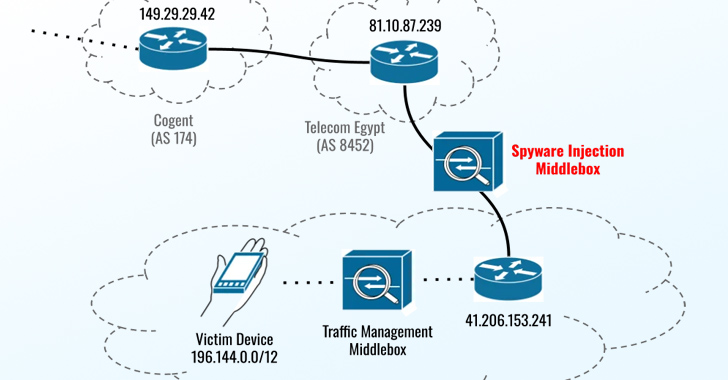

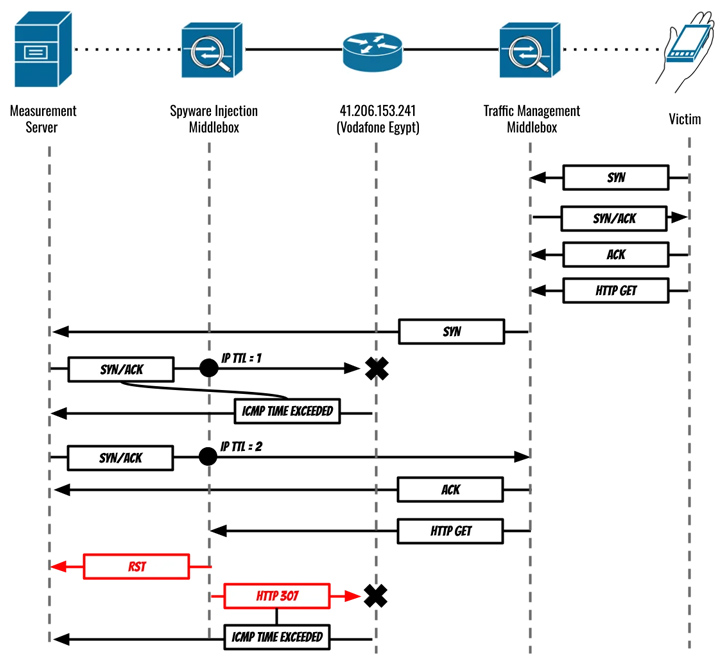

“在2023年8月和9月期间,Eltantawy的Vodafone Egypt移动连接持续被选择通过网络注入进行攻击;当Eltantawy访问某些不使用HTTPS的网站时,安装在Vodafone Egypt网络边界的设备会自动将他重定向到恶意网站,从而感染他的设备。”公民实验室的研究人员说道。

漏洞详情

这个漏洞利用链利用了三个漏洞:CVE-2023-41991、CVE-2023-41992和CVE-2023-41993。这些漏洞可能允许恶意攻击者绕过证书验证、提升权限并在目标设备上实现远程代码执行。

Predator由一家名为Cytrox的公司制造,类似于NSO Group的Pegasus。它使客户能够监视感兴趣的目标并从受感染的设备中获取敏感数据。该公司是一个名为Intellexa Alliance的间谍软件供应商联盟的成员,该联盟于2023年7月被美国政府列入黑名单,原因是“助长镇压和其他侵犯人权活动”。

CVE-2023-4762漏洞与Chrome浏览器有关

据谷歌威胁分析小组(TAG)表示,他们还检测到了一个利用链,该利用链将Chrome网络浏览器中的远程代码执行漏洞(CVE-2023-4762)作为武器,以两种方式在Android设备上传递Predator:AitM注入和通过一次性链接直接发送给目标。

漏洞修复

据NIST国家漏洞数据库(NVD)描述,CVE-2023-4762涉及“116.0.5845.179之前的Google Chrome中的V8中的类型混淆,允许远程攻击者通过精心设计的HTML页面执行任意代码”。

最新的调查结果除了强调针对民间社会滥用监视工具外,还强调了电信生态系统中的盲点,这些盲点可被用来拦截网络流量并将恶意软件注入目标设备。

建议对于用户来说,保护自己的设备和隐私非常重要。以下是一些建议:

- 及时更新软件:确保您的操作系统、应用程序和浏览器等软件都是最新版本,以获取修复漏洞和增强安全性的更新。

- 谨慎点击链接:避免点击不明来源的链接,尤其是通过短信、电子邮件或社交媒体发送的链接。如果您不确定链接的真实性,请先进行验证,例如联系发送者确认链接的有效性。

- 安装可靠的安全软件:在您的设备上安装受信任的安全软件,如杀毒软件、防火墙和恶意软件扫描工具,以及提供实时保护的应用程序。

- 强化账户安全性:使用强密码,并定期更改密码。启用双因素认证,为您的在线账户添加额外的安全层。

- 审查应用权限:在安装应用程序之前,审查其需要的权限,并谨慎决定是否授权。只给予必要的权限,以减少信息泄露的风险。

- 注意网络连接:避免使用不安全的公共Wi-Fi网络,因为这些网络容易被黑客利用来窃取您的个人信息。优先使用经过加密保护的网络连接。

- 警惕钓鱼攻击:提高警惕,避免点击可疑的电子邮件、信息或弹出窗口。不要提供个人敏感信息,除非您能够验证请求的合法性。

评论 (0)