智能摘要 AI

近日,宝塔面板被曝出一个新的SQL注入漏洞(CVE-2025-12914),影响11.2.x及以下版本。该漏洞源于数据库权限查询逻辑中参数校验不严,导致用户输入未经处理直接拼接到SQL语句中。然而,由于攻击者需已登录后台或获取API AccessKey,此漏洞的实际风险有限。官方在11.3.0版本中通过参数化查询修复了该问题。建议用户尽快升级至最新版本以消除隐患;若无法立即升级,可采取限制访问IP或启用双重身份验证等临时措施。

0x00 前言

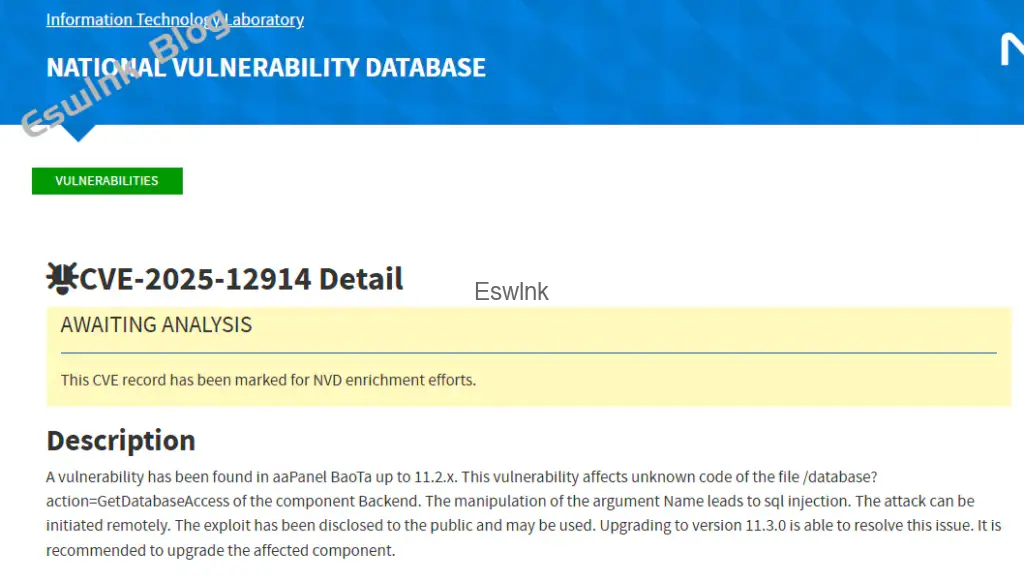

最近安全圈又出了个新 CVE(CVE-2025-12914),瞄准的是大家常用的宝塔面板。看到“SQL 注入”这几个字,估计很多运维兄弟心里一紧。

但先别急着拔网线,我仔细看了一下披露细节和补丁,情况没那么糟糕。今天咱们快速拆解一下这个漏洞的前因后果,顺便看看官方是怎么修的。

0x01 发生了什么?

简单来说,在宝塔旧版本(11.2.x 及以下)的数据库权限查询逻辑里,藏着一个老生常谈的问题:参数校验不严。

当程序在后台查询数据库权限时,直接把用户输入的参数拼到了 SQL 语句里。这就给了“有心人”搞 SQL 注入的机会。

0x02 为什么说“不用太紧张”?

重点来了。这个漏洞有一个非常高的前置门槛:

- ❌ 未授权远程攻击: 没戏。

- ✅ 利用条件: 攻击者必须已经登录了面板后台(拿到管理员账号),或者拿到了 API 的

AccessKey。

说白了,如果黑客已经能登录你后台了,他能干的坏事多了去了(删库、传马),这个 SQL 注入漏洞充其量只是他众多武器库里的一把小刀而已。

结论:实际风险有限,但这不代表你可以不修。

0x03 核心代码复盘(硬核时间)

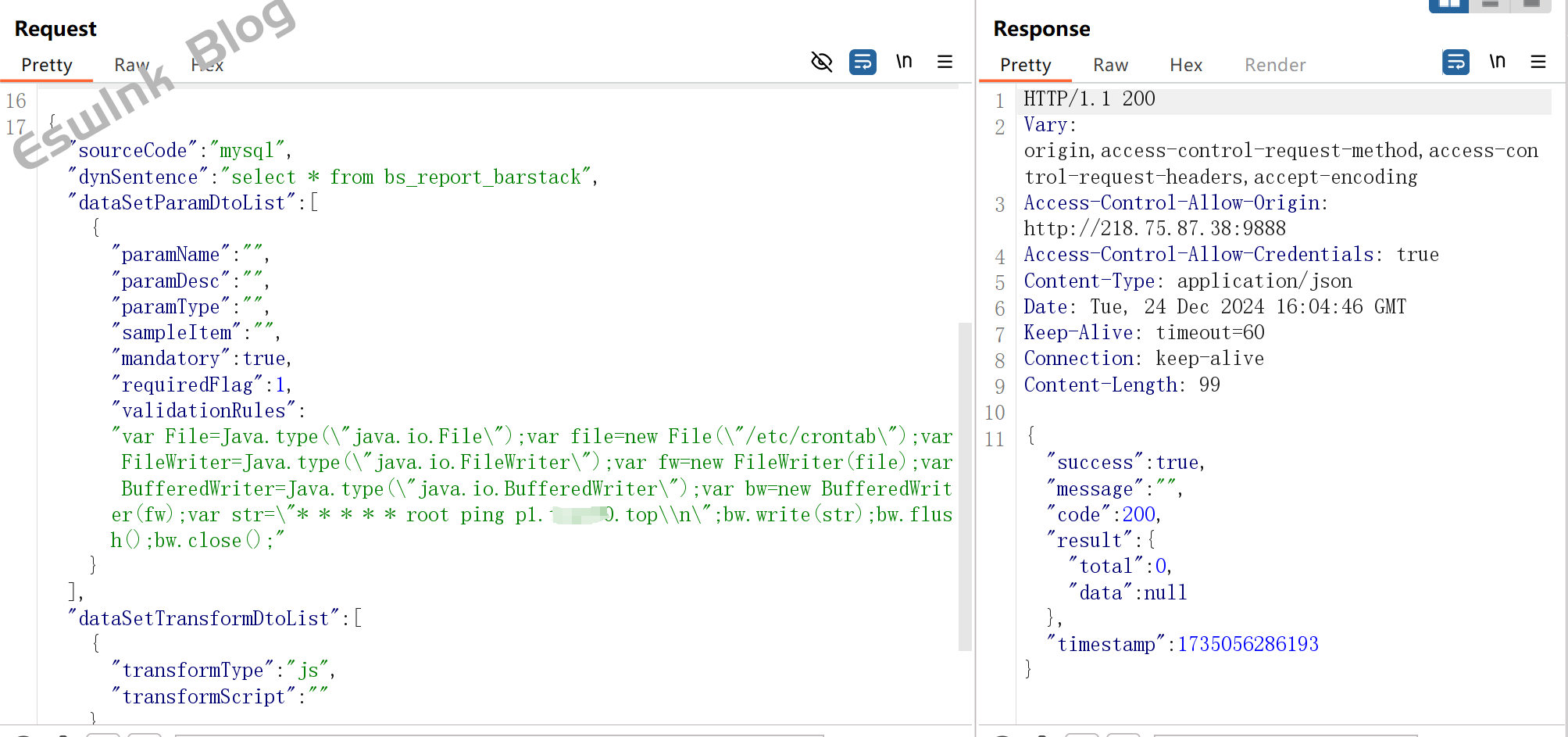

对于喜欢刨根问底的朋友,我们来看看代码层面的差异。这其实是一个教科书式的“字符串拼接 vs 参数化查询”案例。

❌ 修复前的“翻车”代码: 这是典型的直连拼接,变量 name 没有任何过滤直接进查询,非常危险。

# 危险写法:直接拼接字符串

users = mysql_obj.query("select Host from mysql.user where User='" + name + "' AND Host!='localhost'")

✅ 11.3.0 版本的修复方案: 官方终于换成了标准的参数化查询。这样数据库会把用户输入单纯当作“数据”处理,而不会当作“指令”执行,从根源上掐断了注入可能。

# 安全写法:参数化查询

sql = "select Host from mysql.user where User=%s AND Host!='localhost'"

users = mysql_obj.query(sql, param=(name,))

0x04 你的行动指南

虽然风险不高,但作为一名有洁癖的运维,看着系统里有个 CVE 总归不舒服。

- 最佳方案: 直接在面板里点一下“更新”,升级到 11.3.0 或更高版本。

- 临时方案: 如果因为业务原因实在不敢动环境,那就做好外围防护——限制面板的访问 IP,或者给后台加个 Google 身份验证器(2FA)。

安全无小事,但也别自己吓自己。升级完,继续安心摸鱼吧!

已修复