加密 8

HTTPS安全探秘:黑暗中的证书游戏 | 从自签名到CA机构,解密搭建SSL证书的不为人知之道

文章主要讨论了SSL证书的制作与部署,尤其是针对自签名证书在生产环境中应用的问题。作者提出通过Windows域控分发CA证书以解决自签名证书分发困难的问题,并详细介绍了CA证书和服务器证书的生成过程,

...

「深度解析」有关某木马编程解析

本文作者分享了其编写远程控制木马的开发过程,涵盖多个关键技术点,包括远程shell、文件上传下载、权限提升、开机自启等功能。以下是对其内容的总结:

1. **

...

CnHongKe

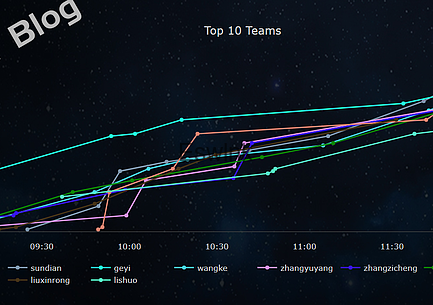

该文章描述了一次网络安全竞赛中的解题过程。题目涉及RSA加密,提供了一个RSA公钥`e=65537`和密文`c`,以及五轮生成的随机数`x`和`y`,用于干扰解

...

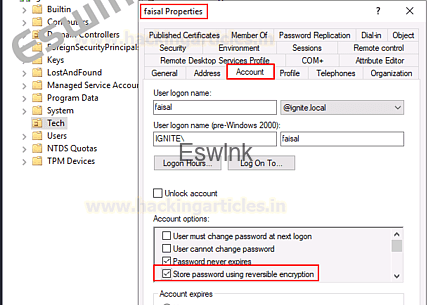

凭证转储 | Active Directory 可逆加密

本文介绍了攻击者如何利用Active Directory中的“允许可逆密码加密”属性获取Windows系统用户凭据。默认情况下,此属性被禁用以防止用户密码被逆向

...

开发简单的PHP混淆器与解混淆器

文章主要讨论了PHP代码混淆与解混淆的技术细节及其实现方法。作者因处理多个被混淆的PHP代码样本,探讨了如何编写通用解混淆代码,并指出简单混淆的意义有限。文章详

...

针对 Web 浏览器和加密货币钱包的新型隐身强盗窃取器

近日,网络安全研究人员发现了一种新型隐蔽信息窃取恶意软件——Bandit Stealer,主要针对Windows系统,利用Go编程语言开发,具备跨平台潜力。该恶

...

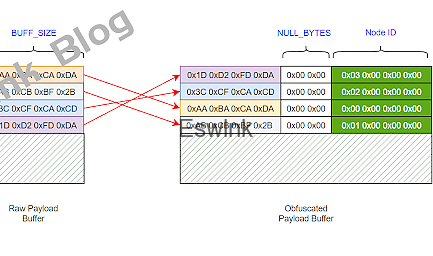

EntropyReducer | 使用序列化链接列表减少熵并混淆您的有效负载

EntropyReducer是一种用于降低有效负载熵的算法,其工作原理由`BUFF_SIZE`和`NULL_BYTES`参数决定。该算法首先检查输入负载大小是否

...

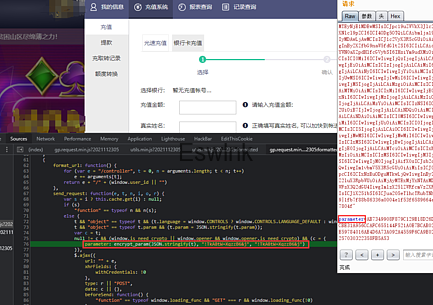

数据包加解密传输逆向分析

本文探讨了如何对加密的数据包进行逆向分析以进行渗透测试。首先通过前端代码查找加密方式,发现使用CryptoJS加密后,提取并复制相关代码至JS文件。接着利用Py

...