应用安全

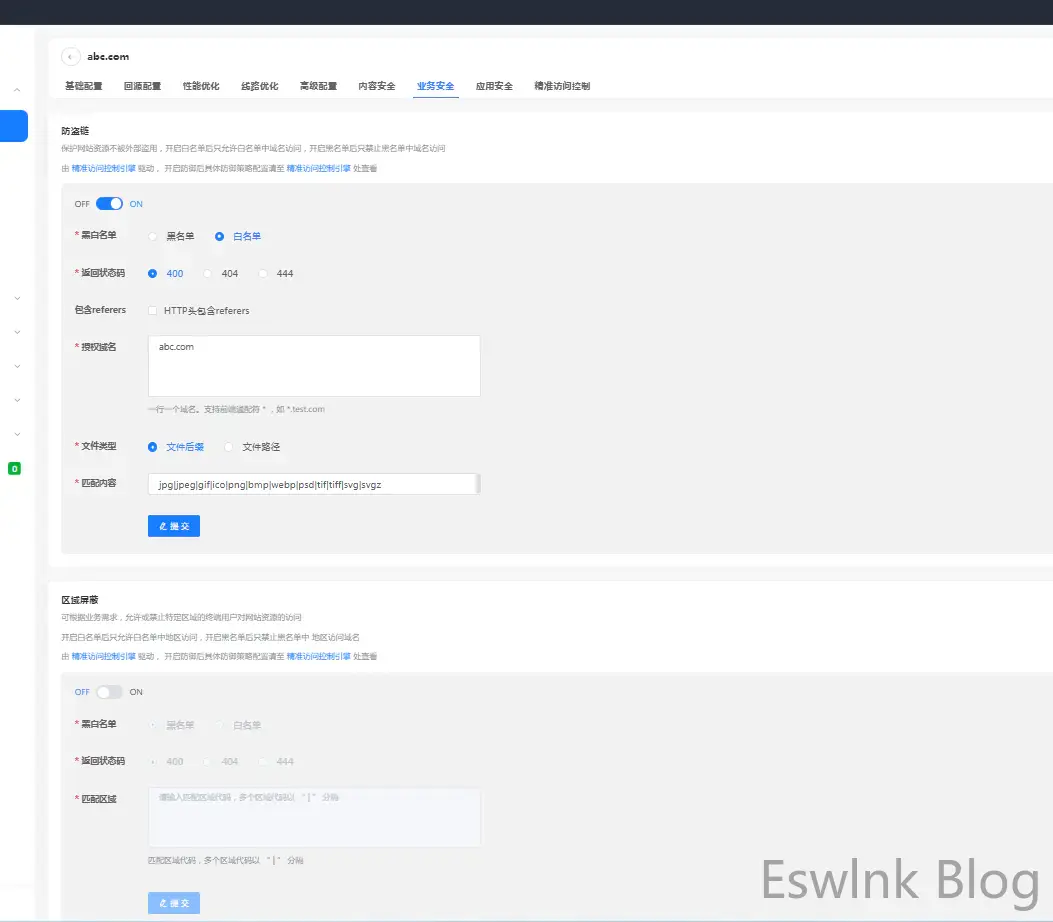

这里我们首先来看一下防盗链配置,下面的区域屏蔽可以不做配置,直接在后面在自定义规则中进行屏蔽

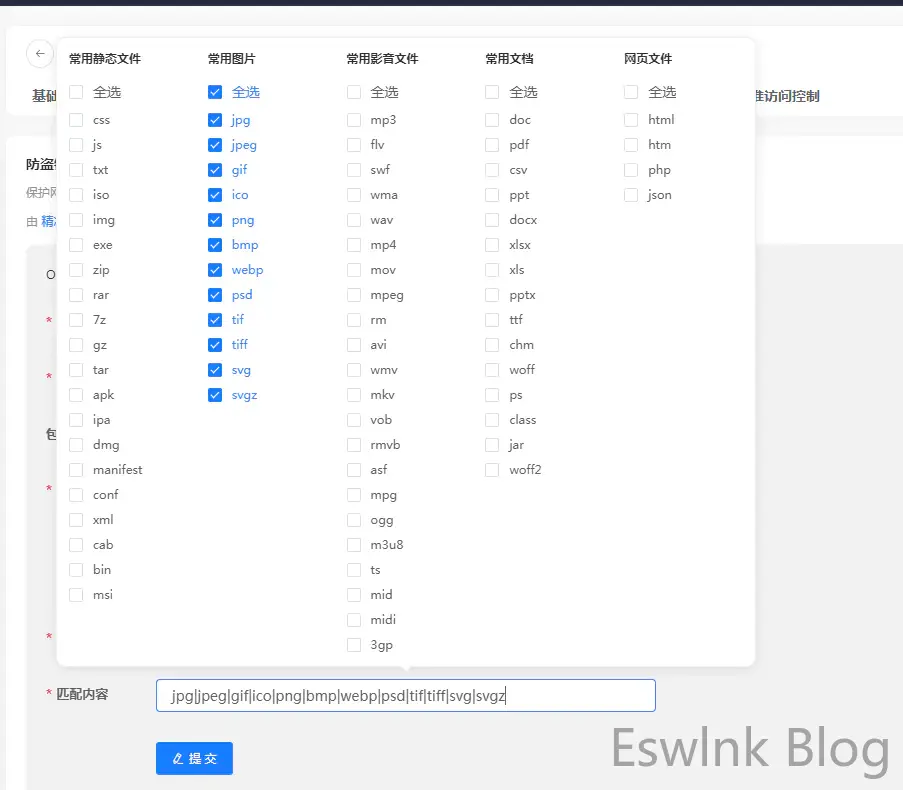

防盗链这里的后缀匹配推荐选择图片资源,这样可以防止别的站点在转载文章时直接引用我们站点的图片链接,给我们带来不必要的流量消耗

选用白名单方式,将我们的业务域名全部填入,其他保持默认即可

自定义防护

我们首先在应用安全这里将精准访问控制调整为自定义模式

然后我们打开精准访问控制页面

添加规则

首先我们来讲解一下匹配规则

URL

顾名思义,即网址匹配

匹配目标可以使用 包含,不包含,等于,不等于 方式

这里我们举个例子吧

例如我们使用 包含 ,参数填/admin

那么用户无论是访问域名/admin还是/admin/xxx/kkk/admin, 都会被匹配到 , 不包含 则相反,即用户 访问不包含指定参数的url的时候才会被匹配到

再例如我们使用 等于 匹配,参数为/post.php?xss

那么只有用户访问的url 完全等于参数 的时候才会被匹配到,多或少一个字符,都不会被匹配到,反之, 不等于 也一样,用户在访问 任何一个不完全等于参数的url 的时候都 会被匹配到

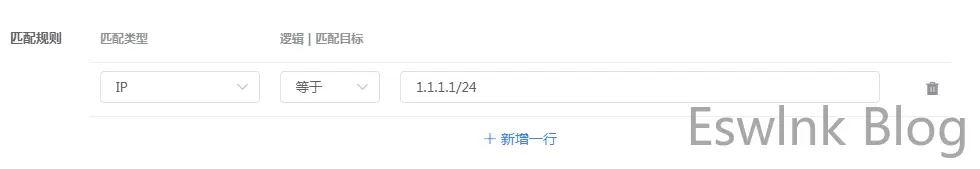

IP

这个简单,只有等于和不等于两类,参数可填ip或ip段

等于即访问者ip为这个ip或这个ip段的时候会被匹配到

不等于则相反,这里就不多赘述了

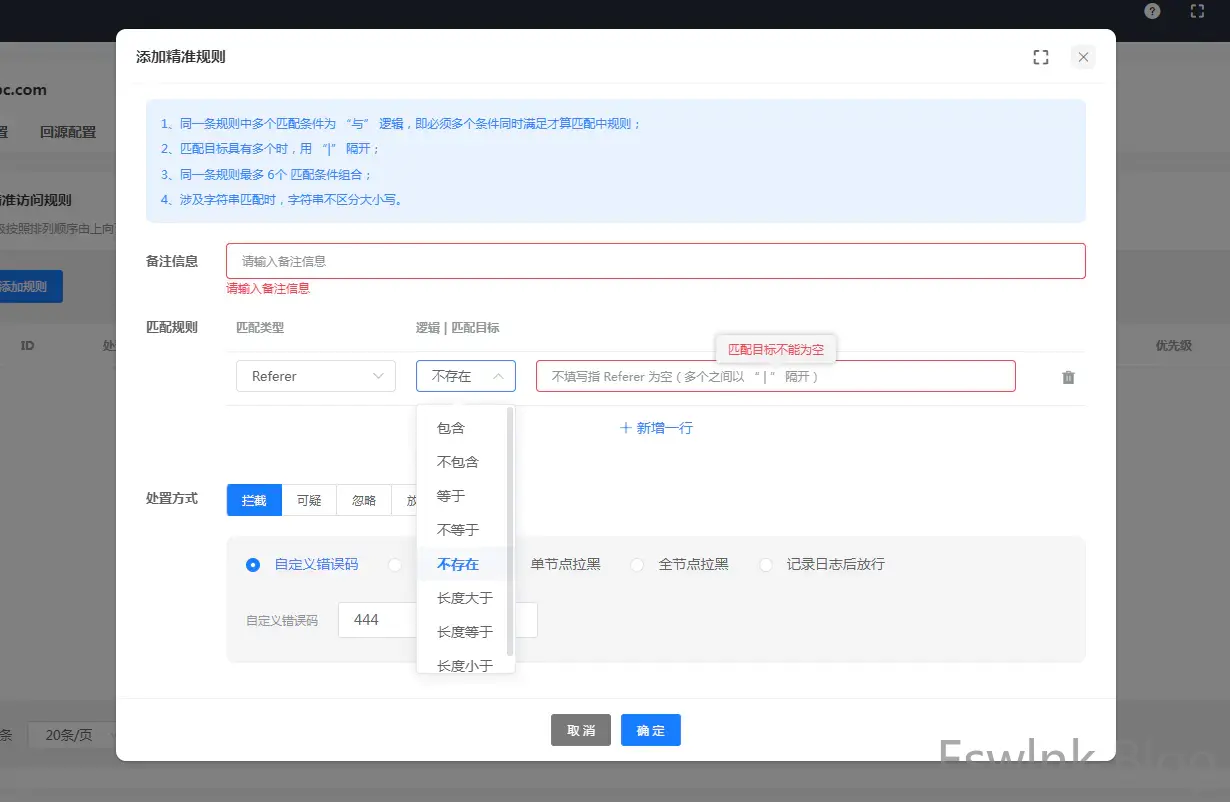

Referer

这个referer指的是用户来源,例如我从百度访问到我的博客,那么请求头中就会带上referer=baidu.com这个参数,这些词语的匹配逻辑关系也很简单,就字面意思,后面防护案例我会具体分享用法

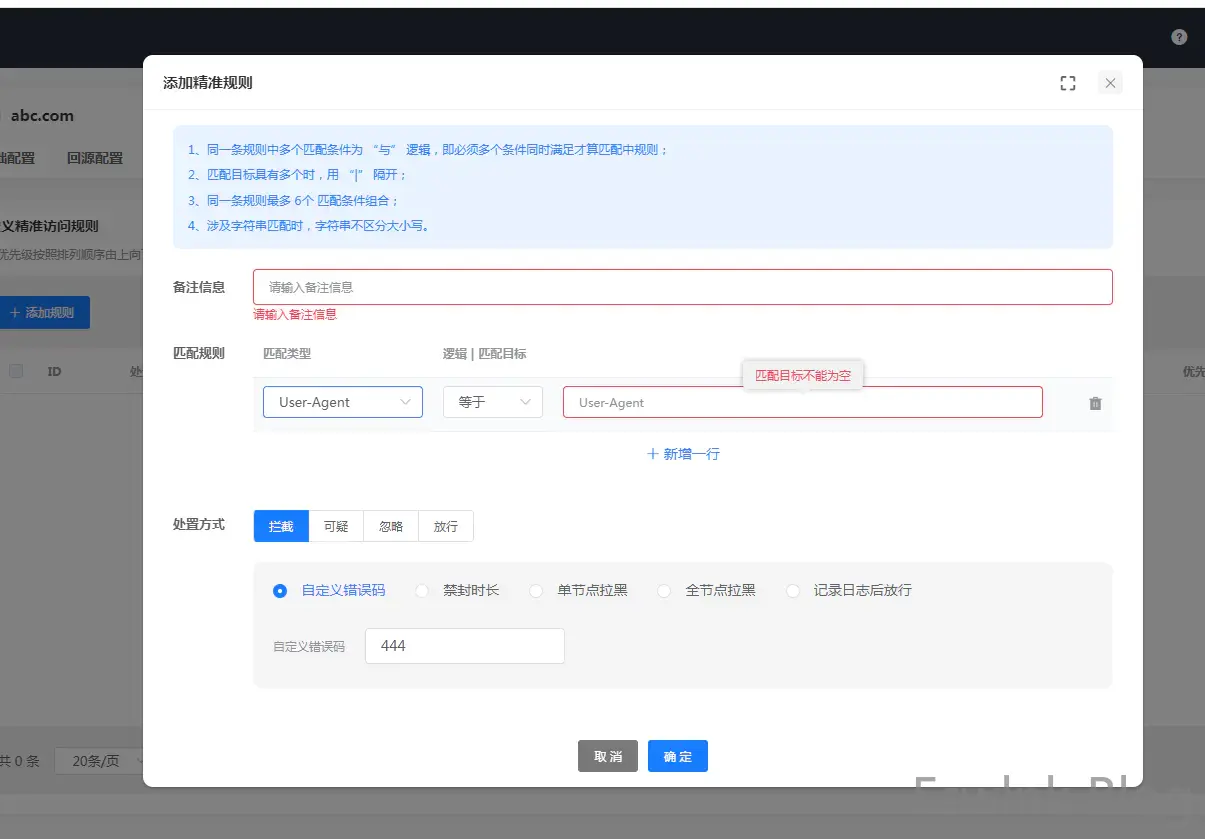

UA

ua,全称UserAgent,中文名称:用户代理又名浏览器代理

主要作用是使得服务器能够识别客户使用的操作系统及版本、CPU 类型、浏览器及版本、浏览器渲染引擎、浏览器语言、浏览器插件等

我们这里可以通过等于与不等于两种匹配符来对一些恶意ua进行匹配,比如可以匹配到wget,curl等我们用不到的请求ua,记录机器人请求

访客区域

字面意思,用来匹配指定区域的用户antscdn的区域ip库应该是实时更新的

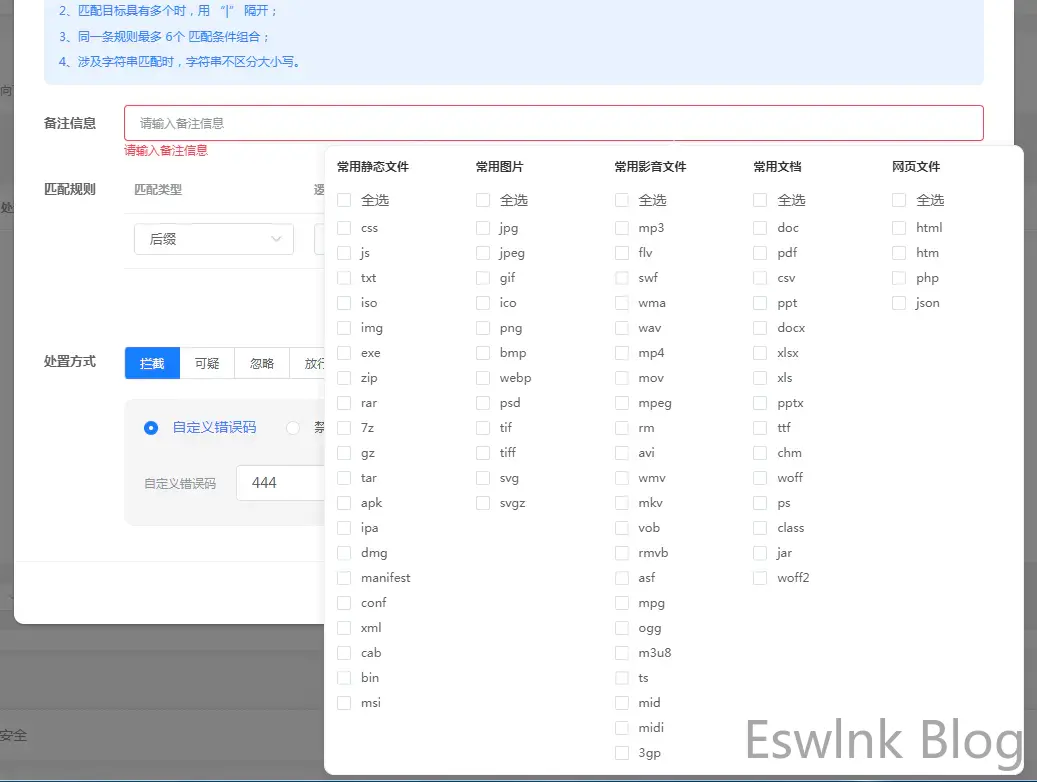

文件后缀

用来匹配指定文件后缀,可用匹配符是等于和不等于

返回状态码

这里匹配的是源站返回状态码,匹配是等于和大于小于的方式,参数是万分比的形式,后面讲案例会有实际运用

请求类型

匹配符可用等于和不等于,请求类型直接在列表中选择,例如 等于GET ,那么 使用get请求就会被匹配 到,使用 不等于GET ,那么使用 GET之外的方式请求就会被匹配 到

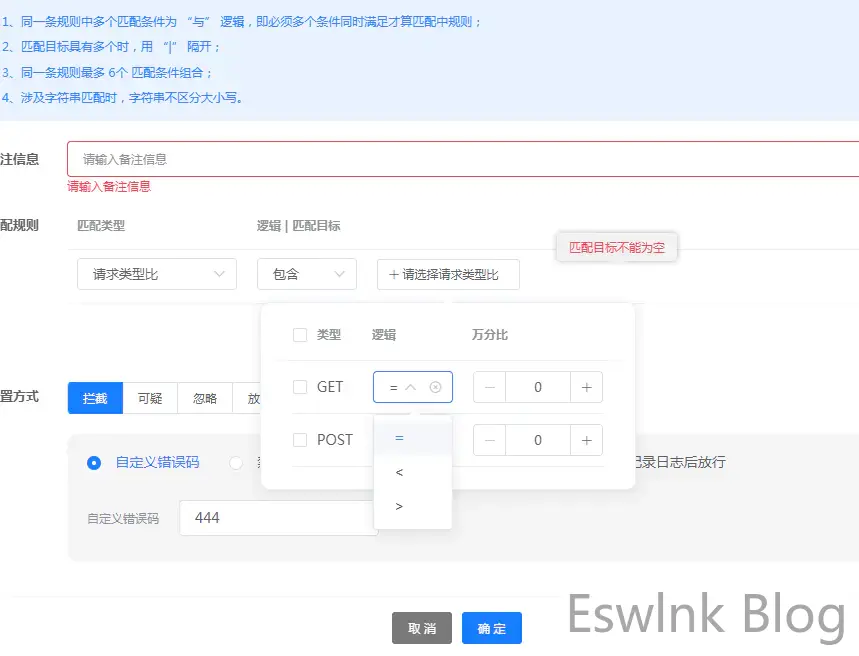

请求类型比

匹配符是等于大于小于,值为万分比,为GET或者POST在所有请求中的占比

人机验证失败数

这里是字面意思,匹配符只有大于,没什么好讲解的,理解不了就怪语文老师

AS权重

这个是AI防护使用的参数,数值为AI计算生成,一般情况可以不设置,我也不多赘述了

单IP总请求数

也是字面意思,即单ip的请求数合计,匹配符是等于大于小于,例如数值我设置为等于200,那么我的ip总请求数为200的时候,就会被系统匹配到

5分钟内ip请求数

同样的字面意思,不多做讲解

近一分钟请求总数

这个是指的站点在一分钟内被请求的次数,比如我将参数设置为等于60,那么我网站一分钟内的请求达到60,就会被匹配到

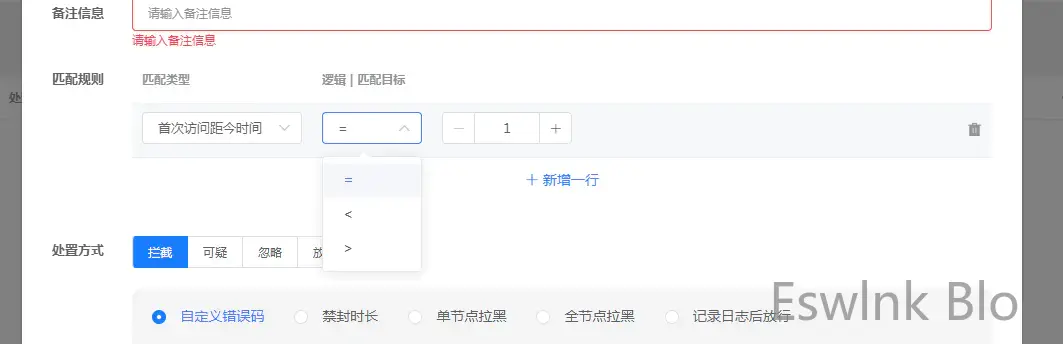

首次访问距今时间

字面意思,数值的单位是秒,比如我设置匹配值为大于600,那么在我首次访问网页后把他关掉,十分钟以后再访问,就会被匹配到

处置方式

上面我们介绍了各种匹配方式,那么匹配到了之后要怎么处置他呢,接下来我们介绍一下各种处置方式

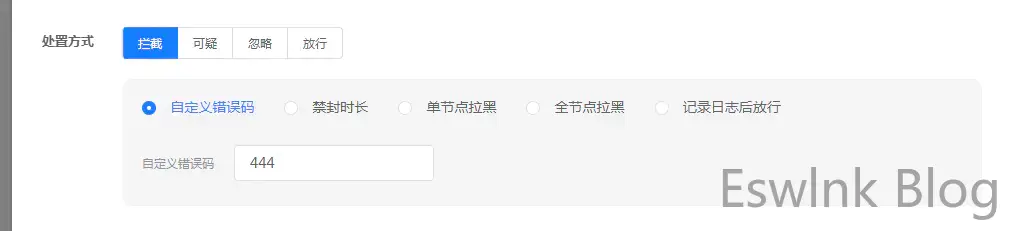

拦截

分为四种种拦截方式,其中有七层拦截和三层拦截

七层拦截即应用层拦截,虽然能拦住他占源站资源,但是cdn还是会跑流量和宽带,具体为自定义状态码拦截和自定义封禁时长拦截

三层拦截是直接把ip在网卡上ban掉,封的比较彻底,分为单节点拉黑和全节点拉黑,封禁时长为3600s

剩下一种记录日志并放行,字面意思,不再讲解

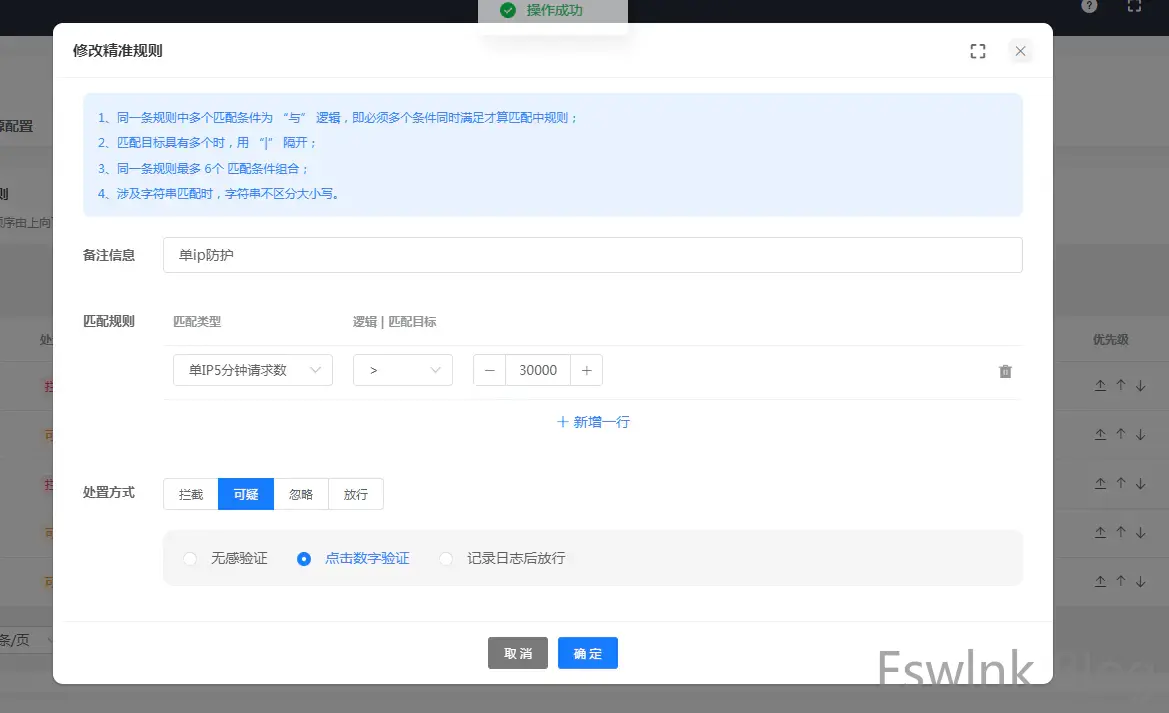

可疑

分为数字验证和无感验证,一般情况下用无感即可

忽略OR放行

纯属字面意思

实际案例分析

上面我们已经详细介绍过每个选项的功能及其作用,现在我们组合起来,做出一套完整的规则集

案例一:普通网站通用规则集

规则1

首先我们要设置一个人机验证的全局拉黑阈值,因为默认是不会拉黑ip的,匹配类型使用人机验证失败次数,数值一般是5,也可以设置更低,不推荐5以上

规则2

由于攻击发起者使用境外代理ip居多,所以我们可以对海外ip开启强制人机验证,这样既不会因为封海外而流失一部分流量,又不会因为海外攻击较多而给源站带来压力

具体写法见图

规则3

由于一般网站基本只会用到GET和POST方式,所以我们可以封禁掉其他请求方式,封禁使用自定义状态码

规则4

接下来是对单ip请求数的验证,如果一个ip在指定时间内请求过多,则怀疑他有可能是恶意用户,阈值设置30000,数字验证

规则5

近一分钟的请求总数,这个是CC很突出的特征,我们将阈值设置为66666,如果流量比较大的站点,可以将阈值适当增加,标记为可疑,为了用户体验,所以使用无感验证方式

规则6

这是个托底规则,如果以上规则都未能拦截对方,且源站已经出现大量5xx错误了,则直接执行全局验证,这里触发阈值设置为5%(500/10000)的5xx错误,触发之后对所有访客执行数字验证

这6条规则共同组成了一个规则集,优劣互补,使防护趋于完美

案例2 CC防护+WEB应用防护

待更新…….

评论 (0)