前言

在RedTeam渗透测试中,工具的选择和效果是成功的关键之一。然而,随着杀毒软件的防护越来越严密,像FRP、NPS这样的常见穿透工具经常会被拦截,哪怕是落地不被杀,也会在后续的数据交换过程中被发现并阻止。尤其是某些数字防御系统,在拦截穿透流量方面的效果,往往要优于火*等其他防护措施。现在,许多传统的工具,经过简单二次开发已无法满足RedTeam的需求。因此,最近我开始尝试使用NSmartProxy这款工具,发现它在端口转发方面的效果非常不错。虽然它并不是万能的,但如果与其他工具结合使用,效果会更为理想。

NSmartProxy

安装服务端

wget https://github.com/tmoonlight/NSmartProxy/releases/download/1.3_alpha/nspserver_scd_linux_v1.3_alpha.zip

unzip nspserver_scd_linux_v1.3_alpha.zip

chmod +x ./NSmartProxy.ServerHost

./NSmartProxy.ServerHost

客户端配置appsettings.json文件

{

"ProviderWebPort": 12309, //服务器端口

"ProviderAddress": "xx.xx.xx.xx", //服务器地址

//反向代理客户端列表

"Clients": [

{//mstsc远程控制服务

"IP": "127.0.0.1", //反向代理机器的ip

"TargetServicePort": "3389" //反向代理服务的端口

"ConsumerPort":"3389" //外网访问端口,如被占用,则会从20000开始按顺序分配端口

},

{//网站服务

"IP": "127.0.0.1",

"TargetServicePort": "80"

},

{//ftp服务

"IP": "127.0.0.1",

"TargetServicePort": "21",

"IsCompress" : true, //表示启动传输压缩

"Description": "这是一个ftp协议。" //描述字段,方便用户在服务端界面识别

},

{//mosh服务

"IP": "192.168.0.168", //安装mosh服务的受控端地址

"TargetServicePort": "60002",

"ConsumerPort": "30002",

"Protocol": "UDP" //表示是一个UDP协议,如果不加以配置,则以TCP协议来转发

}

]

}这里按需配置

{

"ProviderWebPort": 12309, //服务器端口

"ProviderAddress": "182.92.118.224", //服务器地址

//反向代理客户端列表

"Clients": [

{//mstsc远程控制服务

"IP": "127.0.0.1", //反向代理机器的ip

"TargetServicePort": "3389" //反向代理服务的端口

"ConsumerPort":"3389" //外网访问端口,如被占用,则会从20000开始按顺序分配端口

}

]

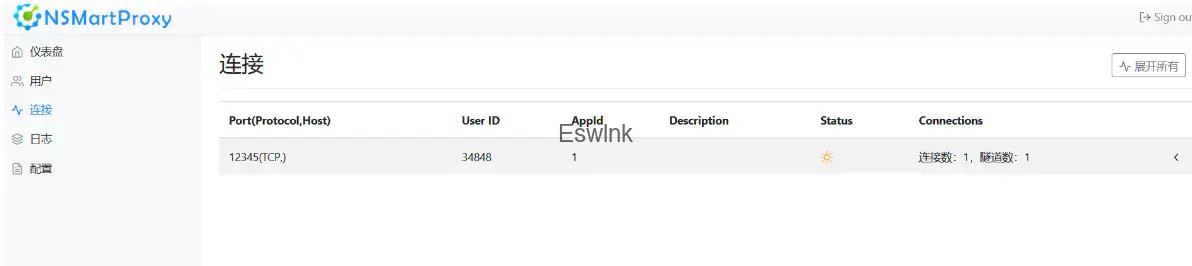

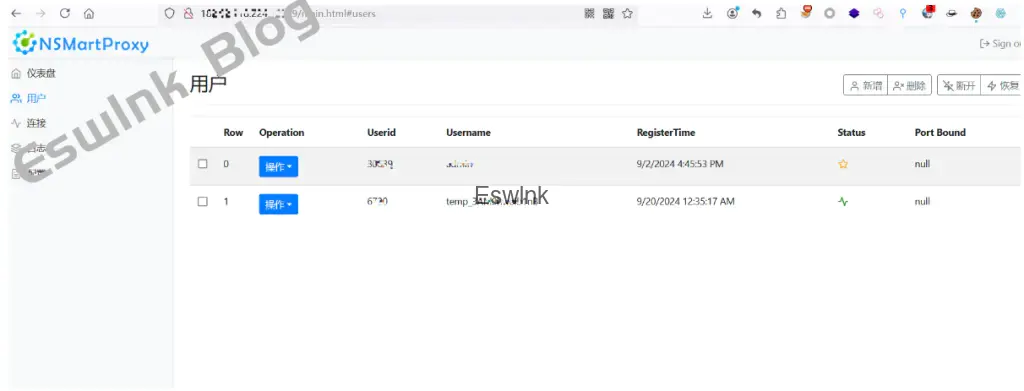

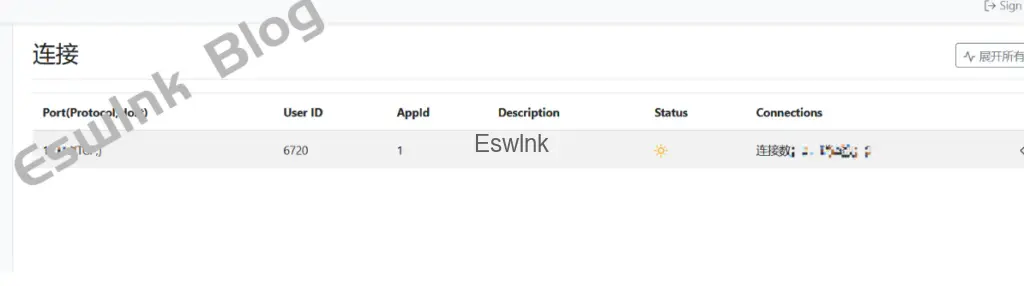

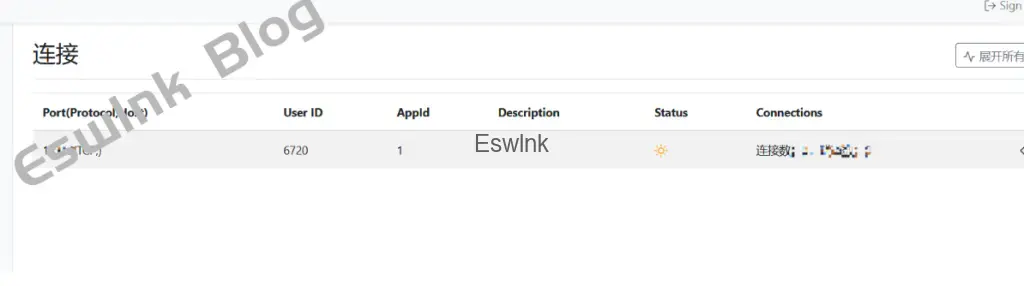

}服务端连接状态显示

启动客户端

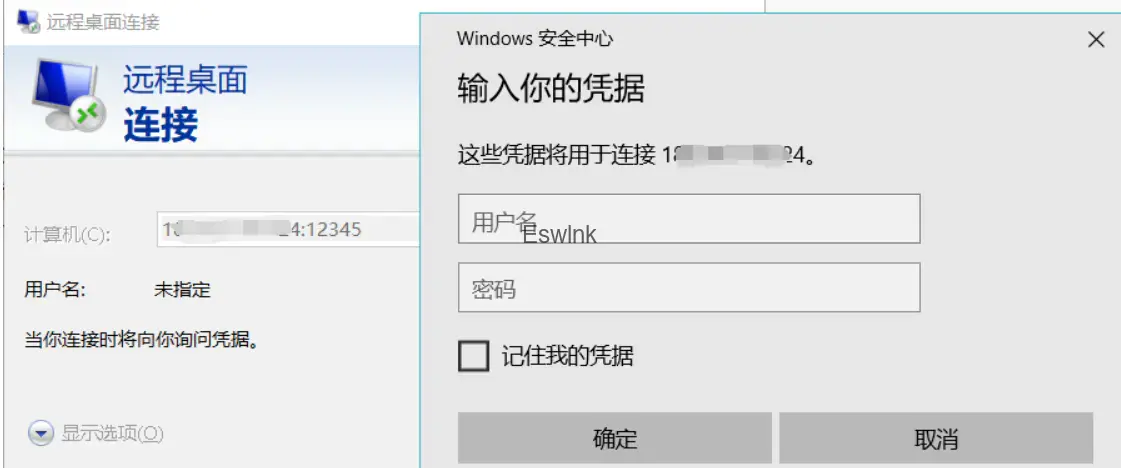

配置连接RDP

缺点:

目前仅支持内网端口转发,不支持socks隧道和http隧道。

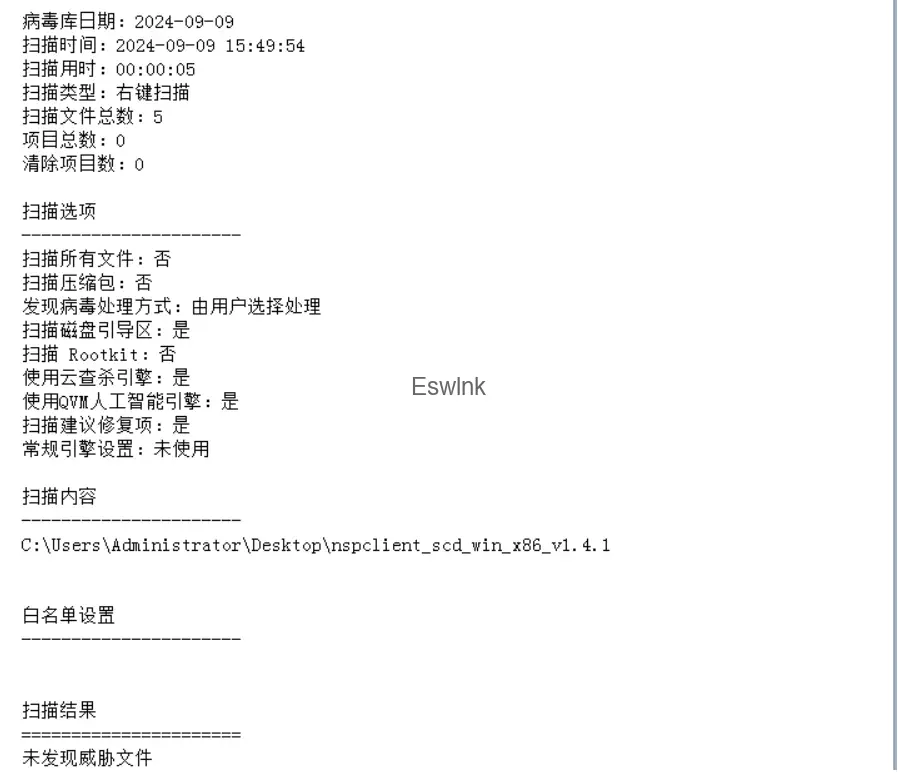

目前该工具安全软件不拦截

流量分析

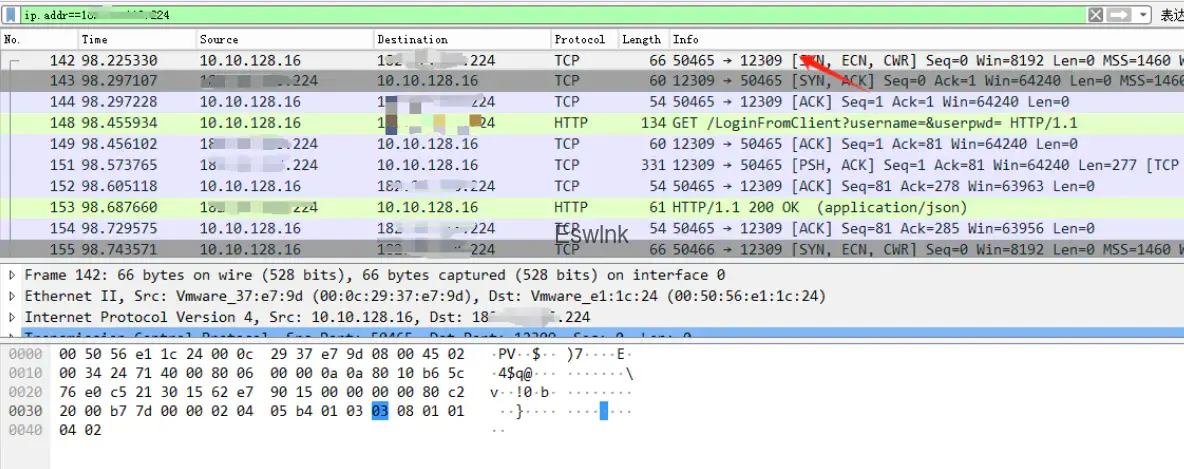

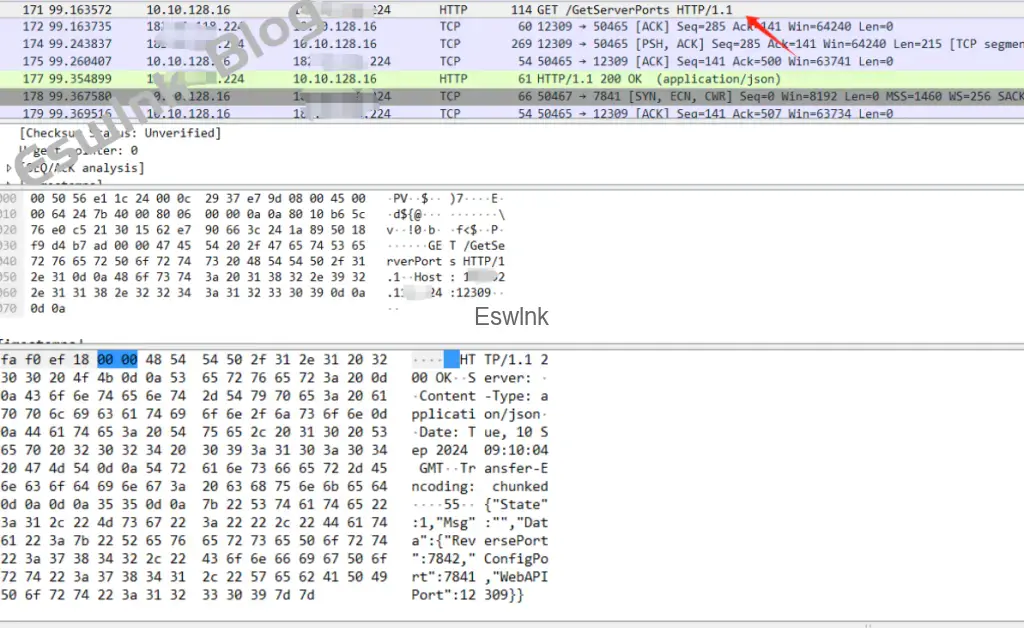

使用wireshark进行抓包分析,检索所有目的指向VPS的流量ip.addr == x.x.x.x

第一条TCP流量客户端连接了VPS的服务端口12309

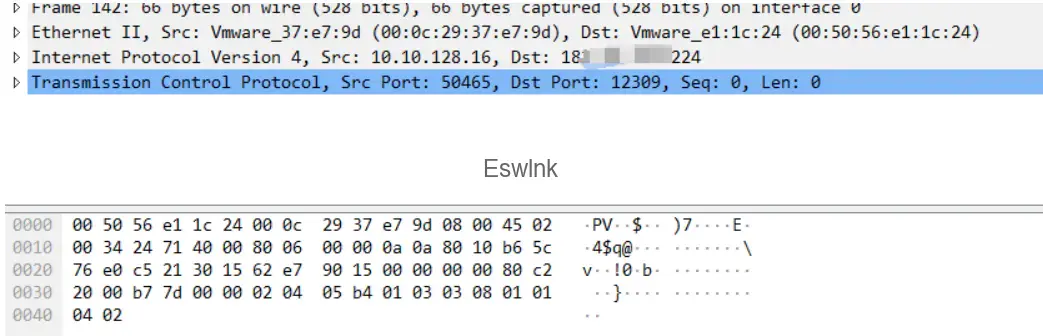

数据流无明显流量特征。最明显的特征一为客户端连接的时候走的是HTTP流量,登录方式为GET

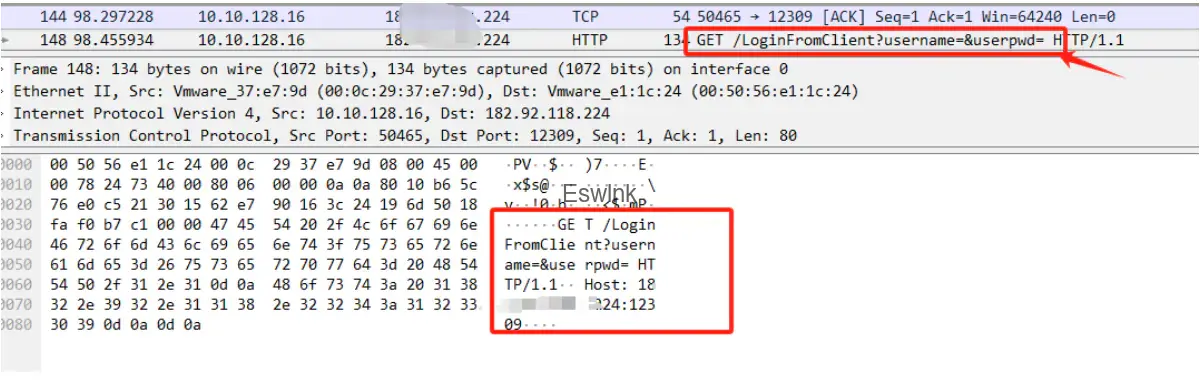

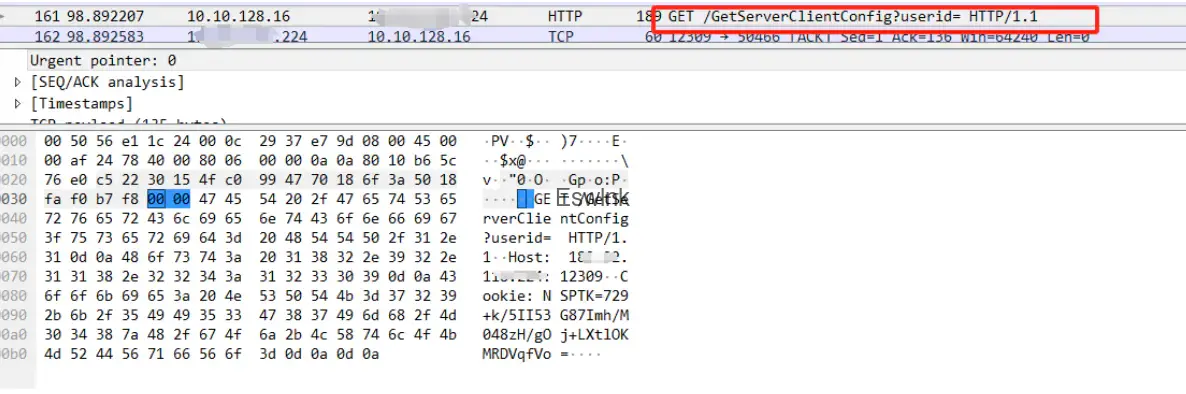

这里由于服务端无配置用户名以及密码认证,目前开发者文档中无关于客户端认证的描述。服务端返回状态码200,返回Userid、Version以及Token等字段,客户端根据服务端返回的字段请求/GetServerClientConfig

客户端身份认证后请求服务端端口文件,进行反向连接

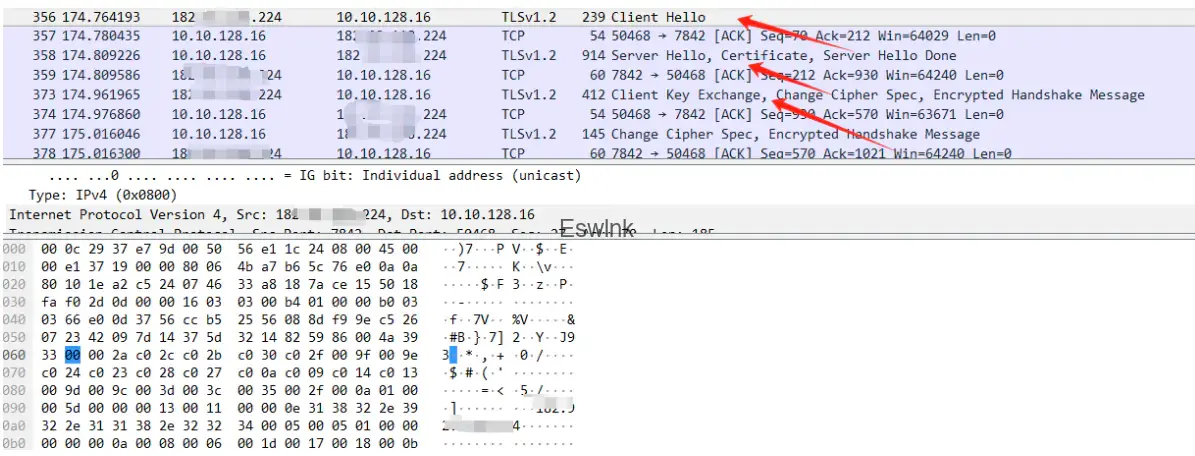

当使用VPS实现端口转发登录3389时,会走tls协议

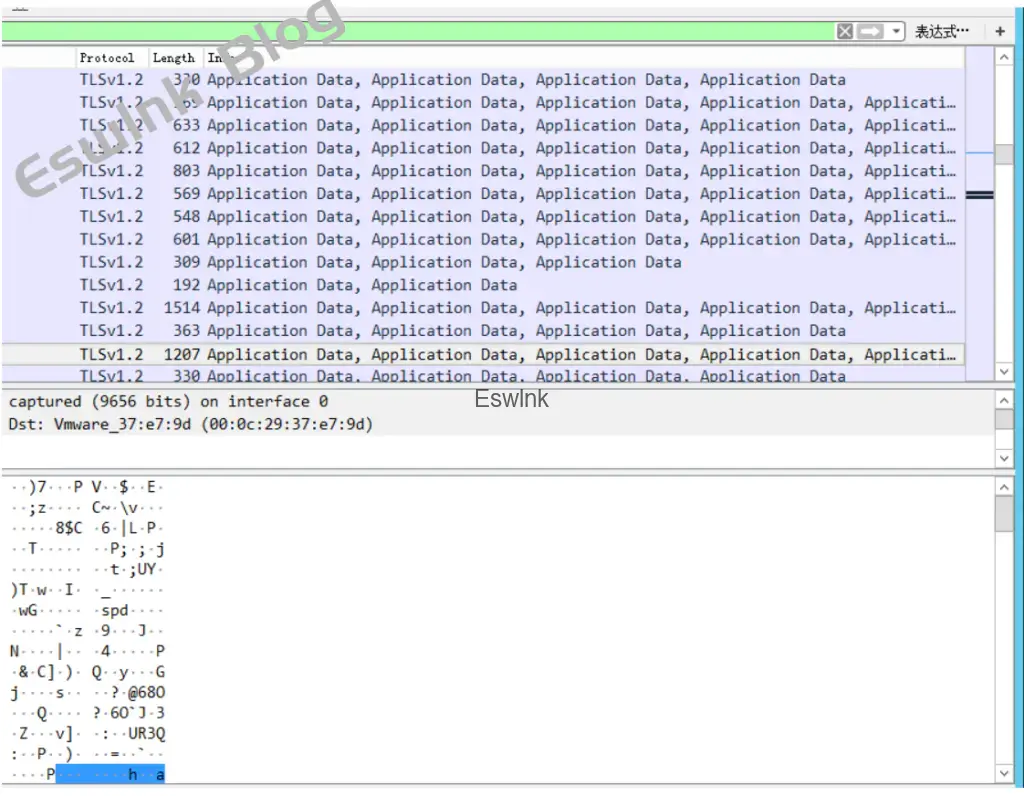

在连接RDP之后,执行的命令都是走的SSL/TLS协议,无法直接查看明文内容。在 RDP 会话中,所有的通信都是端到端加密的,并且密钥只在客户端和服务器之间共享,这意味着第三方无法解密或更改数据包。

TIPS

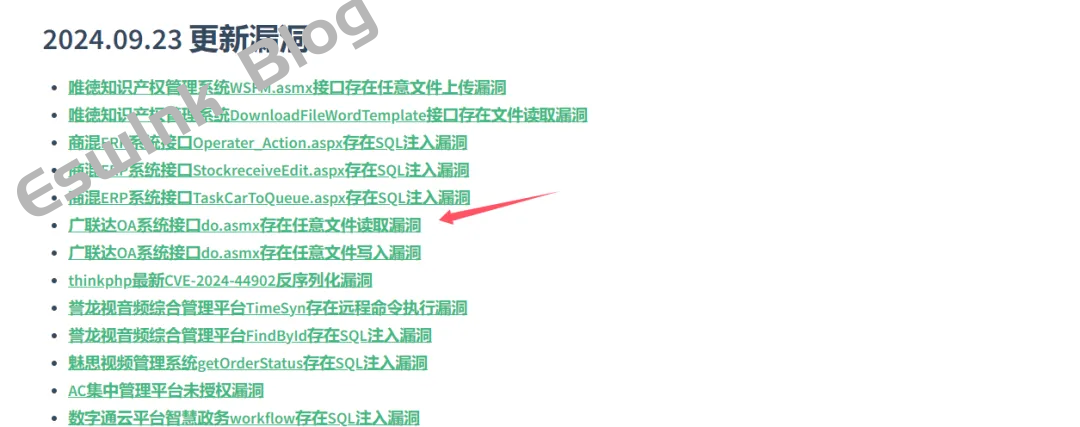

那么问题来了,目前工具的流量特征目前杀软不拦,其实在一定程度上RedTeam攻击时可以利用NSmartProxy结合会话劫持组合拳实现权限维持。

某商平台告警

这里没有使用全流量设备去探测流量,而是直接使用了态感。因为该工具再做端口转发的时候,流量走的是明文的,所以在客户端与服务器建立连接的时候规则库有字段特征告警的话,其实在利用上来说队伍红队也相当于在“裸奔”,这个时候不过过不过本机杀软的问题而是过不过安全设备的问题。

实战

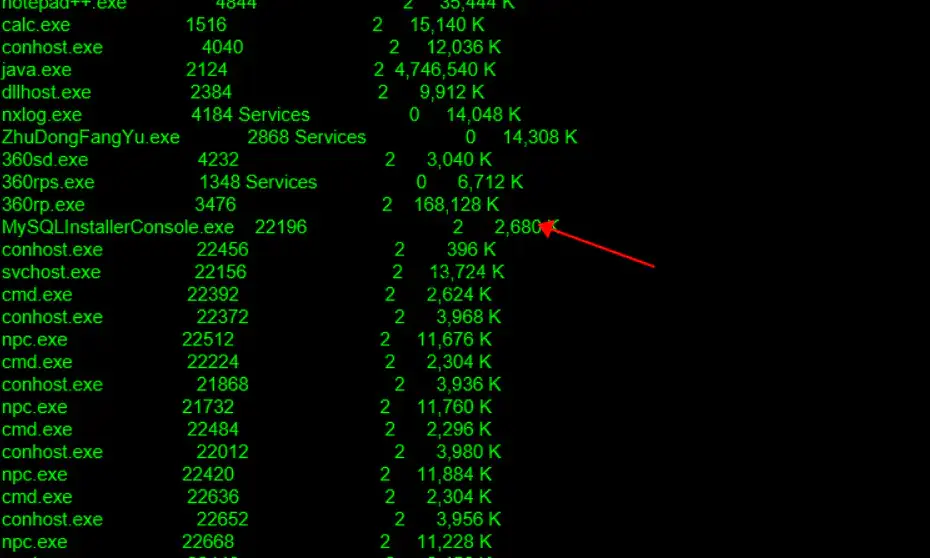

文章一直搁置了没有发布,刚好现在正值一个某市的HV,靶标的数字杀软快给人搞崩溃了,先是用户添加出问题,然后是隧道穿透一大难,常见的FRP、NPS的免杀目前数字杀软这么屌么,恶心透了。npc都是行为被拦而不杀

没有一个完全的控制走隧道socks挂代理跑工具总觉得太慢,这次端口转发NSmart的表现太优秀了

冰蝎的内存马传上的工具,直接起,过数字杀软转发上线

连接状态

表现简直太Nice了。

评论 (0)