智能摘要 AI

近日,Nginx 1.21.5被曝出存在0day漏洞,引发广泛关注。尽管Nginx官方尚未公布漏洞详情及POC,但已下线1.21版本下载地址,疑似已掌握漏洞信息。GitHub用户fakeNFkY证实了该漏洞的存在,并发布了利用EXP获取本机权限的测试结果。已知问题可能与Idp模块相关,但具体成因尚待确认。为应对漏洞,建议禁用ldapDaemon.enabled属性并正确配置ldapDaemon.ldapConfig。同时,提醒用户警惕网络上出现的虚假EXP,避免钓鱼风险。

截至2022年7月31日15时,Nginx官方仍未透露关于该0day漏洞的细节以及POC,不过从Nginx官方下载网站中,我们可以明显地看到已经下线了1.21版本的下载地址。

从Nginx官方的可疑行为中,我们能够大胆猜测是否其已经发现了该漏洞的存在,并且封锁消息。目前微步云社区已经对该0day漏洞进行高价悬赏,并且其希望提供有效的信息与线索。

漏洞细节

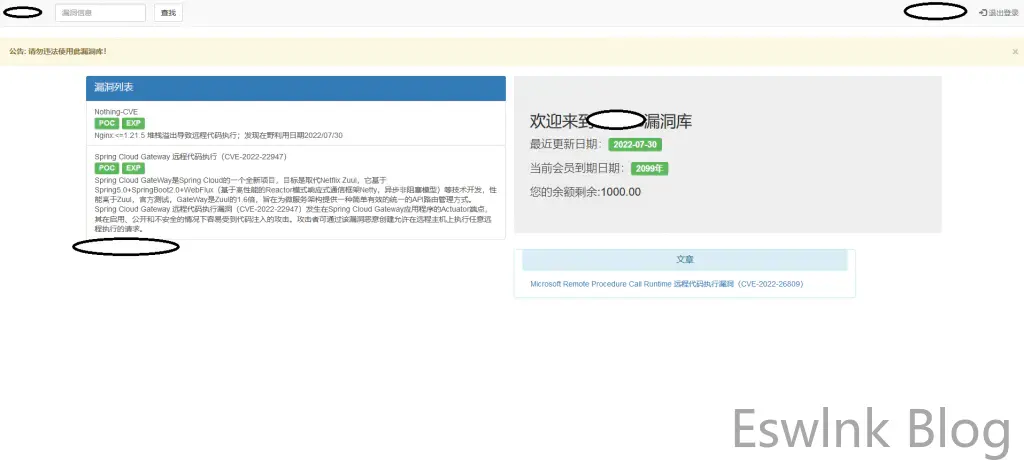

目前该0day漏洞已被Github上名为「fakeNFkY」的所证实,复现该漏洞并进行了「EXP」测试,以下是测试动态图片,过程为:通过连接本地的Nginx,攻击溢出漏洞,获取本机权限,图中所展示的为打开「CALC.EXE」。

已知问题

经过全网信息收集与比对,部分社区告知的是「Idp」模块的问题,不过时间点似乎与目前这次对不上。Idp模块发现是在4个月前,我们在该问题上分析发现,该消息的提供者是在昨日添加的Nginx 0day「自述」,并且自称是Idp模块是此次漏洞的罪魁祸首。

修复建议

强烈建议禁用该ldapDaemon.enabled属性。如果您打算设置它,请务必ldapDaemon.ldapConfig使用正确的信息更改属性标志,并且不要将其保留为默认值。这样可以暂时延缓该漏洞问题,直到 Nginx 官方更新补丁!

警示!

目前Github出现了许多关于自称是0day的exp,请各位网友理性看待问题,防止钓鱼风险!

建议升级至Nginx1.22版本

@小伍同学 目前已经修复