安全领导者经常难以跟上各自攻击面不断变化的性质。许多人在识别和修复关键漏洞的能力方面落后。根据DORA DevOps 报告,数字化成熟度高的组织(将数字服务作为其业务的核心竞争力)平均每年部署新软件 1,460 次。身份治理提供商 SailPoint表示,他们“为平均每周发布 60 个版本感到自豪”。

每日和每周的敏捷软件版本包括错误修复和安全补丁以及新功能。结果,每天都会引入新的漏洞,即使团队堵塞了现有的安全漏洞。面对如此多的软件版本,安全领导者必须了解他们每年应该执行的安全测试的频率和节奏。

通过针对具有相似规模和数字成熟度的组织对年度应用程序安全测试节奏和频率进行基准测试,安全领导者可以为应用程序安全测试设定现实且可实现的目标,并朝着缩小抗攻击性差距和防止违规的方向迈进。

我们的基准测试提供了一个起点,可根据规模和数字成熟度确定您的组织每年应执行多少次测试(自动扫描和道德黑客主导的安全评估)。

对应用安全测试的频率和覆盖范围进行基准测试

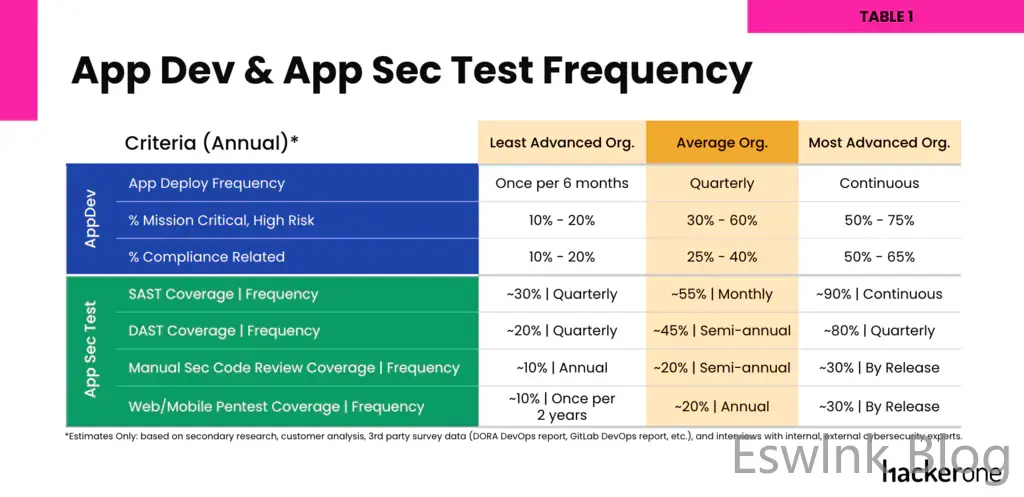

下表提供了一个起点,可让您的组织与其最合适的规模和成熟度类别保持一致。使用它来确定每年应该对应用程序发布进行安全测试的频率和程度。有两个主要标准:测试频率和覆盖深度。

您的组织应根据应用程序发布的总数和节奏来确定其测试频率。适当的覆盖深度取决于应用程序的重要性、数据敏感性和合规性要求。

例如,一家拥有数字化存在的“普通”中型实体零售企业将对其 55% 的应用程序版本执行每月静态应用程序安全测试 (SAST) 扫描。将其与拥有大量敏感数据并通过数字服务与大多数客户交互的“先进”大型金融服务公司进行比较。这些“高级”组织应该扫描超过 90% 的应用程序版本,以符合他们持续交付更新和新版本的要求。

最不先进:数字服务只是业务的一小部分。每年很少发布应用程序。合规驱动。

平均:一些数字服务、一些 DevOps、一些云服务。可能正在进行数字化转型工作。数字业务的一部分是关键任务并包含敏感数据。部分依赖第三方数据服务。

最先进:关键任务数字服务的核心能力。高速发布、成熟的 DevOps、许多数字资产/服务。大量敏感数据需要保护。高度依赖第三方数据服务。

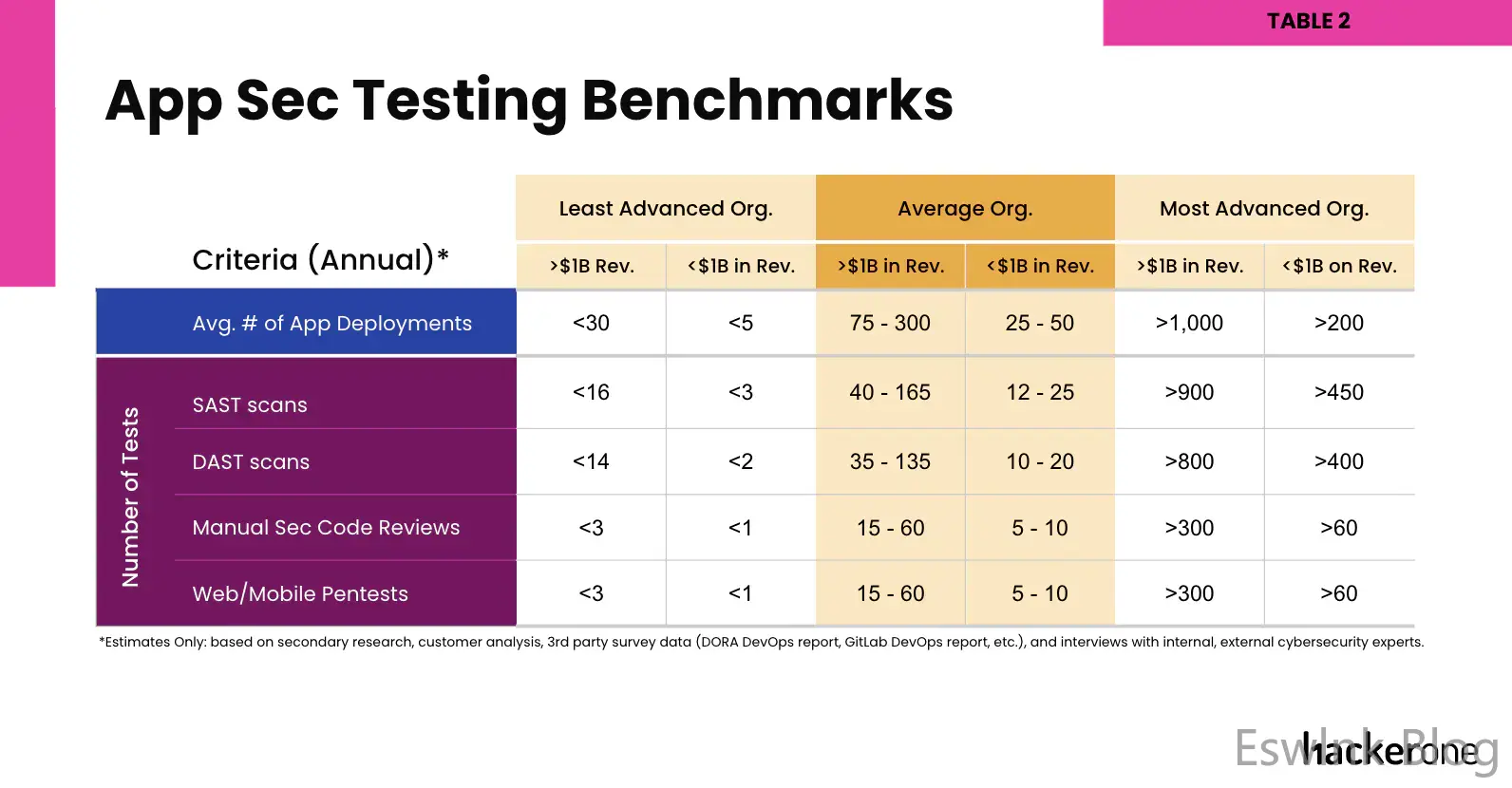

对正确数量的年度 App Sec 测试进行基准测试

下表显示了组织应在三个组织成熟度级别上执行的平均测试次数。推荐的测试频率适用于大型企业(收入 1B 美元或更多)和 SMB(收入低于 1B 美元)。每个测试的大小和范围在主要版本和较小的功能更新之间会有很大差异。被测试资产的其他因素,例如暴露风险、数据敏感性、连接到第三方服务的 API 数量、测试底层基础设施、微服务的需求等,也将告知范围测试。

在“高级”SaaS 提供商类别下,年度经常性收入低于 1B 美元的组织应进行至少 60 次年度渗透测试。一个类似规模的“平均”组织每年只能进行五到十次渗透测试。可以想象,一个年收入数百亿的大型“先进”组织可以在一年内进行超过 500 次渗透测试。

应用系统的方法来优化您的年度安全测试

这些基准是帮助您的组织确定每年执行的适当频率、覆盖范围和安全测试总数的指南。如果您的组织的测试计划是预先确定的,请使用它来验证您的假设并根据需要进行调整。

与较小的更新相比,主要版本的每个安全测试的大小和范围可能会有很大差异。大型、复杂的 Web 应用程序可能需要 200 小时的渗透测试和深入的手动安全代码审查,而功能更新版本可能只需要 40 小时的渗透测试和一天的代码审查。

将这些表格中包含的信息与您对组织攻击面的了解结合起来,以更准确地了解适合您组织的年度安全测试数量和范围。

例如,对于收入低于 1B 美元、每年发布 150 次应用程序的组织进行计算。假设这些版本中有一半用于关键任务服务,包含对敏感数据的访问,并且必须遵守 PCI DSS 法规。这使该组织处于<$1B“高级”组织的低端。鉴于此,合理假设约 80% 应进行 SAST 扫描,约 70% 应进行 DAST 扫描,大约 25% 应进行手动代码审查和渗透测试。这将导致 120 次 SAST 扫描、105 次 DAST 扫描以及大约 40 次手动代码审查和 40 次渗透测试。

结论

纵深防御安全测试使用分层方法来帮助您的组织有效地进行测试并最大限度地利用有限的资源和预算。从具有成本效益的自动化 SAST 和 DAST 扫描开始,以有效识别最常见和众所周知的漏洞。从那里,使用具有适当技能和知识的人类渗透测试人员来提供有关已知漏洞的上下文,并识别自动扫描通常遗漏的严重关键漏洞。对漏洞进行分类以确定首先修复的优先级、修复和使用重新测试以确保修复工作。

这些测试方法相辅相成,形成更强大的整体安全态势,帮助您的组织缩小其抗攻击能力差距。您的组织至少应符合推荐的基准平均值。但是,随着攻击面的不断扩大,我们建议在将您的组织的安全状况与具有类似规模和数字成熟度的其他组织进行比较时,争取领先地位。

评论 (0)