最近发现疑似宝塔面板出现了之前的漏洞,即nginx中毒升级版。这一版本的漏洞无法被以往的解决方法所修复。攻击者通过插入恶意的JavaScript代码,在手机访问时会自动跳转。这一问题不仅在官方版宝塔面板中存在,也影响到了开心版。

详情

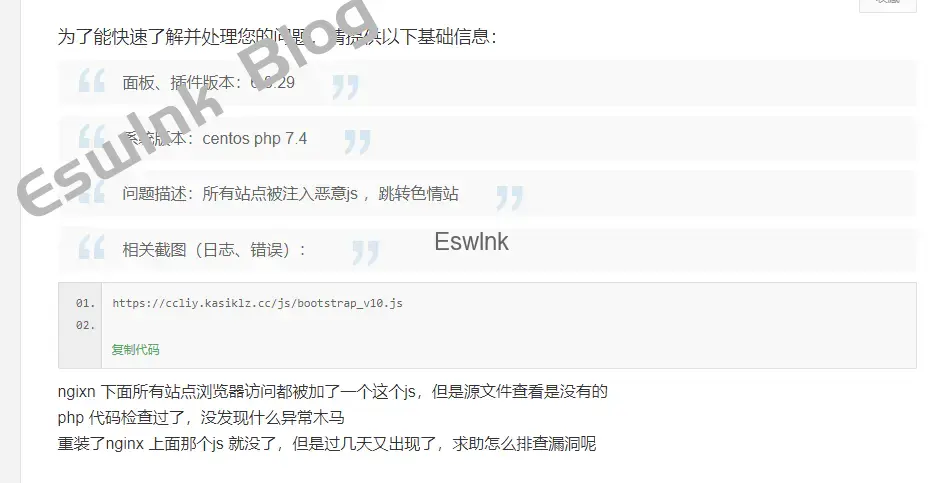

在nginx下的所有站点中,浏览器访问都被加入了一个名为bootstrap_v10.js的JavaScript文件。然而,查看源文件时并未发现该文件的存在。

解决方法

尝试使用重新安装nginx的方式来解决问题。通过重新安装nginx后,那个恶意的JavaScript文件就不再存在了。但是令人遗憾的是,几天后这个问题又出现了。

恶意JavaScript代码详情

被插入的恶意JavaScript代码位于</head>标签处,链接为:https://ccliy.kasiklz.cc/js/bootstrap_v10.js。

简单分析

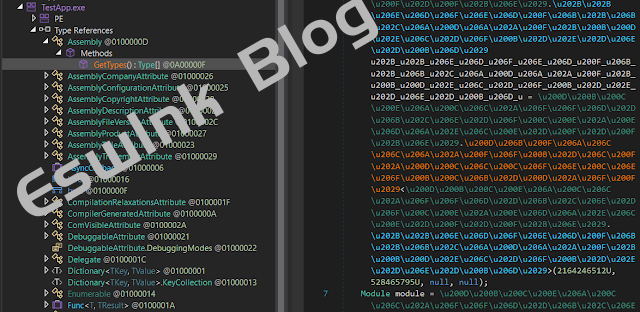

由于代码文件已经被删除,所以通过使用网络空间测绘工具查询该域名所属财产的情况。通过查看源响应内容得到以下结果:

HTTP/1.1 200

Connection: close

Alt-Svc: h3=":443"; ma=86400

Cf-Cache-Status: DYNAMIC

Cf-Ray: 7ed0fe94ac1d3145-MAD

Content-Encoding: gzip

Content-Type: text/html

Date: Thu, 27 Jul 2023 01:09:00 GMT

Last-Modified: Thu, 20 Jul 2023 08:08:27 GMT

Nel: {"success_fraction":0,"report_to":"cf-nel","max_age":604800}

Report-To: {"endpoints":[{"url":"https:\/\/a.nel.cloudflare.com\/report\/v3?s=BbRXvcYL23rhCvtJW9E74qQ5a4x2%2BpRBbnKBTHqHmHk90OaPpUuEtTN7oDIOOknJ341EYHJdUarjKNGi9HjIbLFsjcaVFuNFgwSjGGrJ6Bs24va06mscedSKxWDRe%2Bo0PFwU"}],"group":"cf-nel","max_age":604800}

Server: cloudflare

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Document</title>

<script src="https://co.northcookie.xyz/js/bootstrap_v11.js"></script>

</head>

<body>

this is test page!

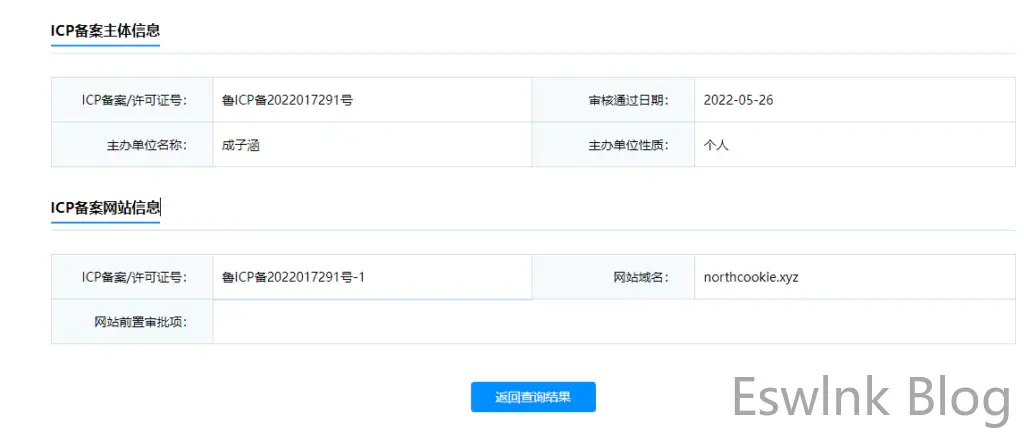

</body>接着追查:co.northcookie.xyz 域名,该主域为2023年07月11日注册的新域名,通过查询该域名备案可以得知该域名以下情况,固猜测极有可能域名原主人未注销备案而被灰产利用。

经过查询该域情况,该域使用了国内CDN资源,目前Cname解析为:all.northcookie.xyz.w.kunlunaq.com

通过对解析域进行备案查询,得到以下内容:

企业:浙江雀牛网络科技有限公司

后经查可知该域名使用了阿里云CDN的资源,并且解析扔热有效。

源

源指向:ccliy.kasiklz.cc -> co.northcookie.xyz -> 国内或国外服务器

请检查页面加载的js中是否包含有以上两个域

域额外信息

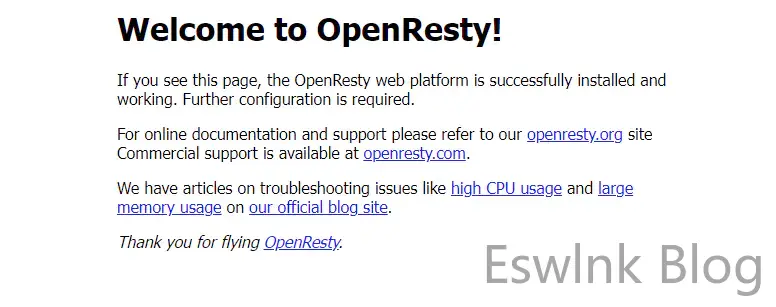

通过对「co.northcookie.xyz」直接访问,可以看到以下内容:

大概率使用的是国内的服务器,目前该域下仍有一个js文件可以直接访问:co.northcookie.xyz/country_first.js

内容如下:

var mgs='not phone';无实际参考意义

投毒猜测

引用的JS名称为:bootstrap_v11,对于普通开发者具有一定的迷惑性,使其误认为是bootstrap的相关库从而引入网站,待时机成熟后启用后门跳转。

该JS文件会被大多数开发者上传到自己的服务器上或者其他能够被访问到的空间,投毒者将会利用这点实现无风险“借刀杀人”(个人语言总结)

但是对于是如何感染Nginx文件,仍然不得而知,毕竟没有源文件。如果对上次宝塔Nginx事件有兴趣的可以去以前的旧博客查看内容:

「高危漏洞」宝塔面板 Nginx 挂马事件剖析以及相关的补救措施:https://blog.eswlnk.com/5574.html

论坛反馈情况

论坛上已经有多人反馈了类似问题,具体讨论可参考此链接:https://www.bt.cn/bbs/thread-117490-1-1.html。

评论 (0)