智能摘要 AI

本文介绍了EDRaser,一款用于远程删除远程计算机上多种日志和文件的强大工具。其提供自动与手动两种模式。自动模式会扫描指定IP地址空间,支持远程删除网络服务器日志、Windows事件日志、VMX/VMDK文件等。手动模式则允许用户选择性攻击,支持多种攻击类型如删除Web服务器日志、SysLogs、数据库等。此外,EDRaser还提供Web界面,方便用户管理和插入远程数据库数据。请注意,该工具主要用于测试环境中的安全研究。

引言

大家好,欢迎来到我的个人博客!今天我要介绍一个功能强大的工具——EDRaser。它可以帮助我们远程删除远程计算机上的访问日志、Windows 事件日志、数据库和其他文件。不论是自动模式还是手动模式,EDRaser都能为我们提供便捷的操作方式。接下来,我将详细介绍这个工具的使用方法。

自动模式

在自动模式下,EDRaser会扫描指定IP地址空间的C类网络,寻找易受攻击的系统,并自动发起攻击。在自动模式下,EDRaser支持以下攻击类型:

要使用EDRaser的自动模式,请按照以下步骤操作:

python edraser.py --auto手动模式

除了自动模式外,EDRaser还提供了手动模式,让我们可以根据需要选择针对目标系统的特定攻击方式,以获得更高的控制权。需要注意的是,某些攻击方式(例如 VMX 删除)仅适用于本地计算机。

要使用EDRaser的手动模式,请使用以下语法:

<span role="button" tabindex="0" data-code="python edraser.py –ip <ip_addr> –attack <attack_name> [–sigfile

python edraser.py --ip <ip_addr> --attack <attack_name> [--sigfile <signature file>]

--ip:扫描指定范围内的IP地址并攻击易受攻击的系统(默认为localhost)。--sigfile:使用指定的加密签名DB(默认为signatures.db)。--attack:要执行的攻击。可选择的攻击包括:['vmx'、'vmdk'、'windows_security_event_log_remote'、'windows_application_event_log_local'、'syslog'、'access_logs'、'remote_db'、'local_db'、'remote_db_webserver']。

数据库网络服务器

如果您想要通过一个Web界面来插入和查看远程数据库,EDRaser也提供了这个功能。您可以使用以下命令实现:

EDRaser.py -attack remote_db_webserver -db_type mysql -db_username test_user -db_password test_password -ip 192.168.1.10

这将在 localhost:8080 地址上启动一个Web服务器,允许您查看数据并将数据插入到远程给定的数据库中。此功能旨在提供一个“现实世界”的示例场景,其中您有一个网站,在该网站上输入数据并将其保存在远程数据库中。您可以使用此功能手动将数据插入到远程数据库中。

可用的攻击

在手动模式下,EDRaser会显示可用攻击的列表。以下是每种攻击的简要描述:

- Windows 事件日志:从远程目标系统中删除Windows事件日志。

- VMware漏洞利用:删除主机上的VMX和VMDK文件。此攻击仅在VMware环境中的本地主机上有效,方法是修改VMX文件或直接写入VMDK文件。

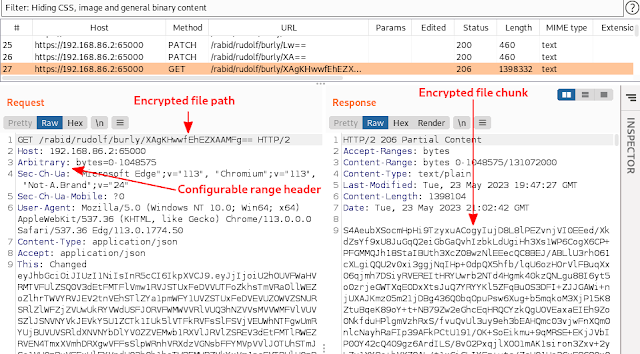

- Web服务器日志:通过发送包含恶意字符串用户代理的请求,从运行在目标系统上的Web服务器中删除访问日志。

- SysLogs:从运行Kaspersky EDR的Linux计算机中删除syslog。

- 数据库:删除远程目标数据库中的所有数据。

EDRaser

评论 (0)