远程访问木马 (RAT) 在 ANY 中排名第三。RUN 的2023 年第一季度关于最流行的恶意软件类型的报告使您的组织很可能面临这种威胁。

尽管 LimeRAT 可能不是最著名的 RAT 家族,但它的多功能性使它与众不同。它能够执行广泛的恶意活动,不仅在数据泄露方面表现出色,而且在创建 DDoS 僵尸网络和促进加密挖掘方面也表现出色。其紧凑的足迹使其能够躲避端点检测系统,使其成为一个隐秘的对手。有趣的是,LimeRAT 与 njRAT 有相似之处,ANY.RUN 在 2023 年第一季度的上传量方面排名第三。

ANY.RUN研究人员最近对 LimeRAT 样本进行了深入分析,并成功提取了其配置。在本文中,我们将简要概述该分析。

已知信息

| SHA1 | 14836dd608efb4a0c552a4f370e5aafb340e2a5d |

| SHA256 | 6d08ed6acac230f41d9d6fe2a26245eeaf08c84bc7a66fddc764d82d6786d334 |

| MD5 | d36f15bef276fd447e91af6ee9e38b28 |

| SSDEEP | 3072:DDiv2GSyn88sH888wQ2wmVgMk/211h36vEcIyNTY4WZd/w1UwIwEoTqPMinXHx+i:XOayy |

IPv4:

| 国际奥委会IOC | 描述 |

| 20[.]199.13.167:8080 | LimeRAT 的命令和控制服务器 |

域:

| IOC | 描述 |

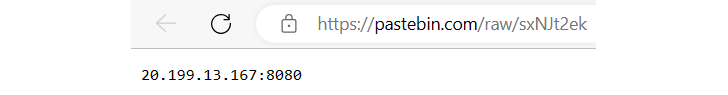

| https://pastebin[.]com/raw/sxNJt2ek | LimeRAT 使用 PasteBin 隐藏其原始命令和控制服务器 |

MITRE ATT&CK®

| Tactic | 技术 | 描述 |

| TA0005:防御回避 | T1027:混淆文件或信息 | 恶意软件使用混淆器去除其方法名称、类名称等。 |

| TA0005:防御回避 | T1027:混淆文件或信息 | 恶意软件使用 Base64 算法对数据进行编码和解码 |

| TA0005:防御回避 | T1027:混淆文件或信息 | 恶意软件使用 AES 算法加密和解密数据 |

分解 LimeRAT 的解密算法

我们将在此处分享该文章的浓缩版。如需完整的演练和扩展分析,请前往 ANY。如果您有兴趣了解更多有关他们采用的工作流程的信息,请访问 RUN 的博客。

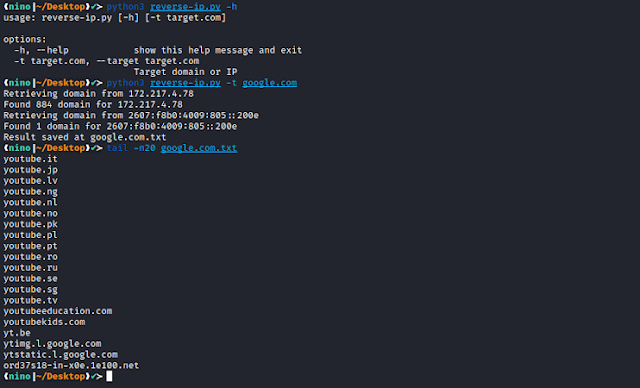

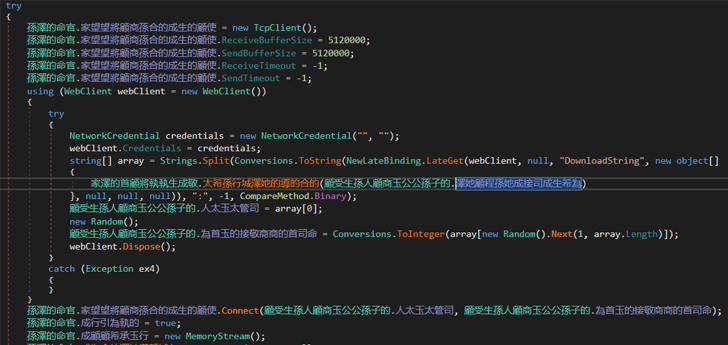

由于正在审查的样本是用 .NET 编写的,研究人员使用 DnSpy 来检查代码。很明显,混淆技术正在被使用:

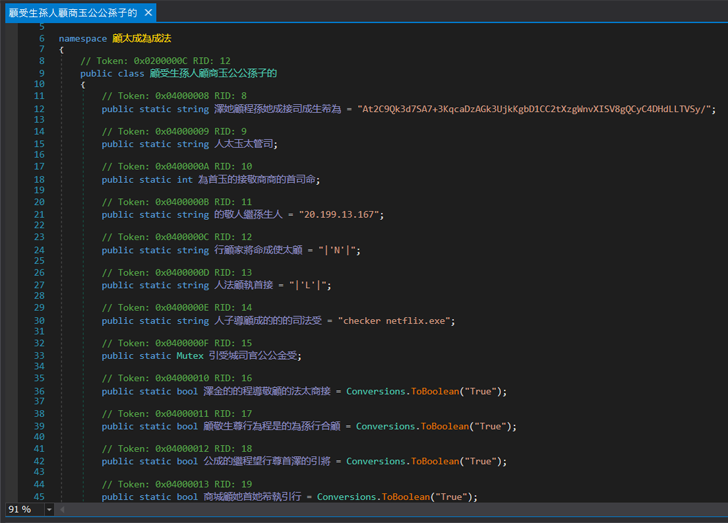

仔细检查代码会发现一个类似于恶意软件配置的类。在此类中,有一个字段包含经过 base64 编码和加密的字符串。

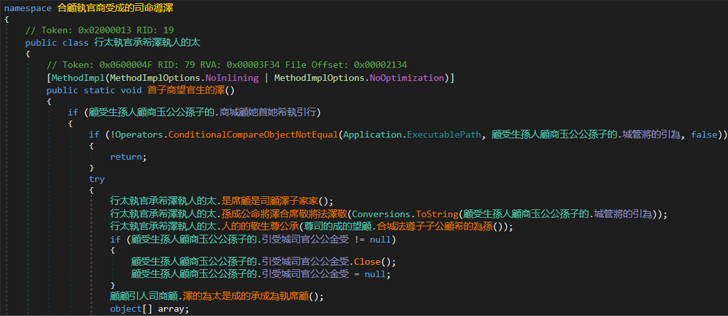

继续代码检查,ANY.RUN 研究人员查明了负责解密字符串的函数。通过在 DnSpy 中使用“读取者”过滤器,他们追踪了正在读取字符串的方法,这导致总共有两种方法。第一种方法被证明是徒劳的,但第二种方法看起来很有趣:

这个方法原来是负责解密的。通过仔细检查,可以重建 LimeRAT 解密其配置的过程:

- RijndaelManaged和MD5CryptoServiceProvider类的实例被实例化。根据 MSDN,RijndaelManaged是 AES 加密算法 ( MITER T1027 ) 的过时实现,而MD5CryptoServiceProvider计算 MD5 哈希。

- 生成一个用零初始化的 32 字节数组来存储 AES 密钥。

- 密钥是通过首先计算配置类中不同字符串的 MD5 哈希值创建的(在我们的分析中,该字符串为“20[.]199.13.167”)。

- 最初的 15 个字节,后面是计算出的哈希的前 16 个字节,被复制到先前建立的数组中。数组的最后一个元素保持为零。

- 派生密钥分配给RijndaelManaged实例的 key 属性,而 Mode 属性配置为CipherMode.ECB。

- 最终,主要字符串通过Base64算法进行解码,并使用AES256-ECB算法进行解密。

解密字符串显示了指向 PasteBin 注释的链接:https://pastebin[.]com/raw/sxNJt2ek。在此说明中,是 LimeRAT 的命令和控制 (C2) 服务器: