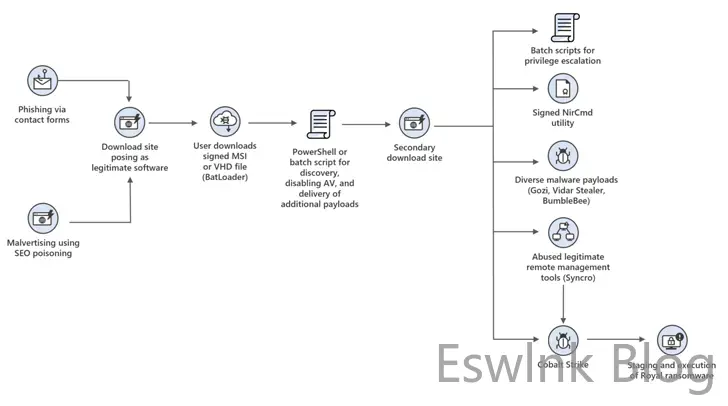

已发现一个发展中的威胁活动集群在其中一项活动中使用 Google Ads 来分发各种妥协后有效负载,包括最近发现的Royal 勒索软件。微软在 2022 年 10 月下旬发现了更新的恶意软件传递方法,正在跟踪名为DEV-0569的组织。

“观察到的 DEV-0569 攻击显示出一种持续创新的模式,定期结合新的发现技术、防御规避和各种妥协后的有效载荷,同时增加勒索软件的便利性,”微软安全威胁情报团队在一份分析中说道。

众所周知,威胁行为者依靠恶意广告将毫无戒心的受害者指向恶意软件下载器链接,这些链接伪装成 Adobe Flash Player、AnyDesk、LogMeIn、Microsoft Teams 和 Zoom 等合法应用程序的软件安装程序。

恶意软件下载器,一种称为BATLOADER的菌株,是一个滴管,充当分发下一阶段有效载荷的管道。据观察,它与另一个名为ZLoader的恶意软件共享重叠。

eSentire和VMware最近对 BATLOADER 进行的分析指出了该恶意软件的隐蔽性和持久性,此外还使用搜索引擎优化 (SEO) 中毒来引诱用户从受感染的网站或攻击者创建的域下载恶意软件。

或者,网络钓鱼链接通过垃圾邮件、虚假论坛页面、博客评论甚至目标组织网站上的联系表来共享。

“DEV-0569 使用 PowerShell 和批处理脚本使用了各种感染链,最终导致下载恶意软件有效负载,例如信息窃取器或用于在网络上持久存在的合法远程管理工具,”这家科技巨头指出。

还使用了一个名为 NSudo 的工具,通过添加旨在禁用防病毒解决方案的注册表值来启动具有提升特权和削弱防御的程序。

该公司指出,使用 Google Ads 选择性地投放 BATLOADER 标志着 DEV-0569 分布向量的多样化,使其能够到达更多目标并投放恶意软件有效载荷。

它进一步将该组织定位为其他勒索软件操作的初始访问代理,加入Emotet、IcedID、Qakbot等恶意软件。

“由于 DEV-0569 的网络钓鱼计划滥用合法服务,组织还可以利用邮件流规则来捕获可疑关键字或审查广泛的例外情况,例如与 IP 范围和域级允许列表相关的例外情况,”微软表示。

评论 (0)