“为存在应而顽强抵抗 这本不相矛盾的双方”

——《黑与白》

本篇文章为本人的教程笔记,由于当时易语言方便,所以使用的易语言教学

现在主攻C/C++和python

提取并检测白文件

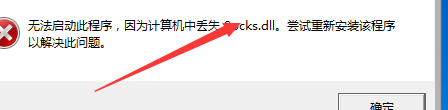

这里呢 我提取了一个白文件

缺少socks.dll

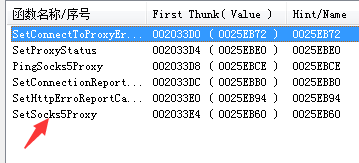

查看导入表

引入这些函数u

经过测试呢 这个白文件并没有对Scoks.dll进行二次校验

文件签名证书受信程度极高,所以根本不需要在写提权

接下来导出iat

整理好导入表好后

利用一个工具直接转换为易语言格式

接下来复制粘贴到易语言

新建DLL文件

由于我们这里没有保存源码无法修改资源 所以新生产的DLL文件是会被报毒的暂时关闭一下

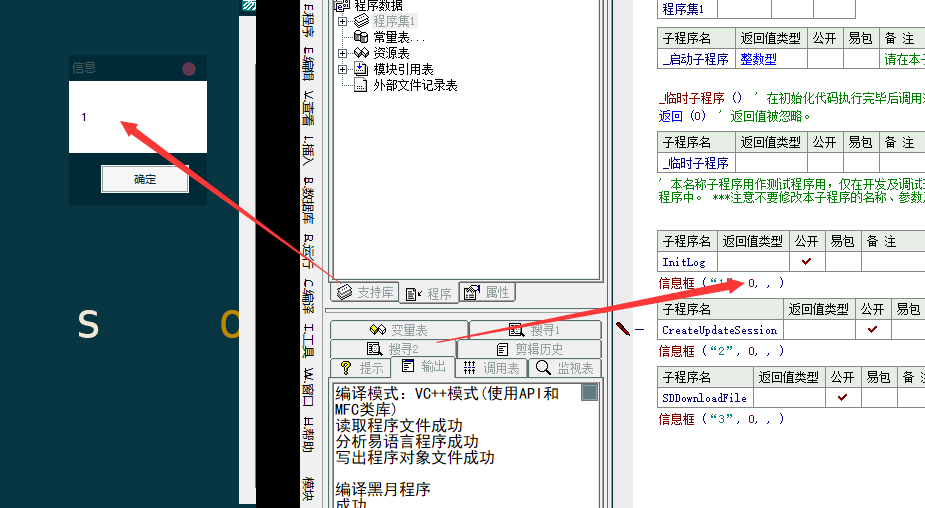

利用一个简单的方法 来寻找白文件利用的是哪个函数 方便利用

复制进来 和白文件放到同一个目录

注意必须是同一个目录!

暂时关闭一下

这里呢 DLL劫持相当于就成功了

3号函数

之后程序就会出错退出

我这里已经写好了一个例子

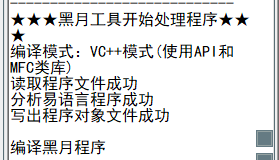

重新 生成一下

这里呢 建议用黑月编译器 报毒比较少

记住,一定要修改资源

不然会报毒!

没报毒

那么接下来处理

DLL加壳+自签名

签名工具可以自己去找 生成一个自签名就够了

然后放到同意目录下

这里360我用的国际版

由于这个白文件更新一次后 不会像以前一样立即调用了 延时 似乎

那我们来试试注入系统

出了点小问题

刚易语言直接崩溃了 一点斗殴不给面子

这个子程序 如果在一般的电脑上运行的话是会被360拦截的

那么我们利用白文件的性质,让受信任的白文件来调用这个函数

额 这东西又

继续

封了个资源进去立马报

签名打上后 拖入虚拟机

这里 重新弄下 似乎触发易语言暗装了

这里吐槽一下 国际版的360确实比国内的UI好看的

好了 刚才着实令人难受

这相当于误报

很难受

360正常提示

成功注入系统

由于我这里禁用了 启动项 所以那里是没有勾选的

调用1号函数 和 2号函数 随后与结束进程 留下log文件 这个文件后面是可以去掉的

没有命令的 就用返回()记住 必须要

将你的小马生成后 加入到图片里

文件类型选择所有文件 加入你的小马exe

注意必须是exe

在你选择调用的函数下

写下这样的代码

外壳路劲的话 这里先填写本身

然后获取一个当前运行文件名就可以了

然后编译就可以

这里加一个汇编类

注意编译的时候 要显示这种 提示 没有提示就重新生成

win10要提权 否则弄不了

刚才路径可能错了 这里呢 已经注入成功了

cmd运行的test.exe文件

这里呢还有log文件 加入以下函数可以避免他的产生

评论 (0)