美国网络安全和基础设施安全局(CISA)周一将三个安全缺陷列入其已知被利用漏洞(KEV)目录,并引用了积极利用的证据。

添加的漏洞如下-

- CVE-2023-48788

(CVSS得分:9.3)-Fortinet FortiClient EMS SQL注入漏洞 - CVE-2021-44529

(CVSS得分:9.8)-Ivanti Endpoint Manager云服务设备(EPM CSA)代码注入漏洞 - CVE-2019-7256

(CVSS得分:10.0)-Nice Linear eMerge E3系列操作系统命令注入漏洞

本月早些时候,影响Fortinet FortiClient EMS的缺陷曝光,该公司将其描述为一个缺陷,该缺陷可能允许未经身份验证的攻击者通过特制的请求执行未经授权的代码或命令。

此后,Fortinet修改了其公告,以确认其在野外被利用,尽管目前还没有关于袭击性质的其他细节。

另一方面,CVE-2021-44529涉及Ivanti Endpoint Manager云服务设备(EPM CSA)中的代码注入漏洞,该漏洞允许未经身份验证的用户以有限的权限执行恶意代码。

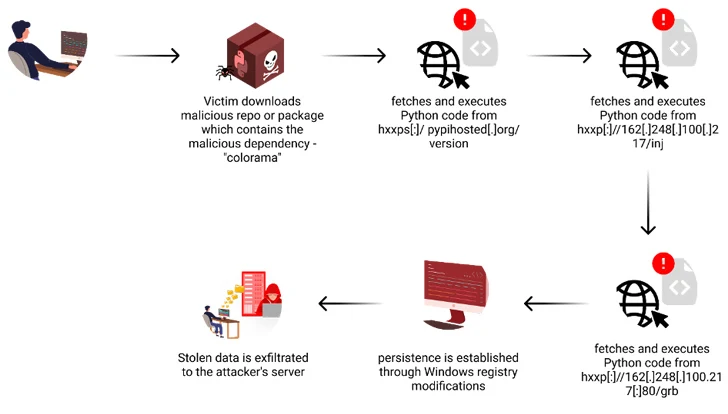

安全研究人员Ron Bowes最近发表的研究表明,该漏洞可能是作为一个故意后门引入一个名为csrf magic的开源项目的,该项目至少自2014年以来就存在。

CVE-2019-7256允许攻击者在Nice Linear eMerge E3系列访问控制器上进行远程代码执行,早在2020年2月就已被威胁行为者利用。

本月早些时候,尼斯(前身为Nortek)解决了该漏洞以及其他11个漏洞。也就是说,这些漏洞最初是由安全研究员Gjoko Krstic于2019年5月披露的。

鉴于这三个缺陷的积极利用,联邦机构必须在2024年4月15日前采用供应商提供的缓解措施。

这一进展发生之际,CISA和联邦调查局(FBI)发布了一份联合警报,敦促软件制造商采取措施缓解SQL注入缺陷。

该公告特别强调了Cl0p勒索软件团伙(又名Lace Tempest)利用CVE-2023-34362(Progress Software的MOVEit Transfer中的一个关键SQL注入漏洞)入侵数千个组织。

这些机构表示:“尽管在过去二十年中,人们对SQLi漏洞有着广泛的了解和文档记录,同时也有有效的缓解措施,但软件制造商仍在继续开发具有这种缺陷的产品,这将许多客户置于风险之中。”。

评论 (0)