三角测量行动:揭示恶意行为的内幕

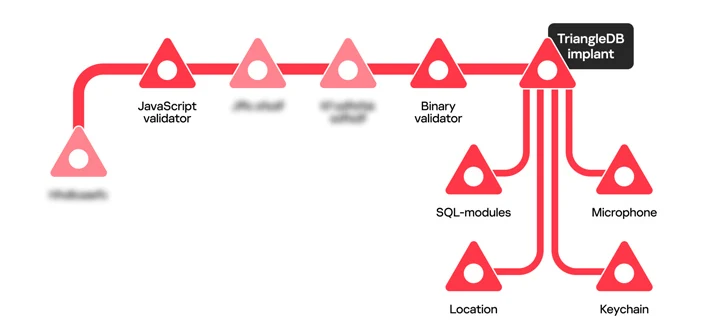

最近,针对 Apple iOS 设备的 TriangleDB 植入程序引起了广泛关注。该程序由至少四个不同的模块组成,用于监控麦克风、提取 iCloud 钥匙串、窃取各种应用程序的 SQLite 数据以及估计受害者的位置。卡巴斯基的研究报告详细揭示了这场被称为“三角测量行动”的复杂攻击活动。

背景:零日攻击的崛起

这场复杂攻击活动首次曝光于 2023 年 6 月,当时 iOS 已成为恶意附件传播的目标,利用 iMessage 平台上的零点击漏洞,这些漏洞被命名为 CVE-2023-32434 和 CVE-2023-32435。这些漏洞使攻击者能够完全控制设备和用户数据。

虽然卡巴斯基本身在今年年初成为攻击目标之一,这促使他们深入调查这一高级持续威胁 (APT) 的各个方面,但攻击者的身份和规模仍然是个谜。

三角测量行动的核心

这一攻击框架的核心是名为 TriangleDB 的后门,攻击者使用 CVE-2023-32434(一个允许执行任意代码的内核漏洞)获得了目标 iOS 设备的 root 权限,然后部署了该后门。

根据卡巴斯基网络安全公司的说法,植入程序的部署分为两个验证器阶段,分别是 JavaScript 验证器和二进制验证器。这两个验证器用于确定目标设备是否处于研究环境之外。

验证器的作用

卡巴斯基的研究人员 Georgy Kucherin、Leonid Bezvershenko 和 Valentin Pashkov 在一份最新技术报告中解释道:“这些验证器会收集有关受害设备的各种信息,并将其发送到 C2 服务器。”

这些信息随后用于评估 TriangleDB 是否适合植入到目标设备。通过进行此类检查,攻击者可以确保他们的零日漏洞和植入物不会轻易被发现。

iOS 零日攻击的内幕

这一攻击的有效负载包括 JavaScript 验证器,它不仅执行各种算术运算、检查 Media Source API 和 WebAssembly 的存在,还通过使用 WebGL 在粉红色背景上绘制黄色三角形并计算其校验和,执行所谓的画布指纹识别。

随后,收集的信息将传输到远程服务器,作为回报,接收未知的下一阶段恶意软件。而后,又交付了二进制验证器,它是一个 Mach-O 二进制文件,执行以下操作:

- 从 /private/var/mobile/Library/Logs/CrashReporter 目录中删除崩溃日志,以清除可能被利用的痕迹

- 删除有关 36 个不同攻击者控制的 Gmail、Outlook 和 Yahoo 电子邮件地址发送的恶意 iMessage 附件的证据

- 获取设备和网络接口上运行的进程列表

- 检查目标设备是否越狱

- 启用个性化广告跟踪

- 收集有关设备的信息,包括用户名、电话号码、IMEI 和 Apple ID,以及已安装的应用程序列表

恶意行为者的深入了解

卡巴斯基的研究人员指出:“这些操作之所以引人注目,是因为验证器同时为 iOS 和 macOS 系统实现了它们。” 这表明攻击者对于 iOS 的内部结构有深入的了解,因为他们在攻击过程中使用了未记录的私有 API。

总结

“三角测量行动”背后的对手显然非常小心地避免被揭示。这一攻击活动的复杂性和深度揭示了现代零日攻击的威胁程度,同时也凸显了移动设备安全的紧迫性。为了保护个人数据和隐私,我们需要不断提高警惕,加强安全措施,以防范类似攻击。

评论 (0)