GitHub宣布改进其秘密扫描功能,将有效性检查扩展到Amazon Web Services (AWS)、Microsoft、Google和Slack等流行服务。

微软子公司推出有效性检查

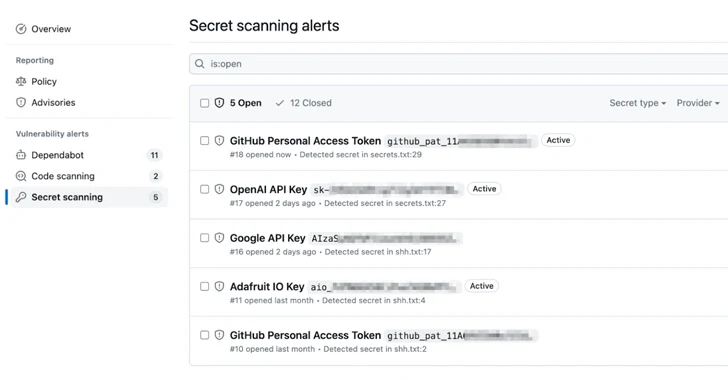

微软子公司今年早些时候推出了有效性检查,可以提醒用户通过秘密扫描发现的暴露令牌是否处于活动状态,从而可以采取有效的补救措施。它首先是针对GitHub令牌启用的。

支持更多代币

基于云的代码托管和版本控制服务表示,打算在未来支持更多代币。

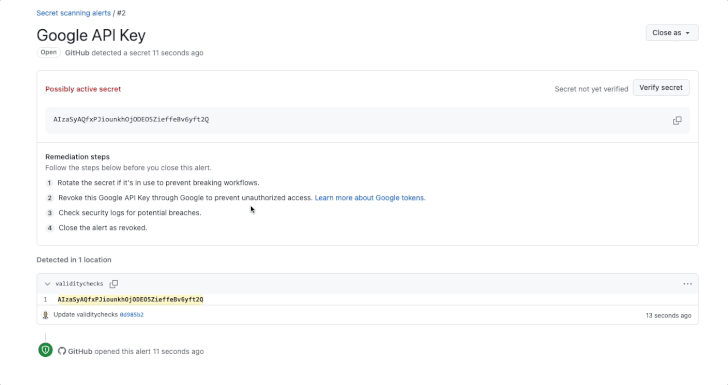

要切换设置,企业或组织所有者和存储库管理员可以前往**“设置” > “代码安全和分析” > “机密扫描”,然后选中“通过将机密发送给相关合作伙伴来自动验证机密是否有效”**选项。

扩大公共存储库的秘密扫描警报

今年早些时候,GitHub还扩大了所有公共存储库的秘密扫描警报,并宣布推出推送保护功能,以帮助开发人员和维护人员在推送代码之前扫描高度可识别的秘密,从而主动保护其代码。

AWS增强账户保护要求

这一进展正值Amazon预览了增强的账户保护要求之际,该要求将从2024年中期开始强制AWS Organization账户的特权用户(又称根用户)开启多重身份验证(MFA)。

亚马逊首席安全官Steve Schmidt表示:“MFA是增强帐户安全性的最简单、最有效的方法之一,它提供了额外的保护层,有助于防止未经授权的个人访问系统或数据。”

根据美国国家安全局(NSA)和网络安全和基础设施安全局(CISA)发布的新联合咨询,薄弱或配置错误的MFA方法也在十大最常见的网络错误配置中占有一席之地。

MFA的安全风险

这些机构表示:“某些形式的MFA容易受到网络钓鱼、‘推送轰炸’、利用7号信令系统(SS7)协议漏洞和/或‘SIM交换’技术的影响。”

“这些尝试如果成功,可能会允许威胁行为者访问MFA身份验证凭据或绕过MFA并访问受MFA保护的系统。”

其他常见的网络安全错误配置

- 软件和应用程序的默认配置

- 用户/管理员权限分离不当

- 内网监控不足

- 缺乏网络分段

- 补丁管理不善

- 绕过系统访问控制

- 网络共享和服务的访问控制列表(ACL)不足

- 凭证卫生状况不佳

- 不受限制的代码执行

作为缓解措施,建议组织消除默认凭据并强化配置;禁用未使用的服务并实施访问控制;优先修补;审计和监控管理帐户和权限。

还敦促软件供应商实施安全设计原理,尽可能使用内存安全的编程语言,避免嵌入默认密码,免费向客户提供高质量的审核日志,并强制采用防网络钓鱼的MFA方法。

评论 (0)