智能摘要 AI

MAAD-AF 是一种开源云攻击工具,旨在通过对手模拟测试 Microsoft 365 和 Azure AD 环境的安全性。它提供易于使用的攻击模块,涵盖 Azure AD、Exchange、Teams、SharePoint 等服务,帮助安全团队快速测试其安全控制、检测和响应能力。该工具几乎无需设置,支持多种攻击技术,如暴力破解、MFA 操作和后门帐户设置等。使用 MAAD-AF 只需克隆 GitHub 存储库并在 Windows 主机上运行 PowerShell 脚本。建议使用“全局管理员”权限帐户以充分利用其功能。目前,MAAD-AF 仅在 Windows 上完全支持,并鼓励用户贡献新模块和报告错误。

MAAD-AF 是一种开源云攻击工具,旨在通过对手模拟测试Microsoft 365 和 Azure AD 环境的安全性。MAAD-AF 为安全从业者提供易于使用的攻击模块,以利用跨不同 M365/AzureAD 基于云的工具和服务的配置。

简介

MAAD-AF 旨在使云安全测试变得简单、快速和有效。通过其几乎无设置要求和易于使用的交互式攻击模块,安全团队可以轻松快速地测试其安全控制、检测和响应能力。

特征

- 妥协前后技术

- 简单的交互使用

- 几乎没有设置要求

- Azure AD 的攻击模块

- Exchange 的攻击模块

- Teams 的攻击模块

- SharePoint 的攻击模块

- 电子数据展示的攻击模块

- MAAD-AF 攻击模块

- Azure AD External Recon(包括子模块)

- Azure AD Internal Recon(包括子模块)

- 后门帐户设置

- 可信网络修改

- 禁用邮箱审核

- 禁用反网络钓鱼

- 邮箱删除规则设置

- 通过邮箱转发进行渗漏

- 获得用户邮箱访问权限

- 外部团队访问设置(包括子模块)

- 电子发现利用(包括子模块)

- 暴力破解

- MFA 操作

- 用户帐户删除

- SharePoint 利用(包括子模块)

入门

即插即用 – 就是这么简单!

- 克隆或下载 MAAD-AF github 存储库到您的 Windows 主机。

- 以管理员身份打开 PowerShell。

- 导航到本地 MAAD-AF 目录 (

cd /MAAD-AF)。 - 运行

MAAD_Attack.ps1(./MAAD_Attack.ps1)。

要求

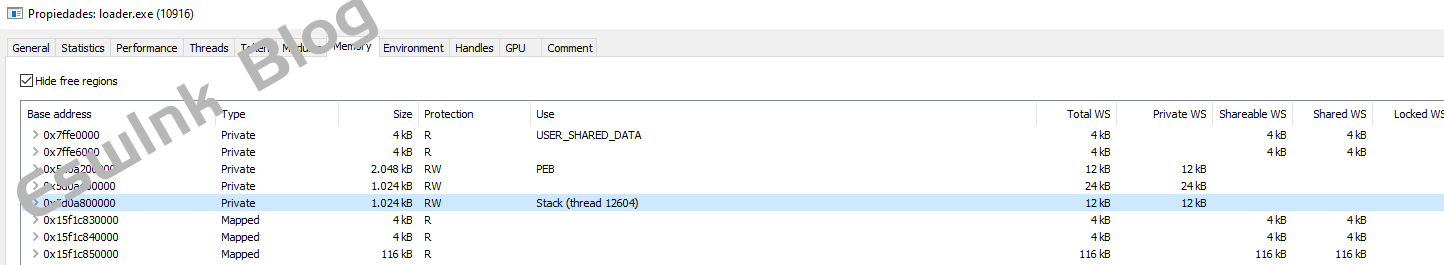

- 可上网的 Windows 主机

- PowerShell(版本 5 或更高版本)终端作为管理员

- 以下 PowerShell 模块是必需的,将自动安装:

- 阿兹

- 蔚蓝广告

- 微软在线

- ExchangeOnline管理

- 微软团队

- AzureAD预览版

- AD内部

- ExchangePowershell

- Microsoft.Online.SharePoint.PowerShell

- 即插即用的PowerShell

提示:建议使用“全局管理员”权限帐户以利用 MAAD-AF 中模块的全部功能。

限制

MAAD-AF 目前仅在 Windows 操作系统上得到完全支持。

贡献

感谢您考虑为 MAAD-AF 做出贡献!您的贡献将有助于使 MAAD-AF 变得更好。加入使安全测试变得简单、快速和有效的使命。人们一直在努力使源代码更加模块化,以便更轻松地做出贡献。继续关注此空间以获取有关如何轻松将新攻击模块合并到 MAAD-AF 的更新。

添加自定义模块

我们鼓励每个人提出可以添加到 MAAD-AF 库中的新攻击模块。攻击模块是利用 MAAD-AF 建立的访问和特权来利用 Microsoft 服务中的配置缺陷的功能。

报告错误

直接在“问题”部分提交与工具相关的错误或其他问题。

请求功能

分享这些伟大的想法。提交新功能以添加到 MAAD-AF 功能中。

下载

MAAD

开源工具,旨在通过对手模拟测试 Microsoft 365 和 Azure AD 环境的安全性

类型: RAR

评论 (0)