至少从 2020 年 5 月开始,就观察到一个未知的威胁行为者利用恶意 Windows 内核驱动程序发起可能针对中东的攻击。

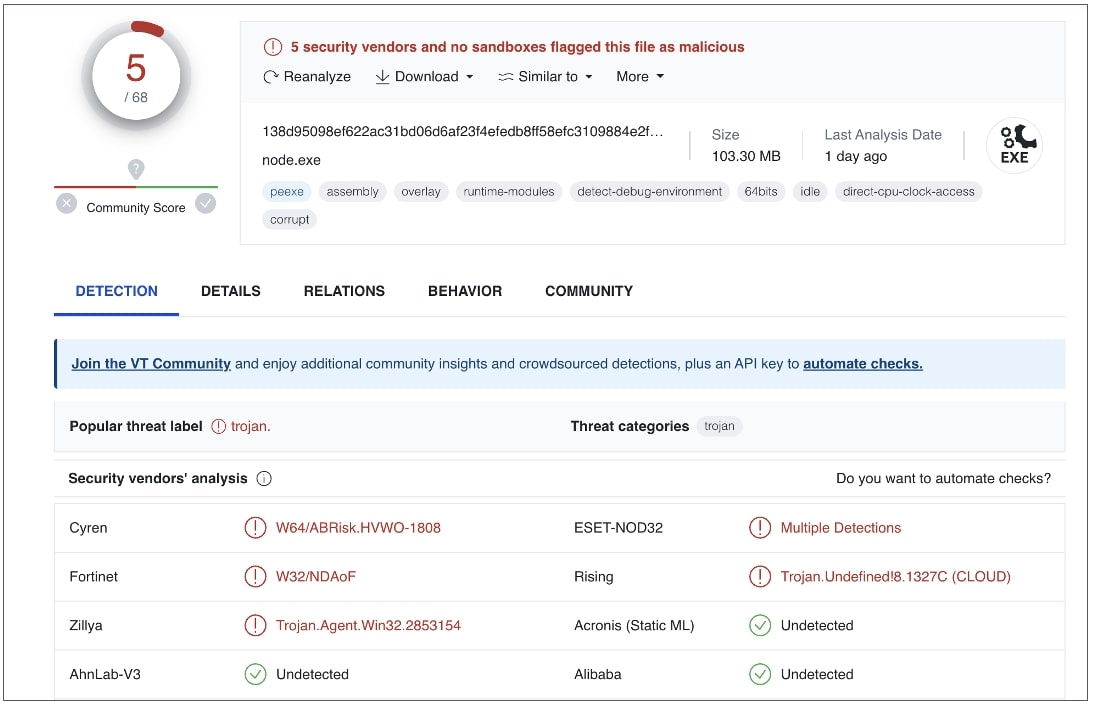

Fortinet Fortiguard Labs 将这个神器命名为WINTAPIX (WinTapix.sys),并以低可信度将该恶意软件归因于伊朗威胁行为者。

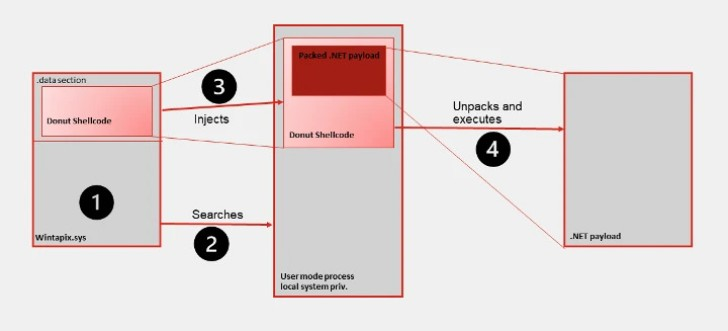

“WinTapix.sys 本质上是一个加载程序,”安全研究人员 Geri Revay 和 Hossein Jazi在周一发表的一份报告中说。“因此,它的主要目的是产生和执行下一阶段的攻击。这是使用 shellcode 完成的。”

Fortinet 分析的样本和遥测数据表明,该活动的主要重点是沙特阿拉伯、约旦、卡塔尔和阿拉伯联合酋长国。该活动与已知的威胁行为者或组织无关。

通过使用恶意内核模式驱动程序,其想法是破坏或禁用安全机制并获得对目标主机的根深蒂固的访问权限。

此类驱动程序在内核内存中运行,因此可以执行任何操作,包括更改关键安全机制和以最高权限运行任意代码。

换句话说,它提供了一种隐蔽的方式来更深入地渗透到目标系统中,保持持久性,并作为威胁参与者多阶段攻击的一部分执行额外的有效负载或命令。

缓解恶意驱动程序的一项关键安全措施是驱动程序签名强制执行,它确保只有 Microsoft 签名的驱动程序才能加载到系统上。这家科技巨头还维护驱动程序阻止规则,以防止已知的易受攻击的驱动程序。

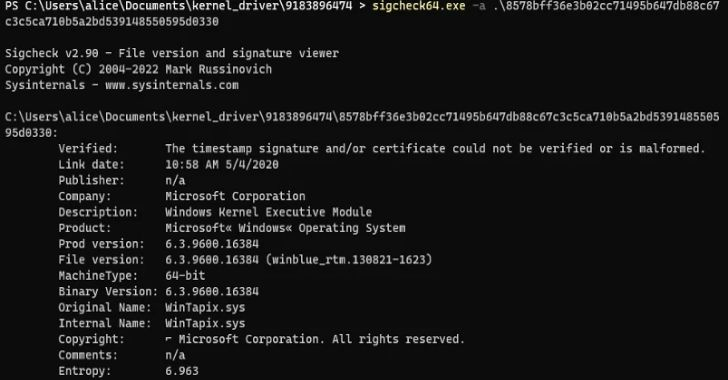

另一方面,WinTapix.sys 带有无效签名,表明威胁参与者必须首先加载合法但易受攻击的驱动程序才能启动 WINTAPIX。

但是一旦它被加载到内核中,WinTapix.sys 就会被配置为将嵌入式 shellcode 注入到适当的用户模式进程中,而该进程又会执行加密的 .NET 有效负载。

WINTAPIX 除了嵌入使用开源Donut 项目创建的 shellcode 之外,还通过 Windows 注册表修改建立持久性,即使在机器以安全模式启动时也可以加载它。

就其本身而言,.NET 恶意软件配备了后门和代理功能,可以执行命令、执行文件下载和上传,并充当代理在两个通信端点之间传递数据。

研究人员说:“由于已知伊朗威胁行为者会利用 Exchange 服务器部署其他恶意软件,因此该驱动程序也有可能与 Exchange 攻击一起被使用。”

“就这一点而言,驱动程序的编译时间也与伊朗威胁行为者利用 Exchange 服务器漏洞的时间一致。”

开发之际,人们观察到ALPHV(又名 BlackCat 或 Noberus)勒索软件组利用恶意签名的驱动程序破坏安全防御并长时间逃避检测。

网络安全公司趋势科技在一份报告中称,有问题的驱动程序 ktgn.sys 是 POORTRY 的更新版本,使用被盗或泄露的交叉签名证书进行签名。

POORTRY是分配给具有终止安全软件功能的 Windows 内核驱动程序的名称。去年年底,它被披露为被勒索软件团伙和一个名为UNC3944 (又名 Roasted 0ktapus 和 Scattered Spider)的威胁演员使用。

“积极寻求对 Windows 操作系统的高权限访问的恶意行为者使用的技术试图通过端点保护平台 (EPP) 和端点检测与响应 (EDR) 技术来对抗对用户和进程的增强保护,”趋势科技表示.

“这些恶意行为者还往往拥有足够的财力来从地下来源购买 Rootkit 或购买代码签名证书来构建 Rootkit。”

评论 (0)