最近,一名以金钱为诱因的网络黑客被发现利用Microsoft Azure串行控制台,在被攻陷的环境中安装第三方远程管理工具。

这项活动被Google旗下的Mandiant称为UNC3944(也称为Roasted 0ktapus和Scattered Spider)跟踪的威胁组织所实施。Mandiant表示,“这种攻击方法独特的地方在于它避免了Azure内部许多传统检测方法,并为攻击者提供了对虚拟机的完整管理员权限。”

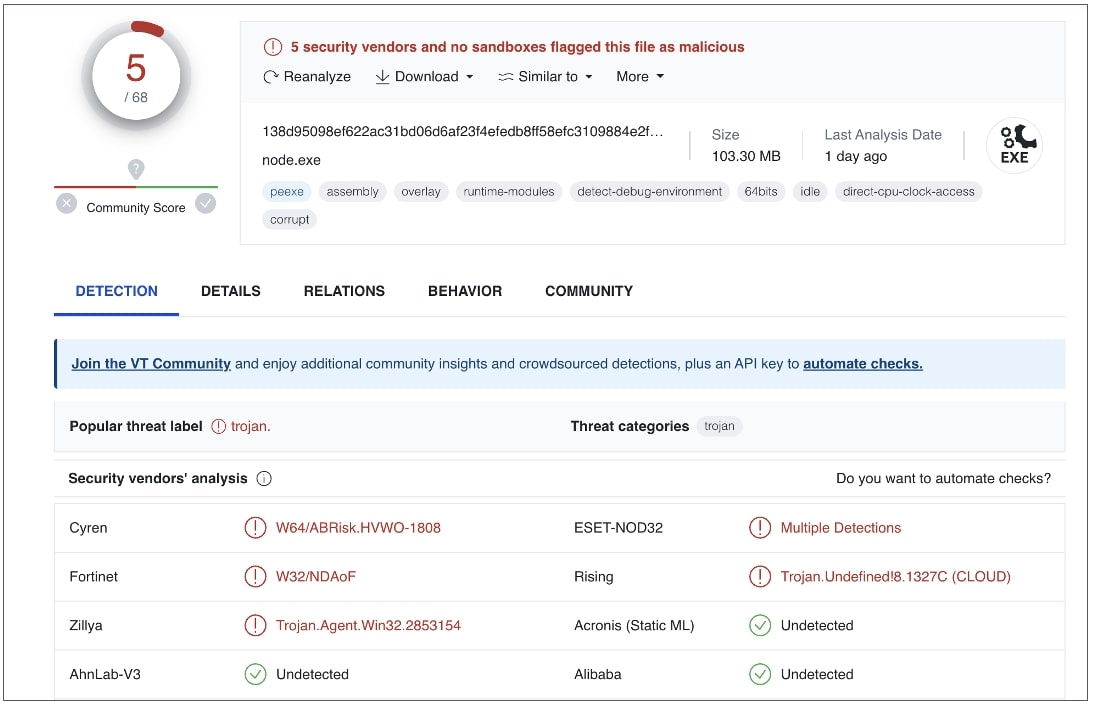

这个新兴的敌手最初于去年底被曝光,其已至少于2022年5月开始利用SIM卡交换攻击来攻破电信和业务流程外包公司。之后,Mandiant还发现UNC3944使用名为STONESTOP的加载器来安装一个恶意的已签名驱动程序POORTRY,该驱动程序旨在通过BYOVD攻击终止与安全软件相关的进程并删除文件。

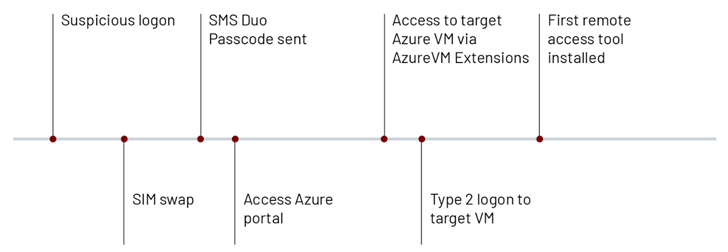

目前尚不知道该威胁行动者如何进行SIM交换,不过他们初步的获取访问权限方式可能涉及到将短信钓鱼消息针对特权用户,以获取其凭证,然后进行SIM交换以接收他们控制下的SIM卡中的双因素认证(2FA)令牌。

有了这种提高的访问权限,攻击者随后将通过利用Azure VM扩展程序如Azure Network Watcher、Azure Windows Guest Agent、VMSnapshot和Azure Policy guest configuration等,对目标网络进行搜寻。

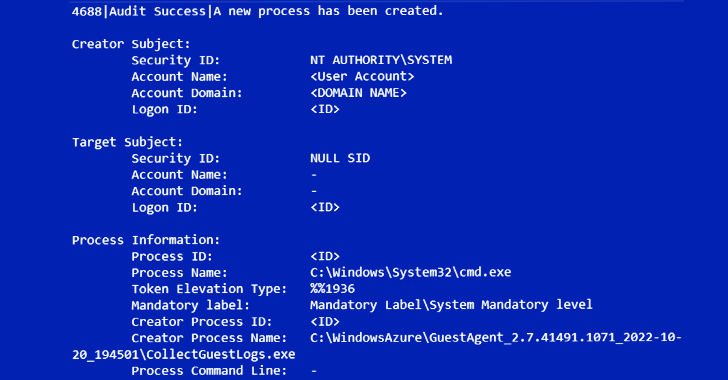

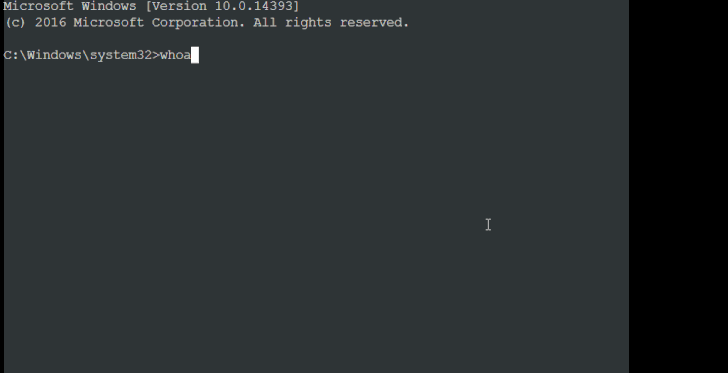

Mandiant表示:“一旦攻击者完成了侦察工作,他们就开始使用串行控制台功能,在Azure VM内部获取管理员命令提示符。”该机构还表示,它观察到UNC3944正在利用PowerShell来部署合法的远程管理工具。

这一发展事态再次证明了攻击者利用Living-off-the-land(LotL)技术来维持和推进攻击的方式同时绕过检测。

Mandiant表示:“攻击者新颖的使用串行控制台的做法提醒我们,这些攻击不再局限于操作系统层面。不幸的是,云资源经常被人们误解,导致配置错误,从而使这些资产容易遭受攻击。尽管攻击者的初始访问、横向移动和持久性方法因攻击者而异,但有一件事是清楚的:攻击者的目光已经投向了云端。”

评论 (0)