早在 2022 年 7 月,被称为ScarCruft的朝鲜威胁参与者就开始试验使用超大 LNK 文件作为 RokRAT 恶意软件的传递途径,同月微软开始默认阻止跨 Office 文档的宏。

Check Point在一份新的技术报告中说:“多年来,RokRAT 没有发生重大变化,但它的部署方法发生了变化,现在利用包含启动多阶段感染链的 LNK 文件的档案。”

“这是威胁领域主要趋势的另一种表现,APT 和网络犯罪分子都试图克服对来自不受信任来源的宏的阻止。”

ScarCruft,也被称为 APT37、InkySquid、Nickel Foxcroft、Reaper、RedEyes 和 Ricochet Chollima,是一个几乎专门针对韩国个人和实体的威胁组织,作为旨在提供一系列自定义工具的鱼叉式网络钓鱼攻击的一部分.

根据 Mandiant 的说法,与Lazarus Group 或 Kimsuky不同,这个敌对集体由朝鲜国家安全部 ( MSS )监督,该部负责国内反间谍和海外反情报活动。

该组织选择的主要恶意软件是RokRAT(又名 DOGCALL),此后已适应其他平台,例如 macOS ( CloudMensis ) 和 Android ( RambleOn ),表明后门正在积极开发和维护中。

RokRAT 及其变体能够执行广泛的活动,例如凭据盗窃、数据泄露、屏幕截图捕获、系统信息收集、命令和 shellcode 执行以及文件和目录管理。

收集到的信息,其中一些以 MP3 文件的形式存储以掩盖其踪迹,使用 Dropbox、Microsoft OneDrive、pCloud 和 Yandex Cloud 等云服务发回,以掩盖命令和控制(C2 ) 通讯为合法。

该组织使用的其他定制恶意软件包括但不限于 Chinotto、BLUELIGHT、GOLDBACKDOOR、Dolphin,以及最近的M2RAT。人们还知道使用商品恶意软件,例如Amadey,这是一种下载程序,可以从攻击者那里接收命令以下载额外的有效负载,以混淆归因。

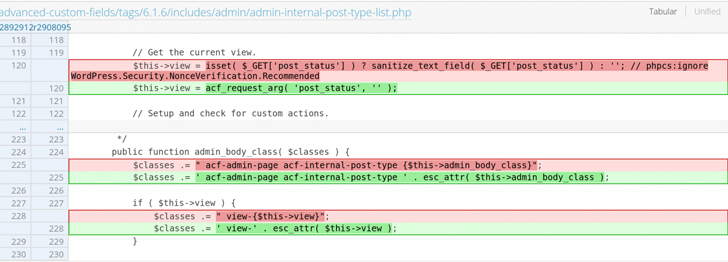

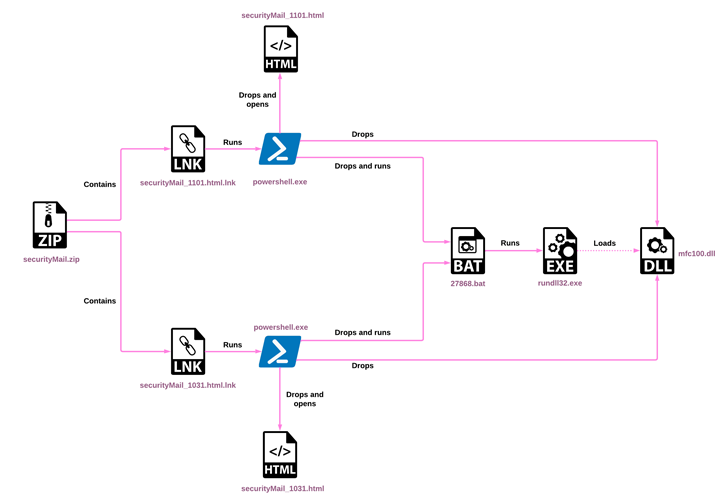

上周,AhnLab 安全紧急响应中心 (ASEC)也强调了使用 LNK 文件作为诱饵来激活感染序列的情况,其中包含部署 RokRAT 恶意软件的 PowerShell 命令的文件。

虽然作案手法的变化表明 ScarCruft 努力跟上不断变化的威胁生态系统,但它最近在 2023 年 4 月继续利用基于宏的恶意 Word 文档来删除恶意软件,反映了Malwarebytes 在 1 月份报告的类似链2021.

据以色列网络安全公司称,2022 年 11 月初观察到的另一波攻击使用包含 LNK 文件的 ZIP 存档来部署 Amadey 恶意软件。

Check Point 说:“[LNK 文件] 方法可以通过简单的双击触发同样有效的感染链,这种感染链比 n 日攻击或需要额外点击才能启动的 Office 宏更可靠。”

“APT37 继续构成相当大的威胁,跨平台发起多项活动并显着改进其恶意软件交付方法。”

调查结果发布之际,卡巴斯基披露了一种由 ScarCruft 开发的代号为 SidLevel 的基于 Go 的新型恶意软件,该恶意软件首次利用云消息服务 Ably 作为 C2 机制,并具有“从受害者那里窃取敏感信息的广泛功能”。

俄罗斯网络安全公司在其 2023 年第一季度 APT 趋势报告中指出:“该组织继续以与朝鲜有关的个人为目标,包括小说家、学术学生以及似乎将资金汇回朝鲜的商人。”