智能摘要 AI

该文章主要介绍了针对Android平台的恶意软件Bian Lian。这种恶意软件通常伪装成视频播放器或银行应用程序,安装后要求激活辅助功能服务,以便覆盖图像并自动验证表单。其主要目的是窃取银行凭证并通过远程控制实现中间人攻击。受感染的应用包括多个银行客户端,且正开发对Photo TAN的支持。恶意软件通过C2服务器与受害者设备通信,Fortinet的安全服务已检测并阻止相关威胁。建议用户警惕辅助功能请求,并避免下载不明来源的应用。

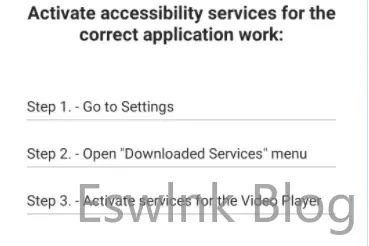

Android 恶意软件通常伪装成视频播放器、Google Play 应用程序或移动银行应用程序。安装后,它会要求受害者激活辅助功能服务,以使应用程序“正常工作”。实际上,恶意软件需要这样做来覆盖图像并在没有用户交互的情况下验证表单。要求激活无障碍服务应该会在受害者的脑海中引起警觉。不幸的是,许多人不明白这是不合法的。

基本信息

威胁详情

每当受害者启动由威胁参与者监控的应用程序时,恶意软件就会下载最新的 HTML 和图像以注入智能手机。注入的网页显示为真实应用程序的叠加层,但受害者无法看到其中的技巧。这就是攻击者获取受害者手机银行凭证的方式。请务必注意,此恶意软件不会影响目标应用程序或以任何方式利用它们。相反,它会在用户和应用程序之间插入自己以拦截用户的凭据,就像中间人攻击一样。

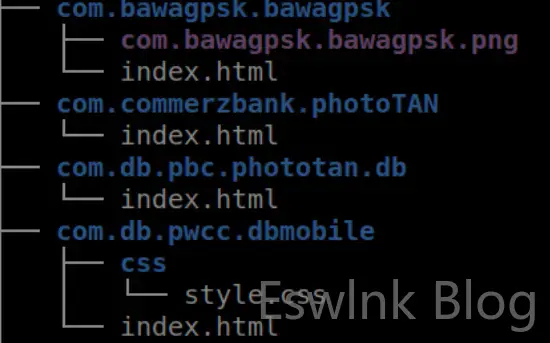

从模拟中可知,APP运行后会自动从应用列表中消失,并且加入系统启动项。在我们的调查中,我们注意到 C2 的目标是欧洲银行。它目前还在开发对一些银行使用的 Photo TAN 的支持。Photo TAN 是一种流行的双因素身份验证方法,用户使用智能手机扫描 PC、笔记本电脑或平板电脑上显示的矩阵。这会生成一个 TAN 来验证在线订单。

不过兴许是开发者的不完善,网页还未准备完毕:

inj/com.db.pbc.phototan.db$ cat index.html

This is the message!

inj/com.commerzbank.photoTAN$ cat index.html

This is the message!

Fortinet 客户受到保护:

- 该恶意软件被检测为

Android/BianLian.10484!tr或Android/Agent.FRJ!tr - C2 的恶意 URL 被我们的 Web 过滤服务阻止

- Fortinet 的中央威胁系统和我们的 FortiRecon 团队正在积极监控威胁。

针对应用

- at.aerztebank.aerztebankmobile

- at.bank99.meine.meine

- at.ing.diba.client.onlinebanking

- at.volksbank.volksbankmobile

- Com.bankaustria.android.olb

- com.bawagpsk.bawagpsk

- com.commerzbank.photoTAN

- com.db.pbc.phototan.db

- com.db.pwcc.dbmobile

- com.easybank.easybank

- De.comdirect.app

- Mobile.santander.de.smartsign

目前仅针对以上应用程序,不过随时可能会更改。其中有一点引起了博主的注意,C2还会监控一些供应商PIN应用程序例如:huawei.settings.pin(华为)。

这些出现在所有 Android Bian Lian 恶意软件中,以帮助恶意软件作者获取 PIN 码或解锁屏幕。如果是华为手机用户请注意切勿下载安装不安全应用。

评论 (0)