智能摘要 AI

OpenSSH存在高危远程代码执行漏洞(QVD-2024-24908, CVE-2024-6387),CVSS评分为9.8。攻击者可利用该漏洞在未授权情况下以root权限执行任意代码,影响版本为8.5p1至9.8p1。建议用户立即升级至OpenSSH 9.8p1以上版本。目前POC未公开,但技术细节已披露,利用可能性高,需尽快修复。

漏洞概述

| 漏洞概述 | |||

| 漏洞名称 | OpenSSH 远程代码执行漏洞 | ||

| 漏洞编号 | QVD-2024-24908,CVE-2024-6387 | ||

| 公开时间 | 2024-07-01 | 影响量级 | 百万级 |

| 奇安信评级 | 高危 | CVSS 3.1分数 | 9.8 |

| 威胁类型 | 代码执行 | 利用可能性 | 高 |

| POC状态 | 未公开 | 在野利用状态 | 未发现 |

| EXP状态 | 未公开 | 技术细节状态 | 已公开 |

| 危害描述:未经身份验证的攻击者可以利用此漏洞在Linux系统上以root身份执行任意代码。 | |||

漏洞的威胁

未经身份验证的攻击者可以利用这个漏洞在Linux系统上以root身份执行任意代码。这意味着,任何恶意攻击者都可能在未授权的情况下获得最高权限,真是令人不寒而栗。

漏洞详情

影响组件

OpenSSH是一套基于SSH协议的安全网络实用程序,它为远程服务器管理和安全数据通信提供了强大的加密功能。我们每天使用它来确保我们的数据传输是安全的。

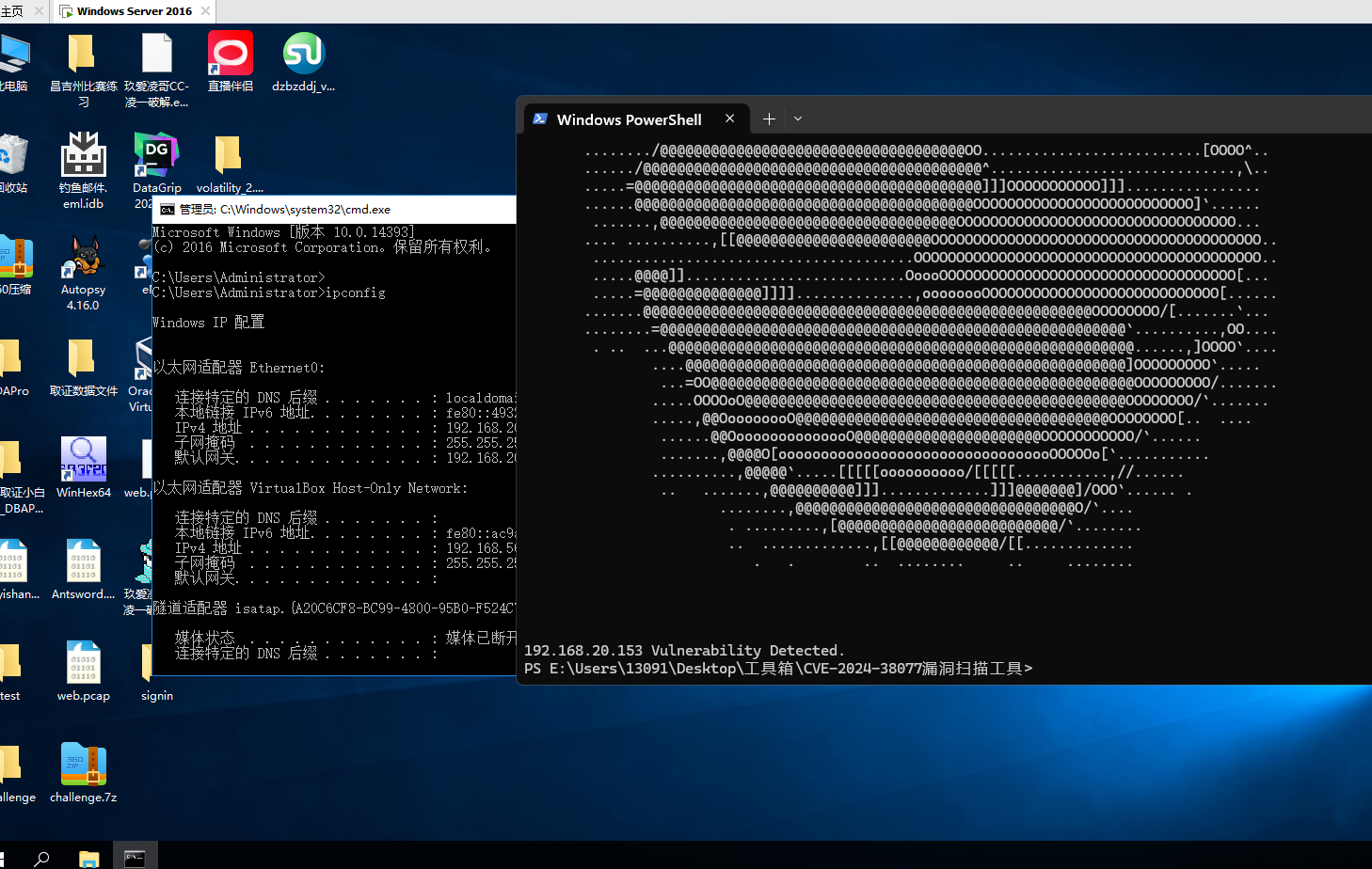

影响范围

影响版本

8.5p1 <= OpenSSH < 9.8p1

处置建议

安全更新:

官方已经发布了修复该漏洞的更新版本,我强烈建议所有受影响的用户立即升级到最新版本:

OpenSSH > 9.8p1

官方补丁下载地址:OpenSSH Release Notes

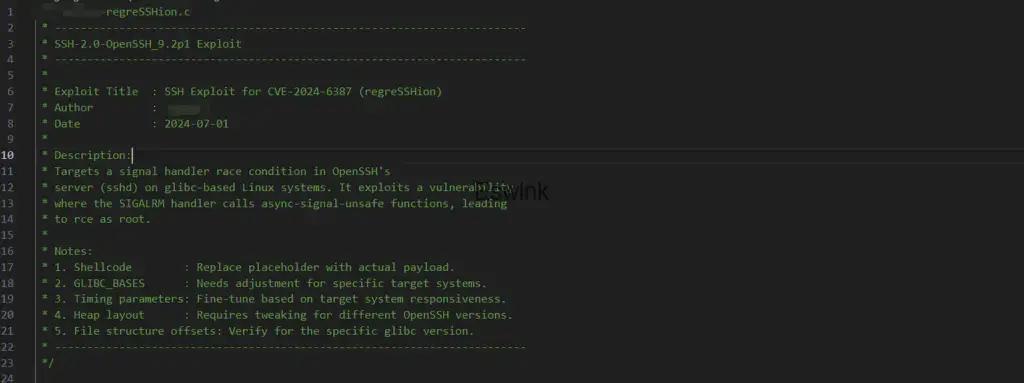

POC相关

目前已经有人给出了相关的POC,可直接通过脚本利用进行网络攻击,请各位务必检查自己的OpenSSH版本是否在影响范围内!

检查

[root@C ~]# ssh -V

OpenSSH_7.8p1, OpenSSL 1.1.1 FIPS 11 Sep 2018可通过以上命令进行自查!

补充

利用过程

- 建立连接:利用程序与目标SSH服务器建立连接。

- SSH握手:进行SSH握手以进入可以发送和接收数据包的状态。

- 堆内存准备:通过特定的内存分配操作准备堆内存环境,以便设置有利于触发漏洞的内存布局。

- 计时和竞争:对关键数据包的发送进行精确计时,以同步竞争条件。

- 触发漏洞:尝试利用竞争条件,通过动态调整计时参数,反复发送数据包,最终触发漏洞。

触发漏洞后,连接者可直接进入服务器并获取root权限

目前GITHUB部分库已被删除