印度政府实体和能源公司一直是未知威胁行为者的目标,目的是提供一种名为HackBrowserData的开源信息窃取恶意软件的修改版本,并在某些情况下使用Slack作为命令和控制来过滤敏感信息(C2)。

EclecticIQ研究人员Arda Büyükkaya在今天发表的一份报告中表示:“信息窃取者是通过伪装成印度空军邀请函的网络钓鱼电子邮件发送的。”。

“攻击者利用Slack频道作为过滤点,在恶意软件执行后上传机密内部文档、私人电子邮件和缓存的网络浏览器数据。”

荷兰网络安全公司从2024年3月7日开始观察到这场运动,代号为“飞行之夜行动”,指的是对手运营的Slack频道。

恶意活动的目标遍及印度的多个政府实体,包括与电子通信、IT治理和国防有关的实体。

据说,这名威胁行为者成功地泄露了私营能源公司的财务文件、员工的个人信息以及石油和天然气钻探活动的细节。在整个活动过程中,总共过滤了大约8.81 GB的数据。

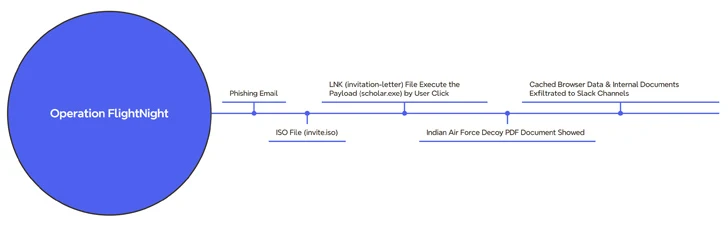

攻击链从一条包含ISO文件(“invit.ISO”)的钓鱼消息开始,该文件又包含一个Windows快捷方式(LNK),该快捷方式触发执行安装的光盘映像中存在的隐藏二进制文件(“scholar.exe”)。

与此同时,一个声称是印度空军邀请函的引诱PDF文件被显示给受害者,而恶意软件则秘密获取文件和缓存的网络浏览器数据,并将其传输到演员控制的名为FlightNight的Slack频道。

该恶意软件是HackBrowserData的一个修改版本,它超越了浏览器数据盗窃功能,融入了虹吸文档(Microsoft Office、PDF和SQL数据库文件)、通过Slack通信以及使用模糊技术更好地逃避检测的功能。

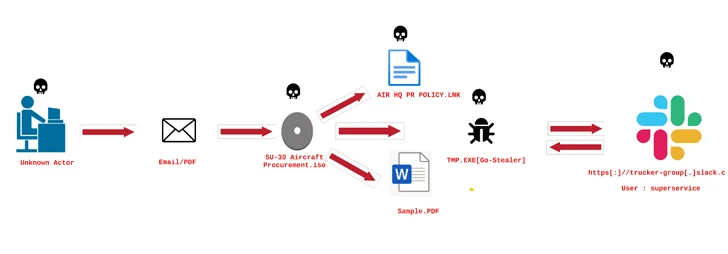

据怀疑,威胁行为者在之前的一次入侵中窃取了诱饵PDF,其行为相似之处可以追溯到一场针对印度空军的网络钓鱼活动,该活动的目标是一个名为GoStealer的围棋窃取者。

2024年1月中旬,一名化名xelemental(@ElementalX2)的印度安全研究人员披露了该活动的细节。

GoSteiner的感染序列与FlightNight几乎相同,使用采购主题诱饵(“SU-30 Aircraft procurement.iso”)来显示诱饵文件,同时部署Steiner有效载荷以通过Slack过滤感兴趣的信息。

通过调整免费可用的攻击工具,并重新调整Slack等在企业环境中普遍存在的合法基础设施的用途,它使威胁行为者能够减少时间和开发成本,并轻松地在雷达下飞行。

效率的好处还意味着,发动有针对性的攻击要容易得多,甚至让技术不太熟练和有抱负的网络罪犯能够迅速行动起来,对组织造成重大损害。

Büyükkaya说:“FlightNight行动和GoStealer运动突出了威胁行为者使用开源工具进行网络间谍活动的一种简单而有效的方法。”。

“这突显了网络威胁的演变趋势,其中行为者滥用广泛使用的开源攻击工具和平台,以最低的检测和投资风险实现其目标。”

评论 (0)