发现漏洞

最新的网络安全研究发现,在 Android、Linux 和 ChromeOS 设备中的开源 Wi-Fi 软件存在两个身份验证绕过缺陷,这可能导致用户被欺骗连接到恶意网络或允许攻击者无需密码即可加入受信任的网络。

漏洞详情

这两个漏洞分别被标识为 CVE-2023-52160 和 CVE-2023-52161,在对wpa_supplicant和英特尔 iNet Wireless Daemon ( IWD ) 进行安全评估后被发现。根据Top10VPN和 Mathy Vanhoef 的合作研究,这些漏洞可能被利用来欺骗用户连接到恶意网络并截取流量,或者无需密码即可加入其他安全网络,类似于之前的Wi-Fi攻击如KRACK、DragonBlood和TunnelCrack。

演示视频

漏洞影响

具体而言,CVE-2023-52161 允许攻击者未经授权访问受保护的 Wi-Fi 网络,可能导致恶意软件感染、数据盗窃和商业电子邮件泄露等攻击。受影响的是 IWD 2.12 及更低版本。而CVE-2023-52160 影响 wpa_supplicant 版本 2.10 及更早版本,尤其是对于使用 Android 设备的用户,因为它是处理无线网络登录请求的默认软件。

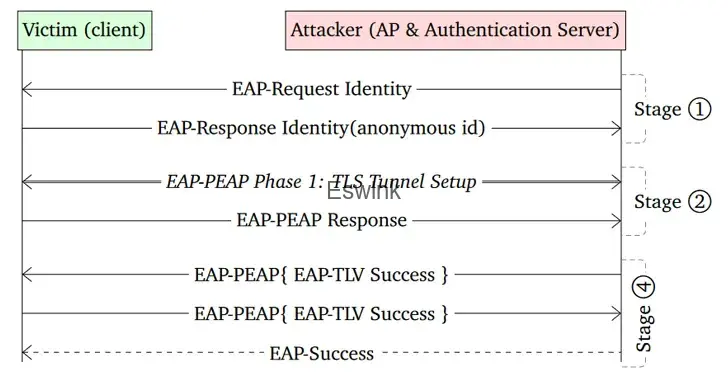

漏洞利用

成功利用 CVE-2023-52160 的前提是攻击者需要知道受害者之前连接的 Wi-Fi 网络的 SSID,并且需要与受害者保持一定的距离。这可能包括攻击者在办公室周围移动,扫描网络,然后针对离开办公室的员工。

行动与修复

主要的 Linux 发行版,如Debian、Red Hat、SUSE 和 Ubuntu,已经发布了针对这两个漏洞的建议。而对于 ChromeOS,问题已在版本118及更高版本中得到解决。然而,针对 Android 的修复尚未提供,因此用户需要手动配置任何已保存企业网络的 CA 证书,以防止受到这些漏洞的攻击。

评论 (0)