0x00 事件起因

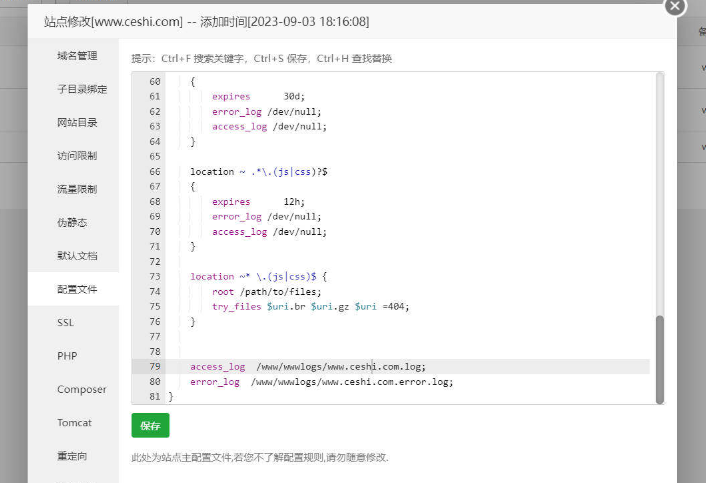

几个月前发生了一件事情,我从聚名淘来的米,并没有解析,但是从全球DNS解析来看,已经被污染。当时并没有太在意,想的是备案后拉回国内应该就没有问题了。

结果,令人意想不到,备案后仍然无法解决域名劫持问题。当然域名需要DNS服务器进行名称解析,所以我只需要更改DNS服务器即可完成。结果你再怎么着,国内能用的DNS均被污染,这个污染还是断断续续的。时不时给你劫持到其他域名去,当然目标网站也是国外的非法网站。

由于我家里使用的电信网络,单独修改本地的DNS也是无济于事。目前情况依旧如此。这里留个图,给感兴趣的看看:

0x01 DNS服务器列举

其中,阿里云、百度等公共DNS全部无效,均被污染。注意,污染是具有随机性的,这个就要看节点的解析TTL。

所以这里真的不建议各位使用这些DNS。试想一下这样的场景:

过年回家,你的亲戚让你介绍一下自己。你打开手机,准备将自己的网站、博客展示给大伙儿看,结果跳转到了奇怪的网站上去,想想都刺激。

未受污染的安全DNS

OneDns

(静态IP地址):71.131.215.228 117.50.0.88

(动态):52.80.53.83 52.80.59.89

CNNIC sDNS

210.2.4.8

DNS 派

123.125.81.6

这里我就测试了几个国内的,海外的甚至连 COMODO SecureDNS 在国内解析也被劫持,所以不怎么推荐,感兴趣的可以自己一个一个测试。

0x02 劫持分析

经过一整轮的分析,国内阿里云的公共DNS被劫持的最多,其他最多一个,而咱们得阿里云甚至干到了4个以上:

怎么说呢,上次的bootstrap钓鱼事件也是阿里云的CDN出的事情,不愧是「X产聚集地」

主要被劫持到的IP段为:156.251.239.0/24,该IP段属于动态IP地址段,曾用于CDN服务器和IDC服务器,部分空间安全测绘并未更新数据,导致对该地址段的误判为安全。

劫持技术:未知,毕竟就连运营商(电信),国家骨干网络都被劫持了,劫持手段不得而知。

去年发现的该IP段,也许很早就有了,毕竟跳转过去的还是中文菠菜等等站点,一股子国内异味儿。

0x03 应对手段

- 自建「虚拟专用网络」,转发流量,或者联系运营商、管局处理。

- 更改上级DNS….

- 坦白从宽,抗拒从严

OK,就到这里,散会!

评论 (0)