Zimbra Collaboration电子邮件软件中的零日漏洞被四个不同的组织在现实世界的攻击中利用,窃取电子邮件数据、用户凭据和身份验证令牌。

CVE-2023-37580漏洞详情

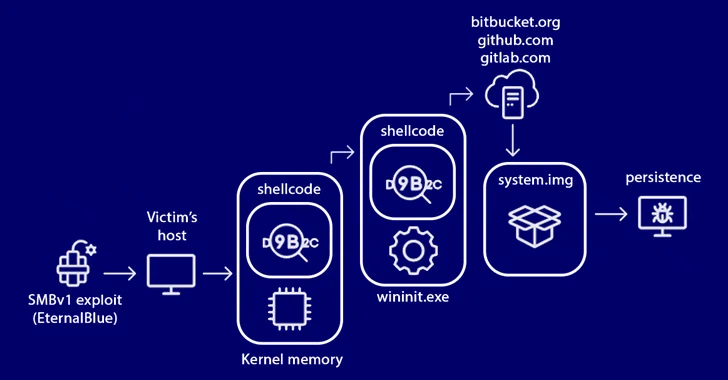

该缺陷被追踪为CVE-2023-37580(CVSS评分:6.1),是一个反射跨站脚本(XSS)漏洞,影响8.8.15补丁41之前的版本。成功利用该缺陷,只需诱骗受害者点击特制的URL,即可在受害者的Web浏览器上执行恶意脚本,有效地向Zimbra发起XSS请求,并将攻击反射回用户。

活动细节与攻击对象

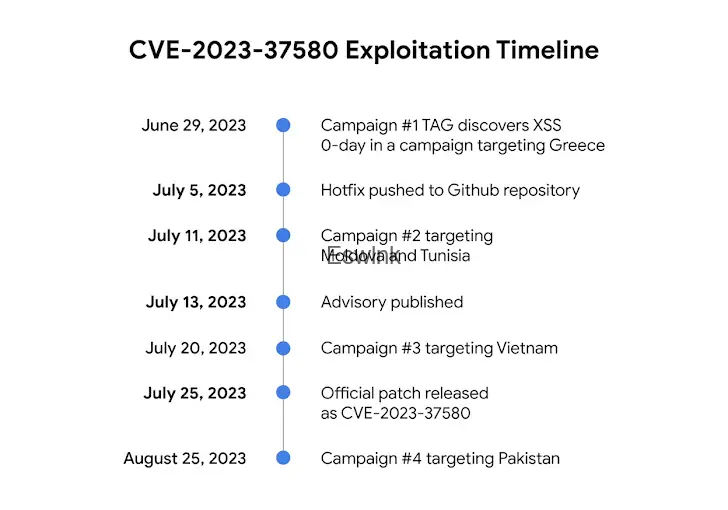

谷歌TAG的研究员Clément Lecigne被认为发现并报告了该漏洞,该公司表示,在2023年6月29日开始,发现了多波攻击活动,至少比Zimbra发布建议早了两周。活动中的三个是在补丁发布之前观察到的,第四个活动是在修复程序发布一个月后发现的。据称,第一个活动以希腊的一个政府组织为目标,向其目标发送包含漏洞利用URL的电子邮件,当用户点击这些URL时,就会传送先前在2022年2月的一次名为EmailThief的网络间谍活动中观察到的电子邮件窃取恶意软件。

其他攻击和漏洞利用

Volexity代号为TEMP_HERETIC的入侵装置还利用了Zimbra中当时的零日漏洞来实施攻击。Winter Vivern针对摩尔多瓦和突尼斯的政府组织。此外,还有第三个身份不明的组织将该漏洞武器化,以获取属于越南某政府组织的凭据。最后,巴基斯坦的一个政府组织成为利用该缺陷的目标,导致Zimbra身份验证令牌渗漏到名为“ntcpk[.]org”的远程域。

攻击者行为及警示

TAG指出:“发现至少四个利用CVE-2023-37580的活动,这是该漏洞首次公开后的三个活动,这表明组织尽快对其邮件服务器进行修复的重要性。”谷歌进一步指出,威胁行为者经常利用邮件服务器中的XSS漏洞,因此需要对此类应用程序进行彻底审核。

评论 (0)