入侵潜伏:StripedFly 恶意软件

在这个数字世界中,恶意软件StripedFly已经成功地逍遥法外五年有余,感染了全球至少一百万台设备。这个威胁由卡巴斯基揭示,被命名为StripedFly,是一种伪装成加密货币挖矿程序的高级恶意软件,其灵活性令人咋舌。

漏洞突袭:漏洞利用和自定义Shellcode

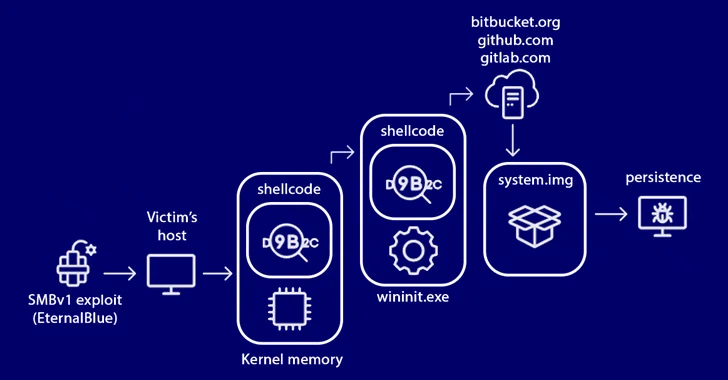

StripedFly采用了高度复杂的模块化框架,可支持Linux和Windows系统,但其入侵之路并不轻松。它首次被发现于2017年,当时卡巴斯基公司检测到了与Equation Group自定义EternalBlue SMBv1漏洞相关的样本。这个漏洞使得StripedFly能够轻松渗透可公开访问的系统,并通过漏洞传递恶意shellcode,从远程Bitbucket存储库下载二进制文件并执行PowerShell脚本。此外,它还支持一系列可扩展功能,用于收集敏感数据,并且甚至可以自行卸载。

隐匿行动:使用TOR网络隧道的通信

StripedFly内置了TOR网络隧道,用于与命令服务器进行通信,并通过GitLab、GitHub和Bitbucket等可信服务提供更新和交付功能,所有这些都使用自定义加密档案。此外,其间谍模块还具备每两小时收集凭据、捕获受害者设备上的屏幕截图、记录麦克风输入以及执行远程操作等功能,而一切都在不引起怀疑的情况下进行。

持久侵入:对系统的持续威胁

StripedFly成功侵入后,它会禁用受感染主机上的SMBv1协议,并使用在被黑系统上收集的密钥,通过SMB和SSH使用蠕虫模块将恶意软件传播到其他计算机。它通过修改Windows注册表或创建任务计划程序条目来实现持久性,而在Linux系统上,它采用了多种方法,如systemd用户服务、自动启动的.desktop文件或修改/etc/rc*、profile、bashrc或inittab文件。

隐秘挖矿:门罗币加密货币挖矿

此外,StripedFly还下载了门罗币加密货币挖矿程序,该程序利用HTTPS上的DNS(DoH)请求来解析矿池服务器,以增加其恶意活动的隐秘性。这个挖矿程序被用作诱饵,以防止安全软件发现恶意软件的全部功能。

定制通信:自主开发TOR客户端

与通常的TOR通信方式不同,StripedFly使用了自定义轻量级实现的TOR客户端,该客户端不基于任何公开记录的方法。这种自主开发的客户端展现了其开发者的极度奉献精神。

文件备份:存储库作为后备机制

为了确保不会失去更新文件的途径,StripedFly的威胁行为者还在TOR网络中建立了命令与控制(C2)服务器的备份通信机制,将存储库作为后备。

源代码关联:与ThunderCrypt勒索软件的联系

卡巴斯基还发现了一个名为ThunderCrypt的勒索软件家族,与StripedFly共享大量源代码,尽管它缺少SMBv1感染模块。据称,ThunderCrypt曾在2017年被用于针对台湾的目标。 StripedFly的起源目前仍不得而知,但其复杂性和与EternalBlue的相似之处表明其可能是高级持续威胁(APT)攻击者的杰作。

目的未明:深思疑问

这一系列行动的真正目的仍然是个谜。尽管ThunderCrypt勒索软件显示出其作者可能有商业动机,但为什么他们不选择更有利可图的途径仍然是一个谜。考虑到这种复杂和专业的恶意软件,其目的仍然是一个难以解答的问题。在这个数字战场上,威胁始终潜伏,等待着机会。

评论 (0)